Злоумышленники активно используют уязвимость CVE-2023-1389 в Wi-Fi маршрутизаторах TP-Link Archer A21 (AX1800), обнаруженную на хакерском соревновании Pwn2Own в декабре прошлого года. Успешно взломанные устройства используются в DDoS-атаках.

Впервые данная уязвимость была продемонстрирована на состязании Pwn2Own Toronto 2022, когда две отдельные команды взломали устройство, используя разные подходы к атаке (доступ осуществлялся к интерфейсам LAN и WAN). Разработчики TP-Link устранили проблему в марте 2023 года, с релизом прошивки 1.1.4 Build 20230219.

Как теперь сообщают организаторы Pwn2Own из Trend Micro Zero Day Initiative (ZDI), с 11 апреля 2023 года начались попытки эксплуатации этого бага, сначала сосредоточенные на устройствах из Восточной Европы, а затем распространившиеся по всему миру.

CVE-2023-1389 (8,8 балла по шкале CVSS) представляет собой уязвимость внедрения команд без аутентификации в локали API веб-интерфейса маршрутизаторов TP-Link Archer AX21. Источником проблемы является отсутствие очистки ввода, что позволяет удаленным злоумышленникам внедрять команды, которые в итоге будут выполняться на устройстве.

Хакеры могут использовать уязвимость, отправляя маршрутизатору специально подготовленный запрос, содержащий полезную нагрузку в виде параметра страны, а затем второй запрос, который приводит к выполнению команды.

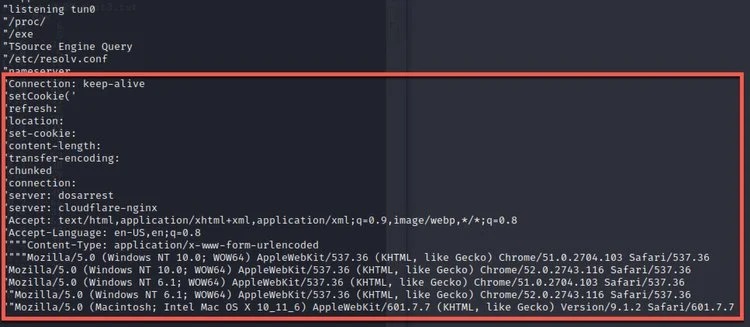

ZDI сообщает, что в настоящее время уязвимость эксплуатирует Mirai-ботнет, используя ее для получения доступа к устройствам. После этого вредонос загружает полезную нагрузку, подходящую для архитектуры маршрутизатора, чтобы включить устройство в ботнет. Эта конкретная версия Mirai ориентирована на организацию DDoS-атак на игровые серверы и, в частности, имеет возможность запускать атаки на Valve Source Engine (VSE).

Еще одним интересным аспектом этой версии Mirai является то, что малварь может имитировать легитимный сетевой трафик, из-за чего защитным решениям становится сложнее различать вредоносный и обычный трафик.