Аналитики ESET заметили, что китайская хак-группа Evasive Panda, атаковала неназванную международную неправительственную организацию (НПО), работающую в Китае. Атака осуществлялась с помощью малвари MsgBot, которую сделали частью автоматического обновления для мессенджера Tencent QQ.

Evasive Panda, также известная под названиями Bronze Highland и Daggerfly, это китайская APT-группировка, которую с 2012 года связывают с кибершпионскими атаками, нацеленными на различные объекты в Китае, Гонконге и других странах, расположенных в Восточной и Южной Азии.

Одной из отличительных черт группировки является использование модульного фреймворка MgBot, который способен «на лету» получать дополнительные компоненты для расширения своих возможностей по сбору информации. Так, среди возможностей этой малвари, написанной на C++, числятся хищение файлов, кейлоггинг, кража данных из буфера обмена, запись аудиов и кража учетных данных из браузеров. При этом большинство плагинов MgBot предназначены для кражи информации из популярных китайских приложений, вклюая QQ, WeChat, QQBrowser и Foxmail, разработанных компанией Tencent.

ESET, рассказывает, что обнаружила вредоносную кампанию Evasive Panda в январе 2022 года, когда легитимное китайское приложение было использовано для развертывания установщика бэкдора MgBot. По данным компании, цели хакеров находились в провинциях Ганьсу, Гуандун и Цзянсу и были членами неназванной международной неправительственной организации. Интересно, что установщик бэкдора MgBot, похоже, был обнаружен и удален еще загрузке на компьютеры жертв, и попытки компрометации не увенчались успехом.

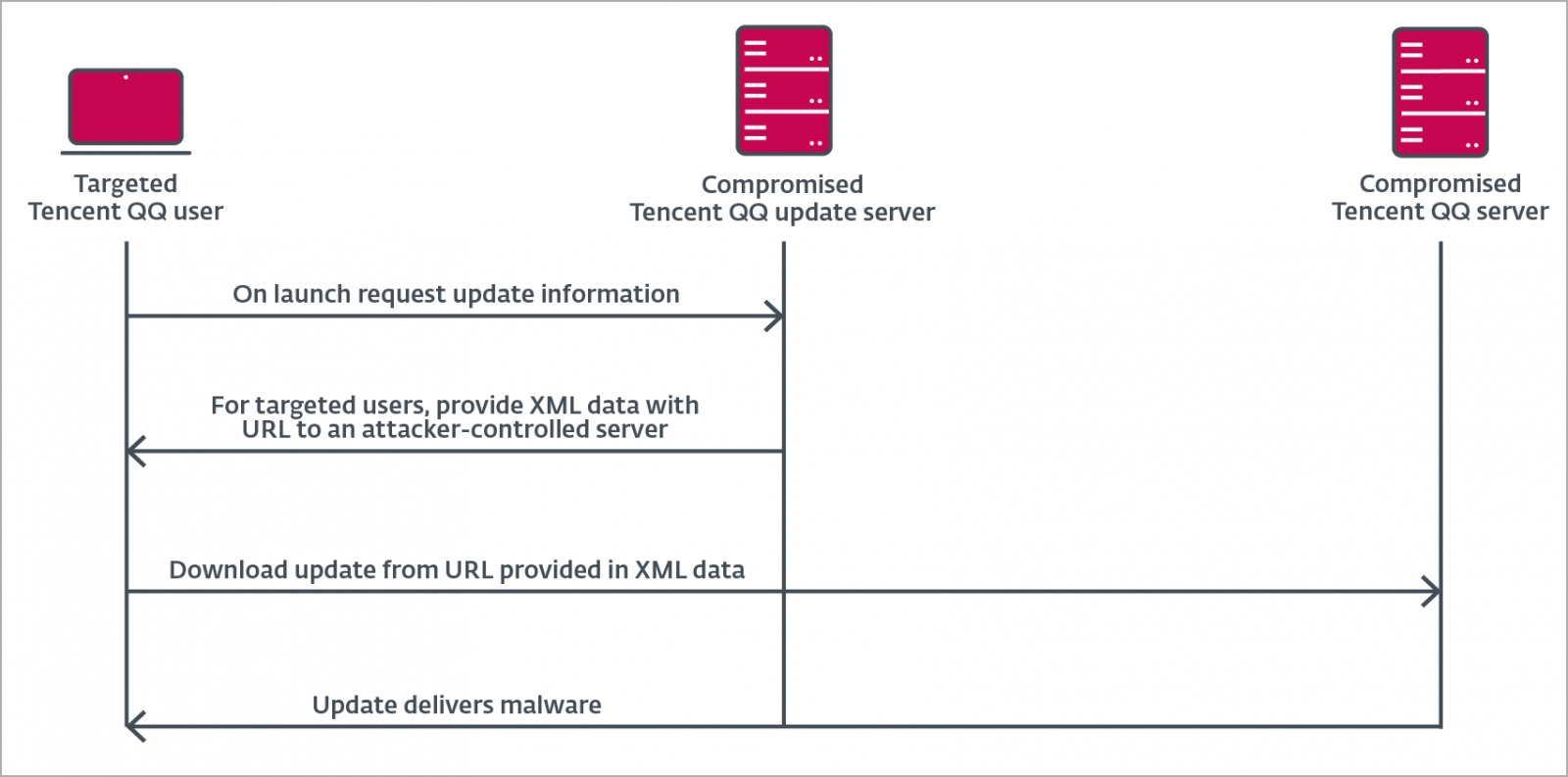

По данным исследователей, вредоносная полезная нагрузка MsgBot доставлялась жертвам в виде обновления для Tencent QQ с легитимных URL- и IP-адресов, принадлежащих разработчикам этого ПО. Фактически это означает, что произошла либо атака на цепочку поставок, либо атака типа adversary-in-the-middle («злоумышленник-по-середине»).

В первом случае Evasive Panda пришлось бы взломать серверы обновлений Tencent QQ, чтобы заразить малварью файл QQUrlMgr.exe, который затем был доставлен жертвам под видом легитимного обновления.

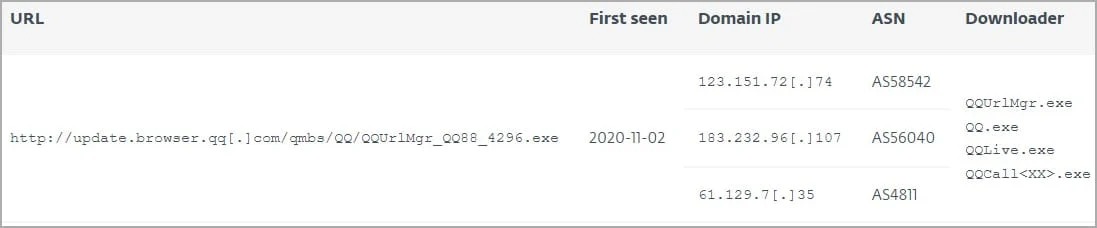

Исследователи отмечают, что вредоносные версии файла обновления загружали саму малварь с жестко закодированного URL-адреса (update.browser.qq[.]com) и использовали жестко закодированный ключ дешифрования, соответствующий корректному хешу MD5, предоставленному сервером. Однако легитимность этого URL-адреса пока не подтверждена, а представители Tencent не ответили на вопрос ESET. Кроме того, аналитики не смогли получить образец XML-данных с сервера, что позволило бы лучше понять механизм доставки вредоносного ПО.

Что касается второго сценария, атаки adversary-in-the-middle, исследователи заметили сходство с другим вредоносными кампаниями, в которых применялась эта тактика, в том числе с одной из атак APT LuoYu, которую «Лаборатория Касперского» описывала в 2022 году.

В ходе той кампании использовалась малварь WinDealer, которая генерировала случайные IP-адреса China Telecom для выполнения AITM-атак. Эти IP-адреса, похоже, находились в тех же диапазонах, что и адреса, с которых осуществлялась доставка MgBot в кампании Evasive Panda.

Кроме того, злоумышленники могли скомпрометировать уязвимые устройства, такие как маршрутизаторы или шлюзы, и использовать для атаки их.

«Получив доступ к магистральной инфраструктуре интернет-провайдера (законными или незаконными путем), Evasive Panda могла бы перехватывать и отвечать на запросы на обновления, выполняемые через HTTP, или даже подменять пакеты на лету», — заключают эксперты.