Компания Dragos, занимающаяся промышленной кибербезопасностью, сообщила, что известная хак-группа попыталась взломать ее защиту и проникнуть во внутреннюю сеть, чтобы развернуть шифровальщика.

Специалисты говорят, что злоумышленникам не удалось проникнуть в сеть компании, но они все же получили доступ к облачному сервису SharePoint и системе управления контрактами компании.

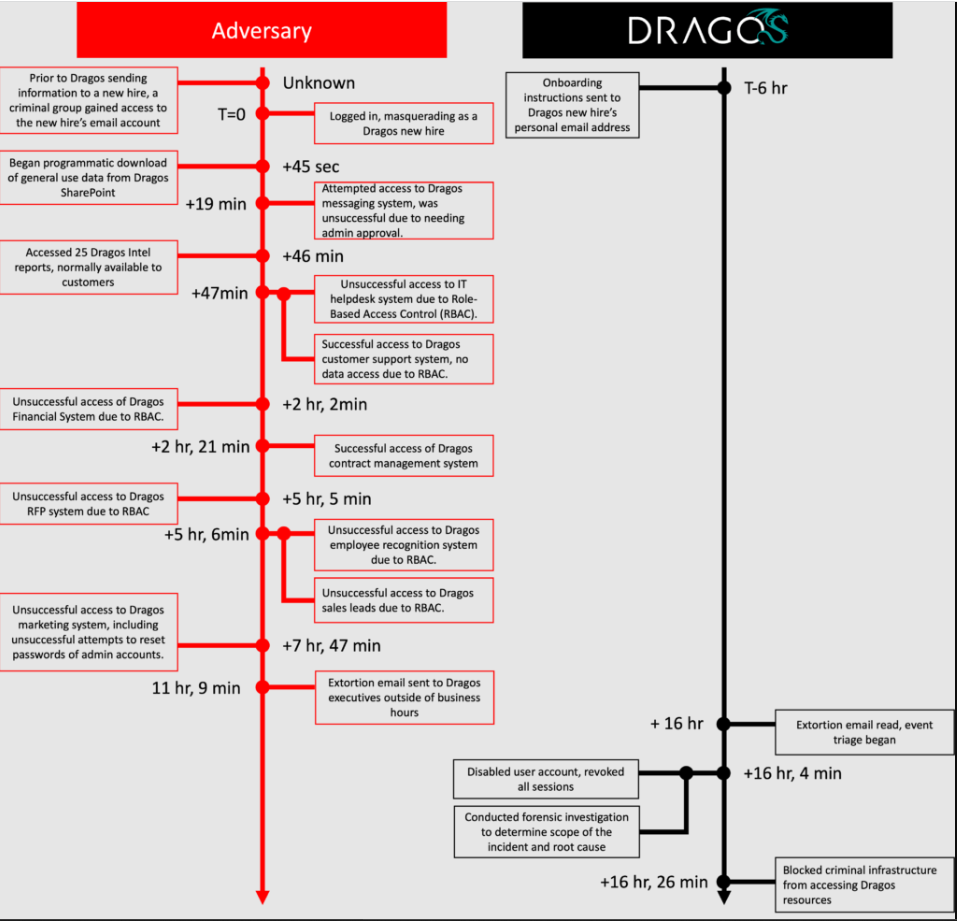

«8 мая 2023 года известная группа киберпреступников предприняла попытку реализовать вымогательскую атаку на Dragos, но потерпела неудачу. Никакие системы Dragos не были взломаны, включая связанные с платформой Dragos, — говорится в заявлении компании. — Преступная группа получила доступ, скомпрометировав личный email-адрес нового сотрудника по продажам (еще до даты его начала работы), а затем [преступники] использовали эту личную информацию, чтобы выдать себя за сотрудника Dragos и от его лица выполнить начальные шаги по введению в должность».

Сообщается, что после взлома SharePoint злоумышленники скачали «данные для общего пользования» и получили доступ к 25 отчетам, которые доступны только клиентам.

В течение 16 часов, пока у них сохранялся доступ к учетной записи сотрудника, злоумышленники попытались (но не смогли из-за RBAC-правил) получить доступ к нескольким системам Dragos. В их числе: система обмена сообщениями, служба поддержки, финансовая систему, система запросов предложений, система поощрения сотрудников и маркетинговая система.

Не сумев взломать внутреннюю сеть компании, через 11 после начала атаки злоумышленники отправили руководителям Dragos вымогательское письмо. Это сообщение было прочитано лишь спустя 5 часов, поскольку было отправлено в нерабочее время.

Через пять минут после прочтения вымогательского сообщения Dragos отключила взломанную учетную запись, аннулировала все активные сессии и заблокировала доступ злоумышленников к ресурсам компании.

«Мы уверены, что наши многоуровневые средства контроля безопасности не позволили злоумышленникам осуществить то, что было их главной целью — запустить программу-вымогатель. Также им не удалось осуществить боковое перемещение, повысить привилегии, установить постоянный доступ или внести какие-либо изменения в инфраструктуру, — говорят в компании. — Хотя внешняя фирма, занимающаяся ликвидацией последствий инцидента, и аналитики Dragos считают, что инцидент локализован, расследование продолжается. Данные, которые были похищены, вероятно, будут обнародованы, поскольку мы решили не платить вымогателям».

Издание Bleeping Computer отмечает, что один из IP-адресов, перечисленных Dragos среди индикаторов компрометации (144.202.42[.]216), ранее уже связывали с размещением малвари SystemBC и Cobalt Strike, которые обычно пользуются вымогателями для удаленного доступа к скомпрометированным системам.

Исследователи Equinix сообщили изданию, что SystemBC использовалась многочисленными вымогательскими группировками, включая Conti, ViceSociety, BlackCat, Quantum, Zeppelin и Play, поэтому сложно сказать, кто именно стоял за атакой на Dragos. В частности, эксперты отметили, что этот IP-адрес использовался в недавних атаках BlackBasta.