Исследователи обнаружили необычного вымогателя, который взламывает серверы Zimbra для кражи email и шифрования файлов. Примечательно, что вредонос не требует выкуп за расшифровку данных, но заставляет пострадавших пожертвовать деньги на благотворительность.

Издание Bleeping Computer, обнаружившее эту угрозу и давшее ей название MalasLocker, рассказывает, что вредонос активен с конца марта 2023 года. Именно тогда первые жертвы сообщили на форумах Bleeping Computer и Zimbra, что их письма были зашифрованы.

Пока неясно, как именно злоумышленники взламывают серверы Zimbra. Зато пострадавшие пишут о подозрительных файлах JSP, загруженных в папки /opt/zimbra/jetty_base/webapps/zimbra/ и /opt/zimbra/jetty/webapps/zimbra/public. Судя по опенсорсному веб-шеллу, эти файлы можно обнаружить под разными именами, включая info.jsp, noops.jsp, heartbeat.jsp и startup1_3.jsp.

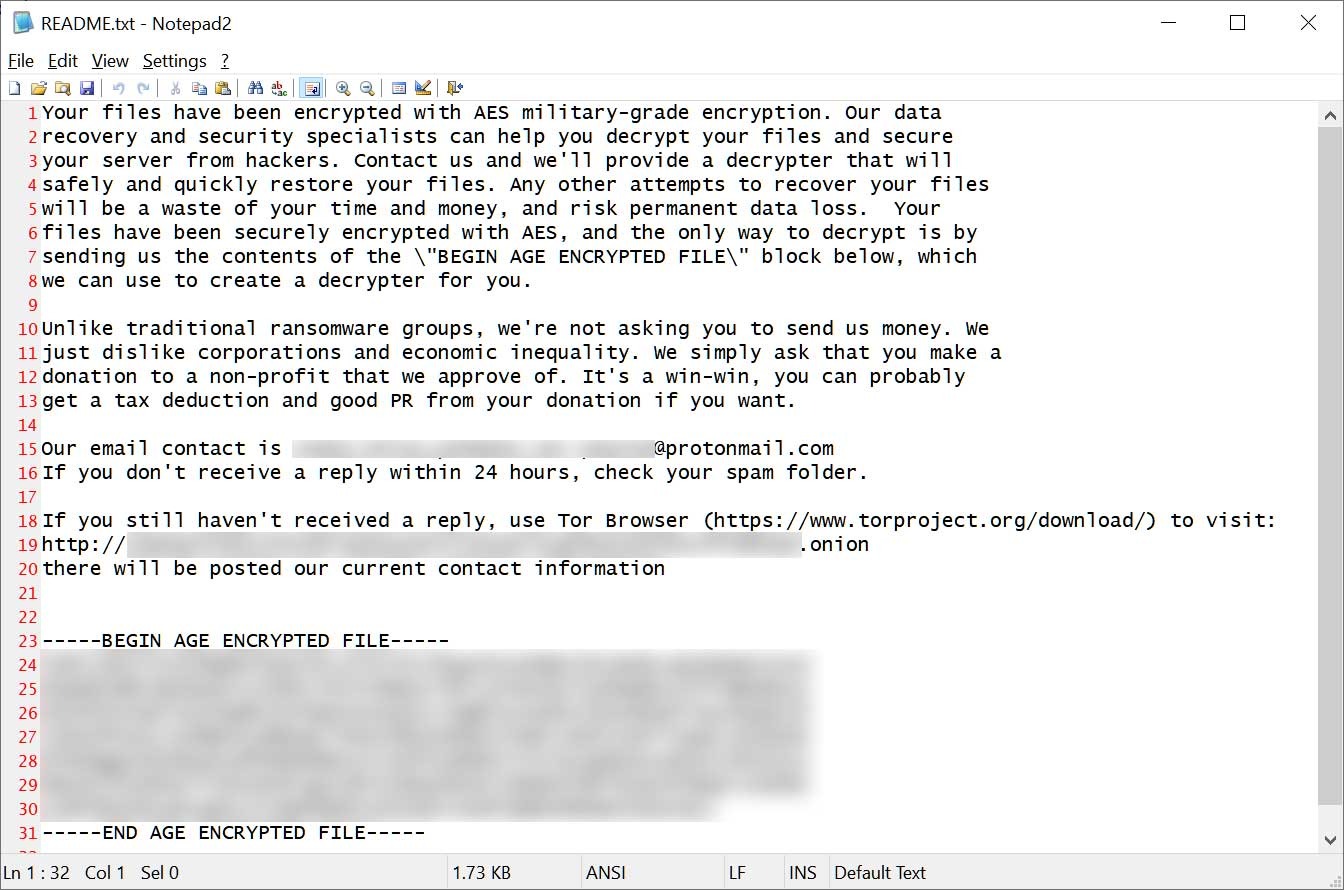

Шифровальщик оставляет на взломанном сервере послание в файлах README.txt. Но вместо традиционного в таких случаях требования о выкупе за расшифровку данных и предотвращения их утечки, хакеры требуют пожертвовать деньги некоммерческой благотворительной организации, которую они должны «одобрить».

«В отличие от традиционных вымогательских групп, мы не просим вас присылать нам деньги. Нам просто не нравятся корпорации и экономическое неравенство, — заявляют операторы MalasLocker. — Мы просим вас сделать пожертвование некоммерческой организации, которую мы одобрим. Это беспроигрышный вариант, вероятно, вы cможете получить налоговый вычет и хороший PR от этого пожертвования, если захотите».

Также записка содержит либо адрес электронной почты для связи с злоумышленниками, либо onion-адрес, где можно найти актуальный почтовый ящик группировки. В нижней части послания также есть текстовый раздел в Base64, необходимый жертвам для получения дешифратора.

Хотя послания хакеров не содержат ссылки на сайт для «слива» данных, аналитик компании Emsisoft Бретт Кэллоу (Brett Callow) сообщил журналистам, что ему удалось найти сайт MalasLocker, который озаглавлен «Somos malas... podemos ser peores», что переводится как «Мы плохие... мы можем быть хуже».

На сайте в настоящее время опубликованы данные, похищенные у трех компаний и конфигурации Zimbra для еще 169 жертв. Главная страница ресурса содержит длинное сообщение, наполненное эмодзи, объясняющее, чего хакеры добиваются и какой выкуп требуют.

«Мы — новая группа разработчиков вымогательского ПО, которая шифрует компьютеры компаний, чтобы попросить их пожертвовать деньги тому, кому они захотят. Мы просим их сделать пожертвование в некоммерческую организацию по их выбору, а затем сохранить письмо, которое они получат в подтверждение пожертвования, и отправить его нам, чтобы мы могли проверить подпись DKIM и убедиться, что письмо настоящее», — пишут хакеры.

Bleeping Computer отмечает, что пока еще только предстоит выяснить, держат ли злоумышленники свое слово, и действительно ли предоставляют жертвам дешифратор после пожертвования на благотворительность.

Также журналисты отмечают, что, судя по закодированному в Base64 блоку в конце вымогательских записок, MalasLocker использует инструмент шифрования Age, созданный криптографом и руководителем службы безопасности Go в Google Филиппо Вальсордой (Filippo Valsorda).

Это весьма необычный метод шифрования, который ранее был замечен только в нескольких вымогательских кампаниях, причем все они были нацелены не на устройства под управлением Windows. В частности, Age использовали шифровальщик AgeLocker, обнаруженный в 2020 году, и еще один вредонос, замеченный MalwareHunterTeam в августе 2022 года. Обе угрозы были нацелены на устройства QNAP.