Сегодня, 1 июня 2023 года, Федеральная служба безопасности (ФСБ) Российской Федерации, совместно с ФСО России сообщила о «разведывательной акции американских спецслужб, проведенной с использованием мобильных устройств фирмы Apple». После этого «Лаборатория Касперского» опубликовала отчет о целевых атаках на устройства, работающие под управлением iOS.

Сообщение на сайте ФСБ гласит:

«Федеральной службой безопасности Российской Федерации совместно с ФСО России вскрыта разведывательная акция американских спецслужб, проведенная с использованием мобильных устройств фирмы “Apple” (США).

В ходе обеспечения безопасности российской телекоммуникационной инфраструктуры выявлены аномалии, характерные только для пользователей мобильных телефонов “Apple” и обусловленные работой ранее неизвестного вредоносного программного обеспечения (ВПО), использующего предусмотренные производителем программные уязвимости.

Установлено, что заражению подверглись несколько тысяч телефонных аппаратов этой марки. При этом кроме отечественных абонентов выявлены факты заражения зарубежных номеров и абонентов, использующих sim-карты, зарегистрированные на диппредставительства и посольства в России, включая страны блока НАТО и постсоветского пространства, а также Израиль, САР и КНР.

Таким образом, полученная российскими спецслужбами информация свидетельствует о тесном сотрудничестве американской компании “Apple” с национальным разведсообществом, в частности АНБ США, и подтверждает, что декларируемая политика обеспечения конфиденциальности персональных данных пользователей устройств “Apple” не соответствует действительности.

Компания предоставляет американским спецслужбам широкий спектр возможностей по контролю как за любыми лицами, представляющими интерес для Белого дома, включая их партнеров по антироссийской деятельности, так и за собственными гражданами».

Как можно заметить, никаких технических деталей и подробностей обнаруженных атак в ФСБ не приводят. Но после публикации пресс-релиза ФСБ, масштабный отчет о вредоносной кампании, получившей название «Операция Триангуляция» (Operation Triangulation), представила «Лаборатория Касперского».

По данным компании, «целью атаки было незаметное внедрение шпионского модуля в iPhone сотрудников компании — как топ-менеджмента, так и руководителей среднего звена».

Расследование инцидента еще продолжается, и все данные об этой кампании собираются на созданной специальной странице. Уже известно, что вредонос выполняется с привилегиями суперпользователя, реализует набор команд для сбора информации о пользователе и системе, а также позволяет исполнять произвольный код в виде плагинов, переданных с сервера управления.

В компании рассказывают, что в процессе мониторинга собственной корпоративной Wi-Fi сети с помощью SIEM-системы KUMA (Kaspersky Unified Monitoring and Analysis Platform), эксперты «Лаборатории Касперского» обнаружили подозрительную активность нескольких iOS-устройств. Поскольку из-за закрытости ОС Apple эксперты не смогли провести полноценное исследование на предмет заражения на самом устройстве, был проведен анализ их резервных копий с помощью Mobile Verification Toolkit’s mvt-ios. В результате «были обнаружены следы компрометации устройств ранее неизвестной вредоносной программой».

Исследователи определили, что заражение происходило, когда жертва получала скрытое сообщение iMessage с вложением, содержащим zero-click эксплоит. То есть для установки малвари не требовалось взаимодействие с пользователем.

Вложение из сообщения было зашифровано и загружалось по протоколу HTTPS, единственной косвенной характеристикой являлся его размер — около 242 Кб.

Сообщается, что установленное в итоге шпионское ПО незаметно передавало информацию с устройства жертвы на удаленные серверы. Хакеров интересовали записи с микрофонов, фотографии из мессенджеров, геолокация и данные о других действиях владельца взломанного устройства.

Компания пишет, что вредоносная платформа работает исключительно в оперативной памяти и не устанавливается в систему из-за ограничений ОС. При этом «последовательности событий нескольких устройств указывают на то, что после перезагрузки устройства могут быть заражены снова».

Наиболее старые временные метки заражений указывают на 2019 год. Сообщается, что атаки продолжаются, а наиболее старшая версия iOS на обнаруженных зараженных устройствах – 15.7.

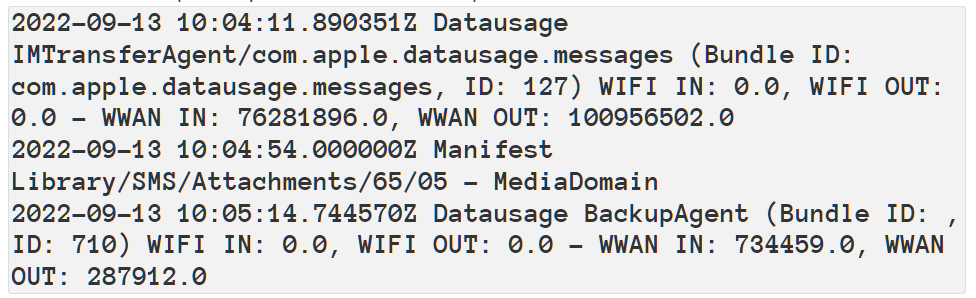

Единственным однозначным индикатором компрометации, который удалось обнаружить, было наличие в timeline.csv строчек с упоминанием сетевой активности процесса BackupAgent. Это устаревшее приложение, не используемое при работе современных версий ОС (не следует путать его с приложением BackupAgent2 которое не указывает на компрометацию и регулярно используется в легитимных целях).

Чаще всего, упоминание BackupAgent предваряется строками с упоминанием процесса IMTransferAgent, который отвечает за скачивание вложений (в данном случае, с эксплоитом), а также информацией об изменениях в директории Library/SMS/Attachments.

Отмечается, что само вредоносное вложение удалялось после срабатывания эксплоита, оставляя после себя только временные метки изменения директорий, где оно было расположено.

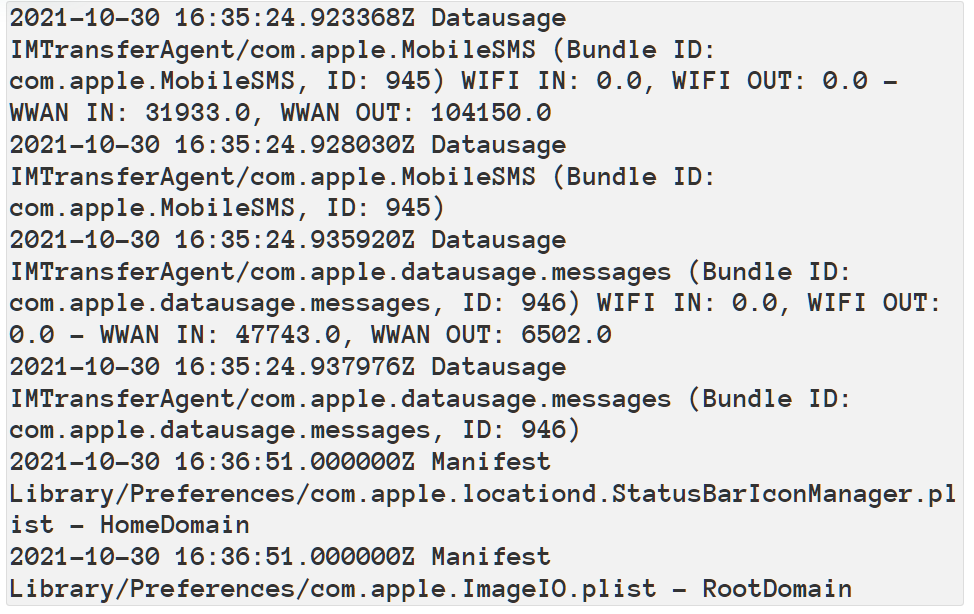

Также, были выявлены менее надежные индикаторы компрометации. В случае если несколько таких индикаторов обнаружены во временной последовательности в пределах нескольких минут, они указывают на успешную компрометацию:

- изменение одного или нескольких файлов: apple.ImageIO.plist, com.apple.locationd.StatusBarIconManager.plist, com.apple.imservice.ids.FaceTime.plist;

- информация о сетевой активности процессов apple.WebKit.WebContent, powerd/com.apple.datausage.diagnostics, lockdownd/com.apple.datausage.security.

Другим примером были изменения директорий, содержащих SMS вложения (при этом вложение не упоминается), а затем сетевая активность com.apple.WebKit.WebContent и изменение файла com.apple.locationd.StatusBarIconManager.plist. Все события происходили в интервале 1-3 минут, и эксперты пишут, что это указывает на успешную отработку эксплоита из сообщения iMessage и обращение к серверу управления из атакованного процесса.

Также косвенным индикатором компрометации названа невозможность установки обновлений на устройство. Некоторые компоненты вредоносной платформы специальным образом изменяют файл настроек com.apple.softwareupdateservicesd.plist, что приводило к ошибке обновления «Software Update Failed. An error ocurred downloading iOS».

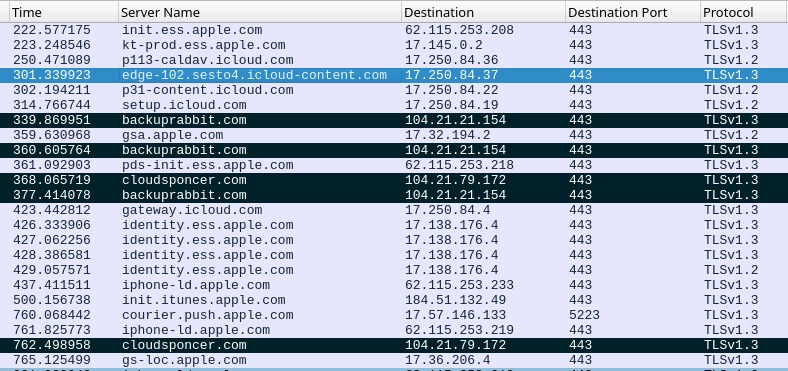

Отчет гласит, что на сетевом уровне атаку на устройство можно было отследить по последовательности обращений к нескольким HTTPS серверам. Последовательность можно восстановить из журналов netflow, совмещенных с данными запросов DNS/TLS, или из записи сетевого трафика:

- обращение к легитимным серверам, отвечающим за сервис iMessage service, обычно доменные имена *.ess.apple.com;

- загрузка вложения iMessage attachment — соединение и входящий трафик с поддоменов .icloud-content.com, content.icloud.com;

- множественные соединения с серверами управления вредоносной платформы. Как правило, при каждой попытке заражения используется пара доменов (известные имена приведены в конце блога). Обычно данное взаимодействие характеризуется значительными объёмами исходящего трафика от устройства.

Аналитики сообщают, что в результате анализа компрометированных устройств им удалось определить домены, использованные для заражения и последующего управления вредоносными компонентами. Представленный список предлагается использовать для ретроспективного поиска информации о заражениях в журналах DNS, или для определения устройств с активным заражением:

addatamarket[.]net;

backuprabbit[.]com;

businessvideonews[.]com;

cloudsponcer[.]com;

datamarketplace[.]net;

mobilegamerstats[.]com;

snoweeanalytics[.]com;

tagclick-cdn[.]com;

topographyupdates[.]com;

unlimitedteacup[.]com;

virtuallaughing[.]com;

web-trackers[.]com;

growthtransport[.]com;

anstv[.]net;

ans7tv[.]net.

«К сожалению, даже самые безопасные операционные системы могут быть скомпрометированы. Поскольку злоумышленники постоянно совершенствуют методы атак и ищут новые уязвимости, компании должны уделять первоочередное внимание безопасности своих систем. Это включает в себя обучение сотрудников, предоставление специалистам компании актуальной информации об методах и инструментах атакующих для эффективного противодействия потенциальным угрозам. Наше исследование операции „Триангуляция“ продолжается, и мы ожидаем, что в скором времени сможем поделиться подробностями, так как целями этой шпионской кампании являются не только наши сотрудники», — комментирует Игорь Кузнецов, руководитель российского исследовательского центра «Лаборатории Касперского».

«Мы считаем, что главной причиной этого инцидента является закрытость iOS. Данная операционная система является «черным ящиком», в котором годами могут скрываться шпионские программы, подобные Triangulation. Обнаружение и анализ таких угроз осложняется монополизацией Apple исследовательских инструментов, что создает для шпионских программ идеальное убежище. Иными словами, как я уже не раз говорил, у пользователей создается иллюзия безопасности, связанная с полной непрозрачностью системы. Что на самом деле происходит в iOS, специалистам по IT-безопасности неизвестно. Отсутствие новостей об атаках отнюдь не свидетельствует о невозможности самих атак — в чем мы только что убедились», — пишет в блоге компании Евгений Касперский.

UPD.

Представители Apple отвергают обвинения в свой адрес и заявляют СМИ, что компания «никогда не работала и не будет работать с каким-либо правительством над внедрением бэкдора в какой-либо продукт Apple».