На прошлой неделе сообщалось, что вредоносное ПО SpinOk проникло в Google Play, и суммарно зараженные им приложения были загружены более 421 млн раз. Теперь эксперты выявили новую партию приложений с этой малварью, которые были установлены еще 30 млн раз.

Впервые SpinOK был обнаружен аналитиками компании «Доктор Веб». Специалисты рассказывали, что вредонос распространяется под видом маркетингового SDK, и заразил таком образом множество приложений.

Стоит отметить, что разработчики этих приложений, скорее всего, использовали вредоносный SDK, считая его обычной рекламной библиотекой и не подозревая о вредоносных функциях.

Малварь предназначена для удержания пользователей в приложениях с помощью мини-игр, систем заданий, а также якобы розыгрышей призов. На деле она обладает шпионскими функциями: собирает в фоновом режиме информацию о хранящихся на устройствах файлах, может передавать их злоумышленникам, а также способна подменять и загружать содержимое буфера обмена на удаленный сервер.

Как теперь сообщили исследователи из компании CloudSEK, они использовали индикаторы компрометации, предоставленные «Доктор Веб», и сумели обнаружить еще одну партию из 92 зараженных SpinOk приложений. То есть в сумме выявлено уже 193 вредоносных приложения.

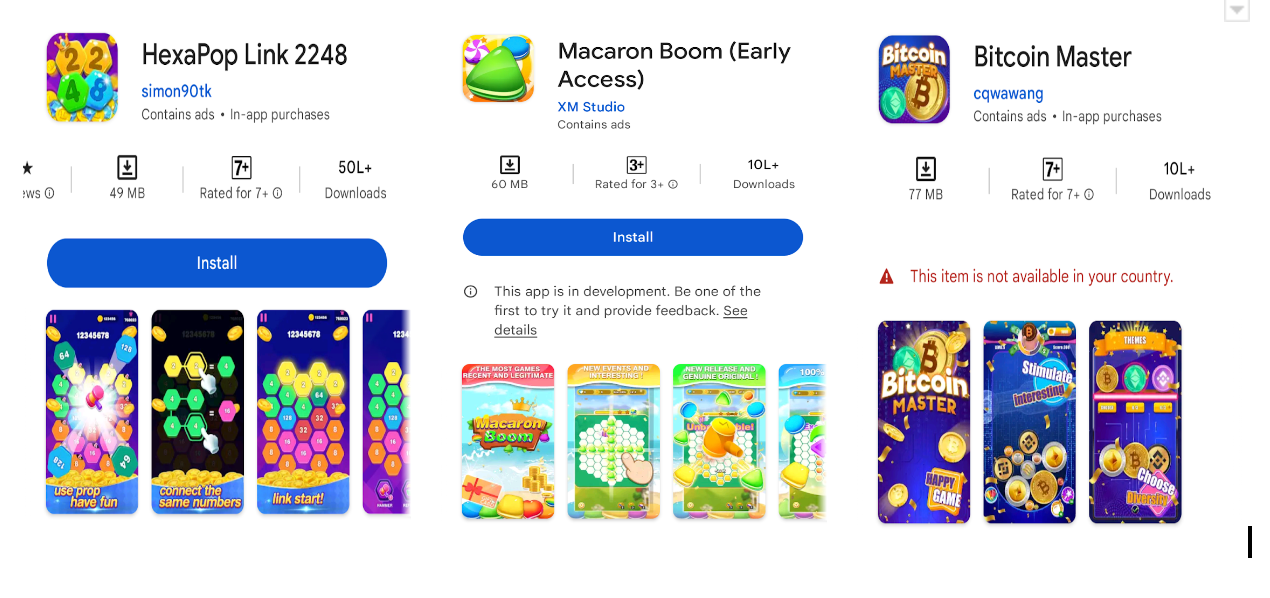

Самым загружаемым среди обнаруженных CloudSEK приложений стало HexaPop Link 2248, насчитывавшее более 5 млн установок (в настоящее время уже удалено из Google Play). Среди прочих популярный приложений, использующих SpinOk SDK, были:

Самым загружаемым среди обнаруженных CloudSEK приложений стало HexaPop Link 2248, насчитывавшее более 5 млн установок (в настоящее время уже удалено из Google Play). Среди прочих популярный приложений, использующих SpinOk SDK, были:

- Macaron Match (XM Studio) – 1 000 000 загрузок;

- Macaron Boom (XM Studio) — 1 000 000 загрузок;

- Jelly Connect (Bling Game) – 1 000 000 загрузок;

- Tiler Master (Zhinuo Technology) – 1 000 000 загрузок;

- Crazy Magic Ball (XM Studio) – 1 000 000 загрузок;

- Happy 2048 (Zhinuo Technology) – 1 000 000 загрузок;

- Mega Win Slots (Jia22) – 500 000 загрузок.

По данным CloudSEK, общее количество загрузок вредоносных приложений превысило 30 000 000.