Специалисты «Доктор Веб» обнаружили новую малварь для Android, распространяемую в виде маркетингового SDK. Вредонос был найден в нескольких приложениях, в том числе присутствовавших в Google Play и суммарно загруженных более 421 млн раз.

Исследователи рассказывают, что найденный программный модуль обладает шпионскими функциями: он собирает информацию о хранящихся на устройствах файлах, способен передавать их злоумышленникам, а также может подменять и загружать содержимое буфера обмена на удаленный сервер. По классификации компании вредонос получил имя Android.Spy.SpinOk.

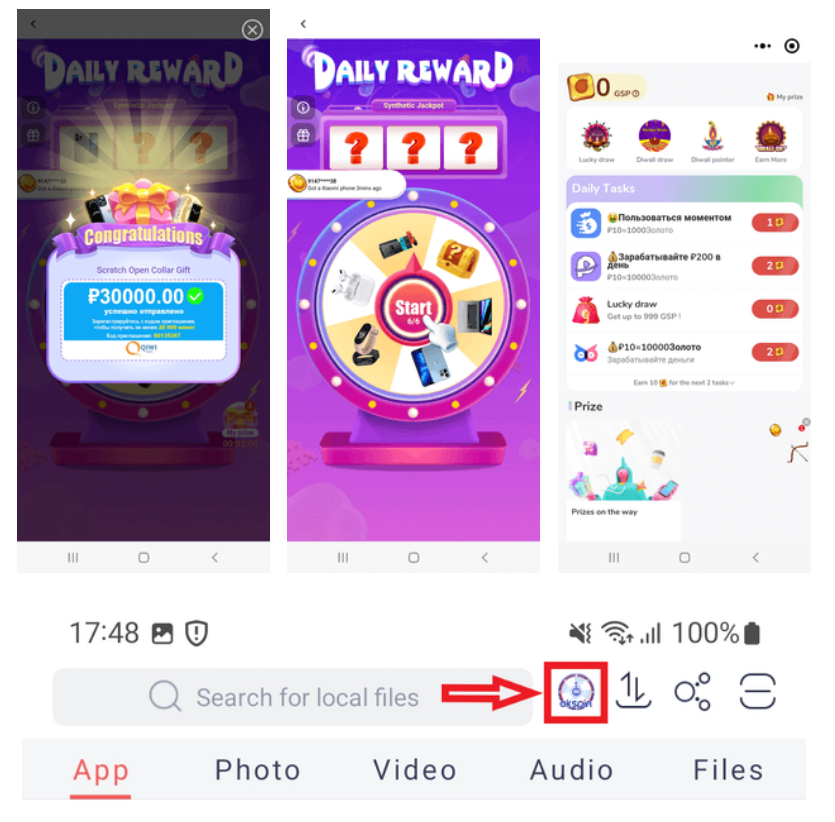

SpinOk предназначен для удержания пользователей в приложениях с помощью мини-игр, системы заданий, а также якобы розыгрышей призов. При инициализации это троянское SDK соединяется с C&C-сервером, отправляя на него запрос с множеством технических данных о зараженном устройстве. Среди них — данные сенсоров, таких как гироскоп, магнитометр и так далее, которые могут использоваться для распознавания работы в среде эмуляторов и корректировки работы вредоносного приложения во избежание обнаружения его активности исследователями.

С этой же целью игнорируются и настройки прокси устройства, что позволяет скрыть сетевые подключения при анализе. В ответ модуль получает от управляющего сервера список ссылок, которые тот загружает в WebView для демонстрации рекламных баннеров.

При этом троянское SDK расширяет возможности JavaScript-кода, выполняемого на загружаемых рекламных веб-страницах. Оно добавляет такому коду множество возможностей, среди которых:

- получение списка файлов в указанных директориях;

- проверка наличия заданного файла или директории на устройстве;

- получение файла с устройства;

- получение и изменение содержимого буфера обмена.

Это позволяет операторам вредоноса получать конфиденциальную информацию и файлы с устройства пользователя. Например, файлы, доступ к которым есть у приложения со встроенным Android.Spy.SpinOk. Для этого злоумышленникам понадобится добавить соответствующий код в HTML-страницу рекламного баннера.

Специалисты «Доктор Веб» обнаружили этот троянский модуль и несколько его модификаций в целом ряде приложений, распространявшихся через магазин Google Play. Некоторые из них содержат вредоносное SDK до сих пор, другие имели его лишь в определенных версиях, либо уже удалены.

В общей сложности малварь выявили в 101 приложении, которые суммарно были загружены не менее 421 290 300 раз. Таким образом, сотни миллионов владельцев Android-устройств рискуют стать жертвами кибершпионажа.

Компания «Доктор Веб» оповестила Google о выявленной угрозе.

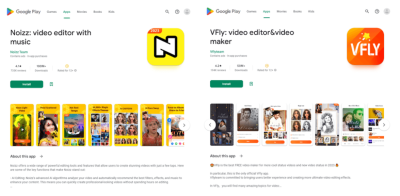

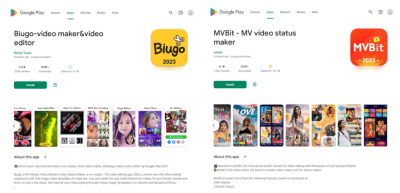

Ниже представлен список из 10 наиболее популярных приложений, в которых был выявлен Android.Spy.SpinOk:

- Noizz: видеоредактор с музыкой (не менее 100 000 000 установок);

- Zapya - Передача, обмен файлами (не менее 100 000 000 установок; троянский модуль присутствовал с версии 6.3.3 до версии 6.4 и отсутствует в актуальной версии 6.4.1);

- VFly: video editor&video maker (не менее 50 000 000 установок);

- MVBit - MV video status maker (не менее 50 000 000 установок);

- Biugo: волшебный видеоредактор (не менее 50 000 000 установок);

- Crazy Drop (не менее 10 000 000 установок);

- Cashzine - Earn money reward (не менее 10 000 000 установок);

- Fizzo Novel - Reading Offline (не менее 10 000 000 установок);

- CashEM:Get Rewards (не менее 5 000 000 установок);

- Tick:watch to earn (не менее 5 000 000 установок).

С полным списком приложений можно ознакомиться по ссылке, а индикаторы компрометации доступны здесь.