Злоумышленники притворяются ИБ-исследователями в Twitter и на GitHub, публикуя в открытом доступе фальшивые PoC-эксплоиты для различных уязвимостей нулевого дня. На самом деле под видом эксплоитов хакеры распространяют малварь, которая заражает машины под управлением Windows и Linux.

Первыми эту вредоносную кампанию заметили эксперты из компании VulnCheck. По их данным, злоумышленники активны с мая 2023 года и активно продвигают в сети фальшивые эксплоиты для уязвимостей в Chrome, Discord, Signal, WhatsApp и Microsoft Exchange.

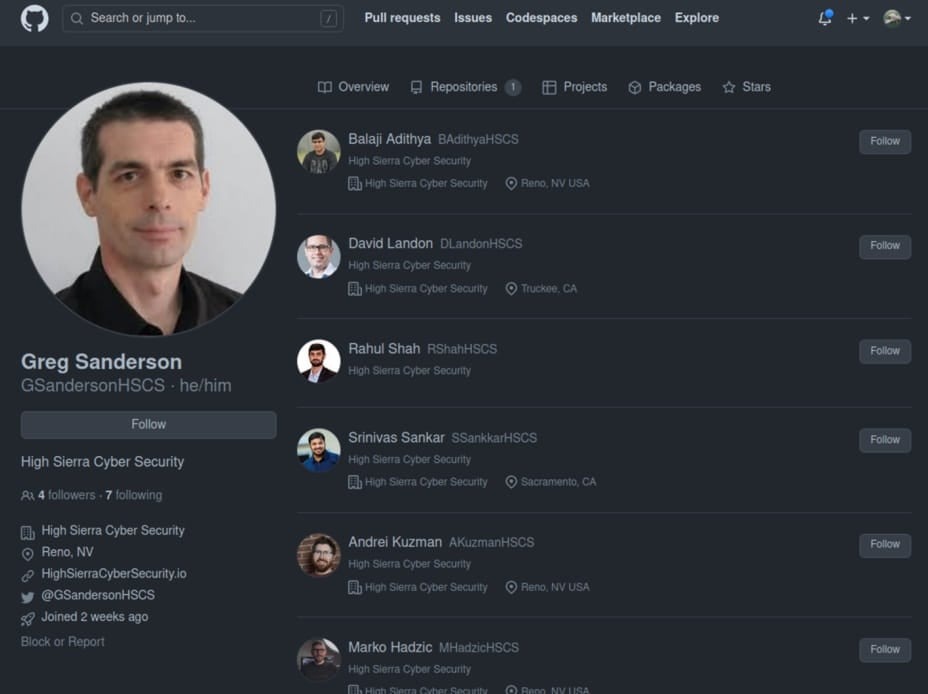

Фейки распространяются от лица несуществующей ИБ-компании High Sierra Cyber Security и активно продвигаются в Twitter, чтобы ими заинтересовались исследователи и фирмы, занимающиеся анализом уязвимостей.

Репозитории злоумышленников кажутся легитимными, а их мейнтейнеры выдают себя за настоящих экспертов из Rapid7 и других известных компаний, даже используя для этого реальные фотографии.

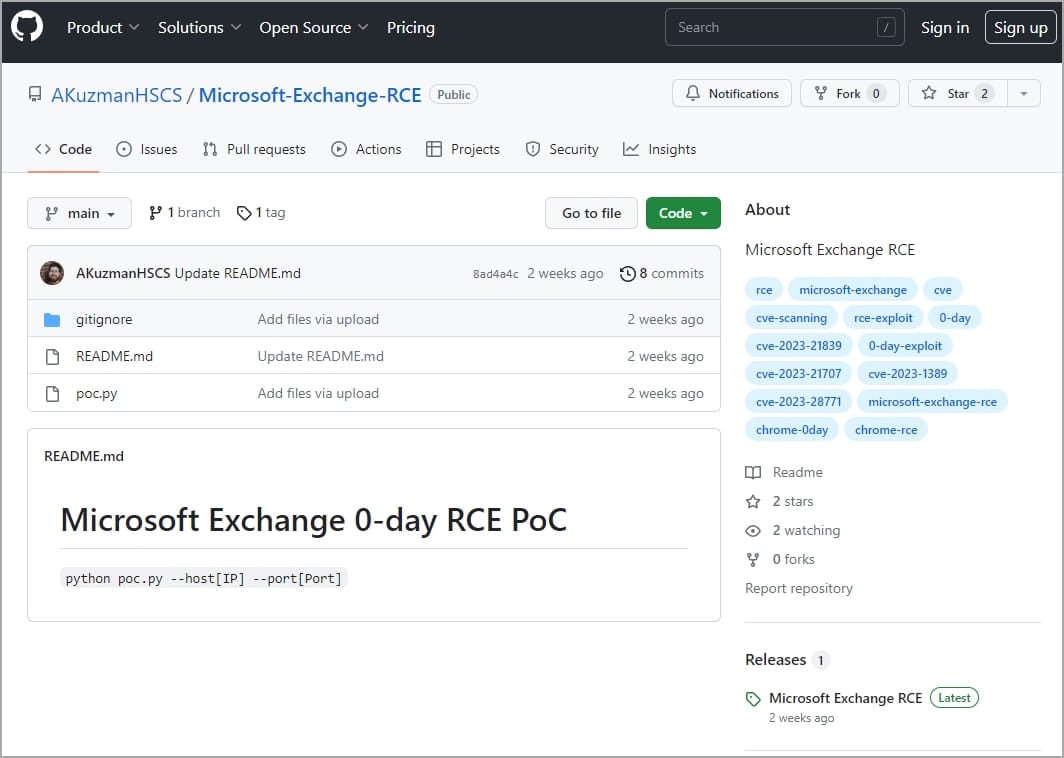

Во всех изученных случаях репозитории атакующих содержат Python-скрипт poc.py, который действует как загрузчик малвари для Linux и Windows. Скрипт загружает на компьютер жертвы ZIP-архив с внешнего URL-адреса. В зависимости от операционной системы цель получает либо cveslinux.zip (Linux), либо cveswindows.zip (Windows).

В итоге вредоносная программа сохраняется в папке %Temp% в Windows или в /home/<username>/.local/share в Linux, а затем извлекается и запускается. VulnCheck отмечает, что бинарник для Windows, содержащийся в ZIP-архиве (cves_windows.exe), обнаруживают более 60% сканеров на VirusTotal, тогда как бинарник для Linux (cves_linux) был гораздо более незаметен и на момент публикации отчета его обнаруживали только три сканера, но теперь их стало заметно больше.

Пока неясно, какой тип малвари распространяют злоумышленники, но оба исполняемых файла устанавливают клиент TOR, а версия для Windows порой обнаруживается как троян для кражи паролей.

Хотя масштабы и эффективность этой кампании неясны, VulnCheck отмечает, что хакеры весьма настойчиво создают все новые учетные записи и репозитории, когда прошлые обнаруживают и удаляют.

В настоящее время известно о семи репозиториях на GitHub, принадлежащих этим злоумышленникам:

• github.com/AKuzmanHSCS/Microsoft-Exchange-RCE

• github.com/MHadzicHSCS/Chrome-0-day

• github.com/GSandersonHSCS/discord-0-day-fix

• github.com/BAdithyaHSCS/Exchange-0-Day

• github.com/RShahHSCS/Discord-0-Day-Эксплойт

• github.com/DLandonHSCS/Discord-RCE

• github.com/SsankkarHSCS/Chromium-0-Day

Кроме того, в Twitter следующие аккаунты принадлежат хакерам:

• twitter.com/AKuzmanHSCS

• twitter.com/DLandonHSCS

• twitter.com/GSandersonHSCS

• twitter.com/MHadzicHSCS

Стоит сказать, что это далеко не первый случай таргетированных атак на ИБ-экспертов и не первый случай, когда хакеры распространяют фальшивые эксплоиты (1, 2). Дело в том, что атакуя участников ИБ-сообщества, злоумышленники в теории получают не только доступ к данным об исследованиях уязвимостей (над которыми может работать жертва), но также могут получить доступ к сети компании, занимающейся кибербезопасностью. А это может стать настоящей золотой жилой для хакеров.