ИБ-специалисты обнаружили новую малварь для кражи информации, Mystic Stealer, которая способна воровать данные примерно из 40 различных браузеров и 70 расширений для них. Эксперты предупреждают, что вредоносное ПО активно рекламируется на хакерских форумах (включая WWH-Club, BHF и XSS) и даркнет-маркетплейсах с апреля 2023 года и быстро набирает популярность среди киберпреступников.

Собственные отчеты о Mystic Stealer представили аналитики компаний InQuest и Zscaler, а также Cyfirma, которые предупреждают как о сложности малвари, так и о популярности, которая неизбежно приводит к появлению множества вредоносных кампаний.

Аренда написанного на C вредоноса обходится злоумышленникам в 150 долларов в месяц или 390 долларов в квартал. Mystic Stealer ориентирован на 40 браузеров, 70 расширений для браузеров, 21 криптовалютное приложение, 9 приложений многофакторной аутентификации и менеджеры паролей, 55 криптовалютных расширений браузера, а также способен воровать учетные данные из Steam, Telegram и так далее.

При первом запуске вредонос собирает информацию об ОС и оборудовании, делает скриншот и передает эти данные на управляющий сервер. В зависимости от полученных после этого инструкций, Mystic Stealer будет нацеливаться на конкретные данные, хранящиеся в браузерах, приложениях и так далее. Так, среди возможных целей стилера эксперты перечисляют:

- Google Chrome;

- Mozilla Firefox;

- Microsoft Edge;

- Opera;

- Vivaldi;

- Brave;

- Binance;

- Exodus;

- Bitcoin;

- Litecoin;

- Electrum;

- Authy 2FA;

- Gauth Authenticator;

- EOS Authenticator;

- LastPass: Free Password Manager;

- Trezor Password Manager;

- RoboForm Password Manager;

- Dashlane — Password Manager;

- NordPass Password Manager & Digital Vault;

- Browserpass;

- MYKI Password Manager & Authenticator.

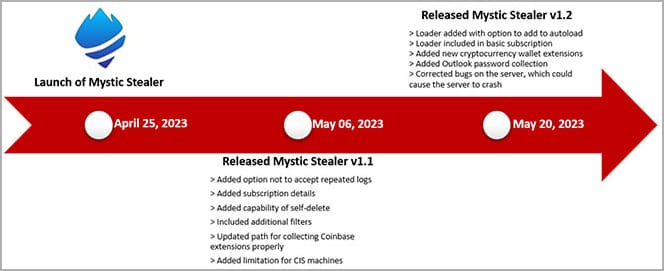

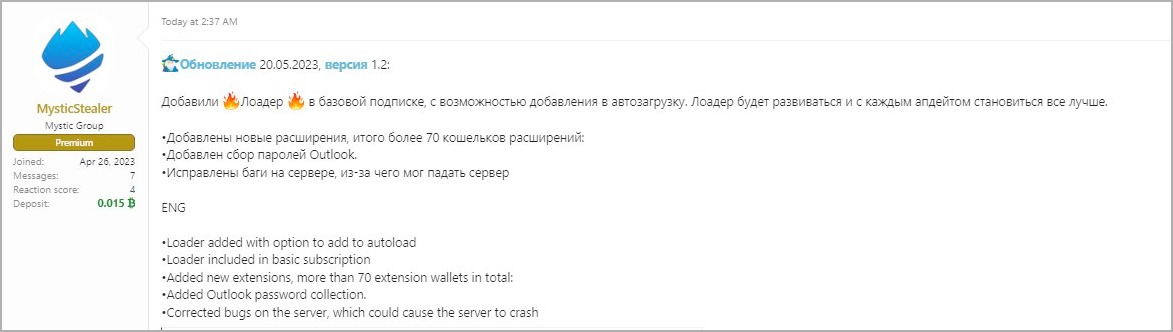

Так как версии Mystic Stealer активно обновляются, эксперты пишут, что сейчас вредонос находится в фазе активной разработки. При этом авторы охотно малвари принимают отзывы от авторитетных членов хакерского сообщества и открыто предлагают им поделиться предложениями по улучшению стилера. В отзывах многие пользователи отмечают эффективность вредоносного ПО и подтверждают, что уже сейчас оно представляет собой мощный инструмент для кражи информации.

Отмечается, что у проекта есть собственный Telegram-канал, где обсуждаются новости разработки, запросы новых функций и другие актуальные темы.

Mystic Stealer ориентирован на любые версии Windows, начиная от XP и заканчивая 11, и поддерживает 32- и 64-битные системы. Малварь не нуждается в каких-либо зависимостях, поэтому ее воздействие на зараженные системы минимально, а работа в оперативной памяти позволяет эффективно избегать обнаружения.

Перед стартом Mystic Stealer выполняет ряд проверок на виртуализацию, например, проверяет детали CPUID, чтобы убедиться, что он запущен не в изолированных средах. Также малварь проверяет, не запущена ли она на машине в странах СНГ и прекращает атаку в таком случае.

Еще одно ограничение предотвращает запуск сборок Mystic Stealer старше определенной даты, и эксперты полагают, что таким образом злоумышленники хотят свести к минимуму «видимость» малвари для ИБ-исследователей.

Также в отчетах отмечается, что все коммуникации с C&C-сервером шифруются при помощи кастомного бинарного протокола через TCP, а все украденные данные передаются на сервер напрямую, без предварительного сохранения на диске. Это довольно необычный подход к краже информации, но он тоже помогает Mystic Stealer избегать обнаружения. На сегодняшний день выявлено около 50 активных C&C-серверов малвари.

Эксперты предупреждают, что недавно вредонос обзавелся еще и загрузчиком, который в будущем может помочь операторам Mystic Stealer доставлять на машины жертв дополнительные полезные нагрузки, включая вымогательское ПО.