Аналитики Check Point обнаружили, что неназванная европейская больница оказалась случайно заражена вредоносным ПО. Исследователи связывают это с неконтролируемым распространением малвари китайской хак-группы Camaro Dragon (она же Mustang Panda, BASIN, Bronze President, Earth Preta, HoneyMyte, RedDelta и Red Lich) через USB-накопители.

Отчет компании гласит, что обычно Camaro Dragon атакует цели в странах Азии, и в коде малвари группировки можно найти функции, предназначенные для уклонения от SmadAV, популярного в регионе антивирусного решения. Однако вредоносное ПО WispRider и HopperTick проникло в европейскую больницу, а также встречалось исследователям в Мьянме, Южной Корее, Великобритании, Индии и России.

«”Нулевой пациент” в этом инциденте был идентифицирован как сотрудник больницы, участвовавший в конференции в Азии, — рассказывают исследователи. — Он поделился своей презентацией с другими участниками мероприятия, используя USB-накопитель. К сожалению, у одного из его коллег оказался зараженный компьютер, и в результате собственный USB-накопитель [жертвы] так же был заражен. Вернувшись в родную больницу в Европе, сотрудник подключил зараженный USB-накопитель к компьютерным системам больницы, что привело к распространению заражения».

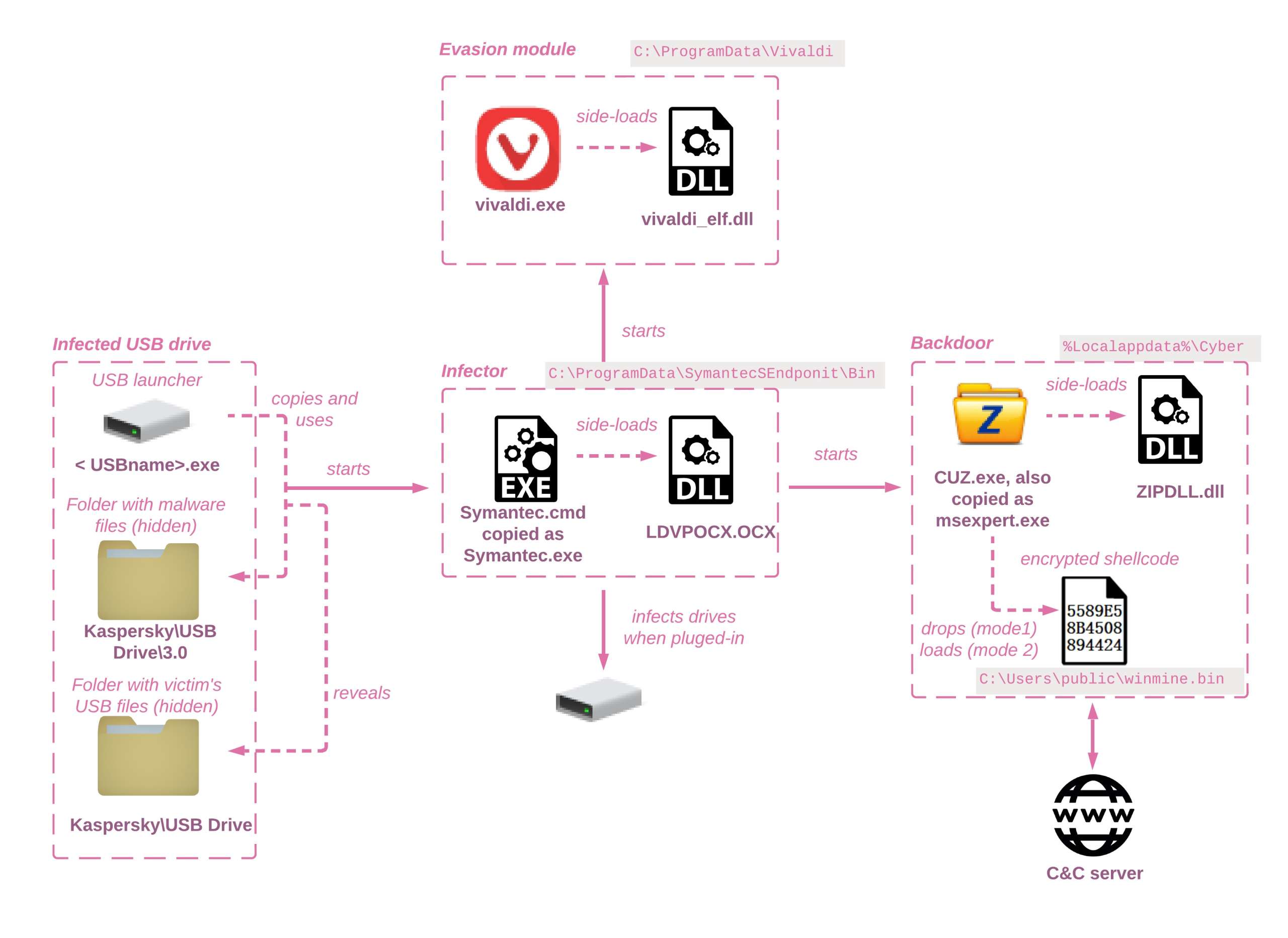

В Checkpoint полагают, что атака начинается с того, что жертва запускает вредоносный лаунчер, написанный на Delphi, на зараженном USB-накопителе. Это приводит к запуску основной полезной нагрузки, которая загружает вредоносное ПО на другие накопители, когда они подключаются к зараженной машине. При этом подчеркивается, что малварь представляет большую опасность для корпоративных систем, так как зараженные машины устанавливают вредонса на любые вновь подключенные сетевые диски, а не на диски, уже подключенные к машине на момент заражения.

Исследователи уверены, что распространение на недавно подключенные сетевые накопители происходит непреднамеренно.

«Хотя сетевые диски, зараженные таким образом, теоретически могут использоваться как средство для бокового перемещения внутри той же сети, такое поведение скорее кажется ошибкой, чем умышленно добавленной функцией, — пишут исследователи. — Управление многочисленными файлами и замена их исполняемым файлом со значком флэш-накопителя USB на сетевых дисках — заметное действие, которое может привлечь к атаке дополнительное и нежелательное внимание».

Если вредоносный код все же запускается, он пытается распространять бэкдор и похитить данные. Из-за этого случайное заражение сетевых хранилищ становится серьезной проблемой, ведь во многих организациях именно там хранятся важные данные.

Еще одна неприятная особенность этой малвари заключается в том, что она «выполняет DLL-side-loading с использованием компонентов защитного ПО, включая G-DATA Total Security, и продуктов двух крупных игровых компаний (Electronic Arts и Riot Games)». Checkpoint сообщает, что уже предупредила разработчиков об их невольном участии во вредоносных компаниях Camaro Dragon.