По информации Elastic Security Labs, в начале текущего месяца неназванная криптовалютная биржа в Японии стала жертвой новой macOS-малвари под названием JokerSpy. Исследователи говорят, что атака привела к установке enumeration-инструмента Swiftbelt.

JokerSpy был обнаружен специалистами Bitdefender в июне 2023 года. Тогда эксперты писали о наборе вредоносных артефактов, которые, по их словам, являются частью сложного кроссплатформенного инструментария, в том числе нацеленного на устройства, работающие под управлением macOS.

Как теперь сообщают аналитики Elastic Security Labs, им удалось выявить первые атаки с использованием JokerSpy, от которых пострадал крупный провайдер криптовалютных услуг в Японии, специализирующийся на обмене активов для торговли Bitcoin, Ethereum и другими распространенными криптовалютами. Название компании не разглашается.

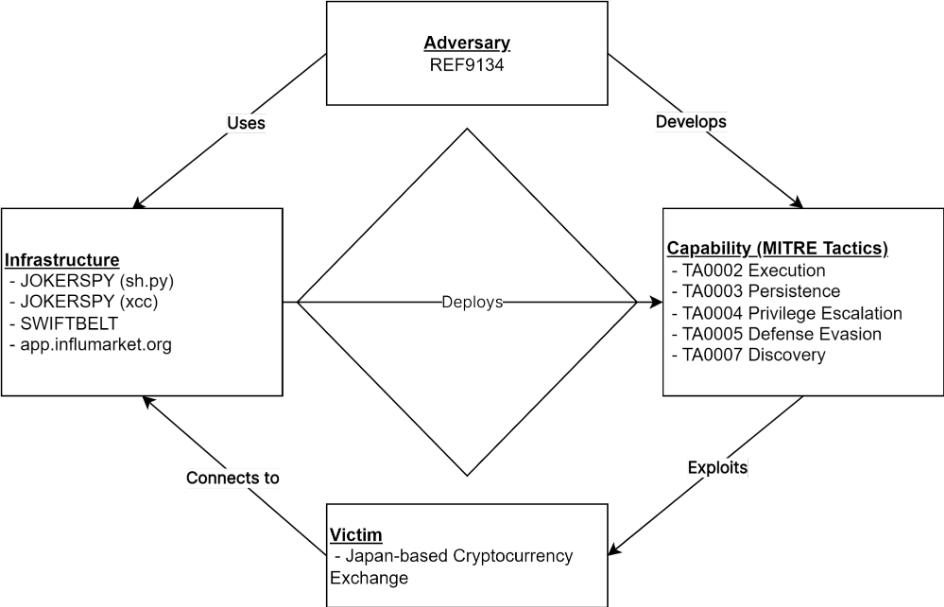

Эксперты отслеживают эту кампанию под идентификатором REF9134 и говорят, что атака привела к установке enumeration-инструмента Swiftbelt, основанного на Swift и явно вдохновленного опенсорсной утилитой SeatBelt.

О злоумышленниках, стоящих за этими атаками, пока известно мало, за исключением того факта, что они используют набор программ, написанных на Python и Swift, которые обладают возможности для сбора данных и выполнения произвольных команд на скомпрометированных хостах.

Основным компонентом этого инструментария является кастомный мультиархитектурный бинраник xcc, который разработан для проверки разрешений FullDiskAccess и ScreenRecording, что обычно происходит перед использованием шпионской малвари. Отмечается, что файл подписан как XProtectCheck, а это указывает на попытку хакеров замаскироваться под XProtect — встроенный антивирусный механизм в macOS.

В инциденте, который изучили аналитики Elastic Security Labs, за созданием xcc последовали попытки обхода разрешений TCC (Transparency, Consent, and Control) и создания собственной базы TCC, чтобы заменить существующую.

Бинарник xcc, в свою очередь, запускается с помощью Bash через три различных приложения: IntelliJ IDEA, iTerm и Visual Studio Code. По мнению аналитиков, это указывает на то, что для получения первоначального доступа, скорее всего, использовались вредоносные версии приложений для разработки ПО.

Еще один модуль, который устанавливается в рамках этих атак, это sh.py, написанный на Python. Он используется в качестве канала для доставки других инструментов для пост-эксплуатации, включая упомянутый Swiftbelt.