Хакеры используют уязвимость в широко распространенном WordPress-плагине WooCommerce Payments, чтобы получать на уязвимых сайтах привилегии любого пользователя, включая администратора.

WooCommerce Payments — популярный плагин для WordPress, позволяющий сайтам принимать банковские карты в качестве способа оплаты в магазинах на базе WooCommerce. Согласно официальной статистике, плагин имеет более 600 000 активных установок.

В марте текущего года разработчики выпустили обновленную версию плагина (5.6.2), в которой устранили критическую уязвимость CVE-2023-28121. Уязвимость затрагивала WooCommerce Payment версии 4.8.0 и выше и была исправлена в версиях 4.8.2, 4.9.1, 5.0.4, 5.1.3, 5.2.2, 5.3.1, 5.4.1, 5.5.2 и 5.6.2.

Поскольку уязвимость позволяет любому выдать себя за администратора сайта и получить полный контроль над WordPress, компания Automattic, стоящая за разработкой CMS, принудительно установила обновления на сотни тысяч сайтов, где работает популярная платежная система.

Тогда создатели WooCommerce заявляли, что у них нет данных об атаках на эту уязвимость, но ИБ-специалисты предупреждали, что из-за критического характера ошибки хакеры наверняка ею заинтересуются.

Теперь исследователи из RCE Security проанализировали проблему и опубликовали технический отчет о CVE-2023-28121 в своем блоге, рассказав, как именно можно использовать уязвимость.

По словам экспертов, злоумышленники могут просто добавить в заголовок запроса X-WCPAY-PLATFORM-CHECKOUT-USER и установить в нем ID пользователя учетной записи, под которую они желают замаскироваться. Получив такой заголовок, WooCommerce Payments обработает запрос так, будто он исходит от указанного ID, включая все привилегии этого пользователя.

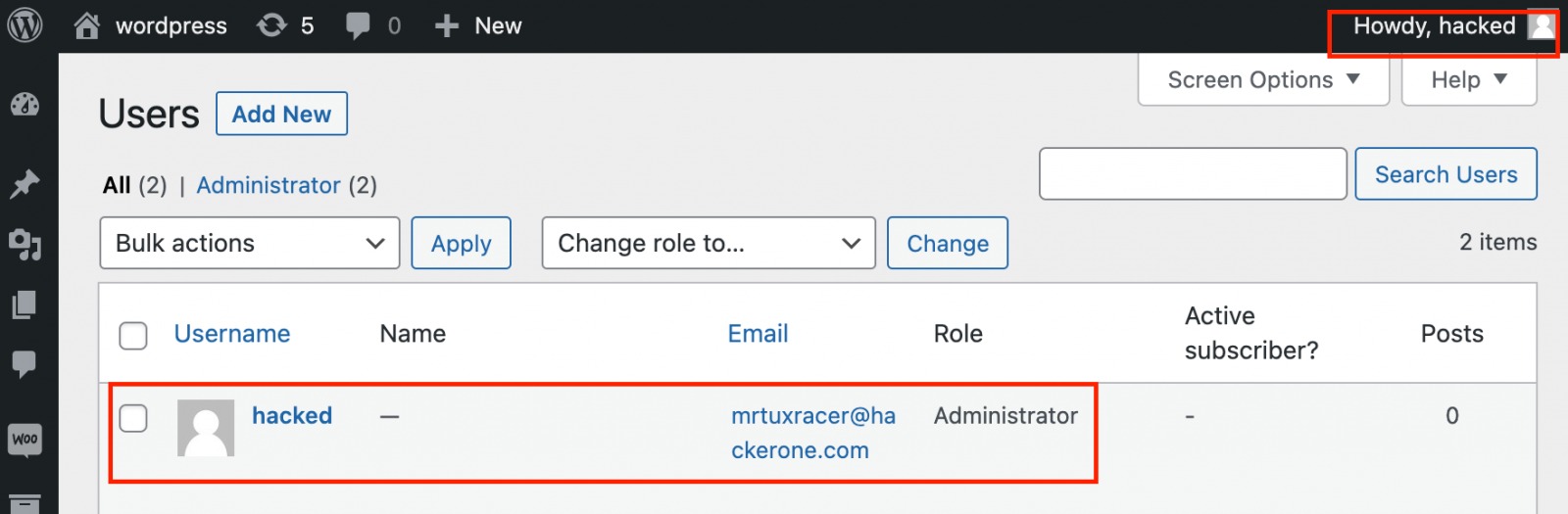

К своему анализу RCE Security приложила PoC-эксплоит, который использует уязвимость для создания нового пользователя-администратора на уязвимых сайтах и позволяет получить полный контроль над ресурсом.

В итоге на этой неделе компания Wordfence, занимающаяся безопасностью WordPress, предупредила, что злоумышленники уже используют уязвимость в рамках масштабной кампании, нацеленной на более чем 157 000 сайтов.

«Масштабные атаки на уязвимость CVE-2023-28121 начались в четверг, 14 июля 2023 года, и продолжались в выходные дни, достигнув пика в 1,3 млн атак на 157 000 сайтов к 16 июля 2023 года», — сообщает Wordfence.

По данным экспертов, атакующие используют эксплоит для установки на уязвимые сайты плагина WP Console или создания учетных записей администратора. В системах, где был установлен WP Console, злоумышленники применяли плагин для выполнения PHP-кода, который устанавливал на сервер загрузчик файлов и впоследствии может использоваться в качестве бэкдора даже после устранения уязвимости.

Для сканирования уязвимых сайтов на WordPress злоумышленники пытаются получить доступ к файлу /wp-content/plugins/woocommerce-payments/readme.txt и, если он существует, переходят к эксплуатации уязвимости.

В своем отчете исследователи поделились семью IP-адресами, с которых осуществляются атаки, и особенно выделили IP-адрес 194.169.175.93, который просканировал 213 212 сайтов.

Владельцам сайтов рекомендуется как можно скорее обновить WooCommerce Payment, если они еще этого не сделали, а также проверить свои ресурсы на наличие необычных файлов PHP и подозрительных учетных записей администраторов, удалив все, что удастся обнаружить.