EvilProxy становится одной из наиболее популярных платформ для фишинга и атак на учетные записи, защищенные с помощью многофакторной аутентификации (МФА). Исследователи Proofpoint обнаружили 120 000 фишинговых писем, отправленных более чем 100 организациям с целью взлома учетных записей Microsoft 365.

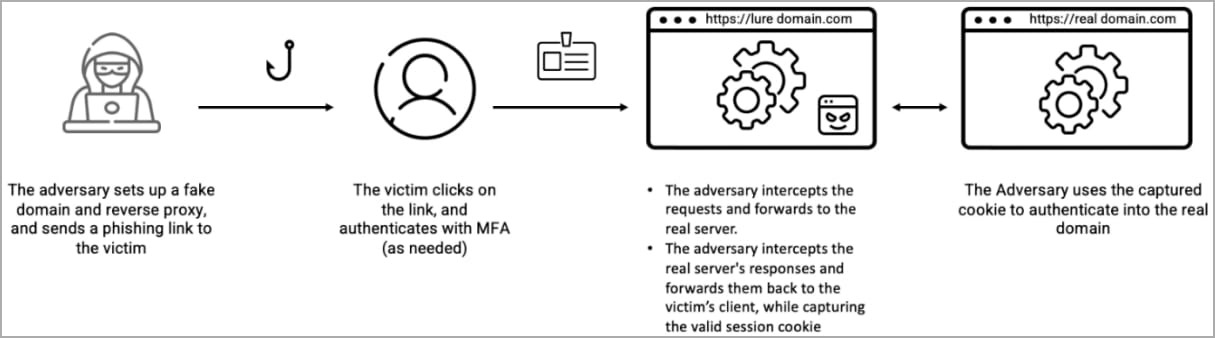

Принцип работы EvilProxy весьма прост: когда жертва заходит на фишинговую страницу, обратный прокси демонстрирует ей легитимную форму для входа, перенаправляет запросы и возвращает ответы с настоящего сайта компании. Когда жертва вводит свои учетные данные и код МФА на фишинговой странице, те тоже перенаправляются на сервер настоящей компании, а в ответ возвращается файл cookie сеанса.

В итоге прокси злоумышленника получает возможность украсть этот файл cookie, содержащий токен аутентификации. Затем этот токен может использоваться для входа на сайт от лица пострадавшего пользователя, минуя защиту многофакторной аутентификации.

Как рассказывали эксперты Resecurity осенью 2022 года, «подписка» на EvilProxy стоит от 400 долларов месяц, и сервис обещает похитить токены аутентификации для обхода многофакторной аутентификации (МФА) в Apple, Google, Microsoft, Twitter, GitHub, GoDaddy, PyPI, Facebook*, Yahoo, «Яндекс» и так далее.

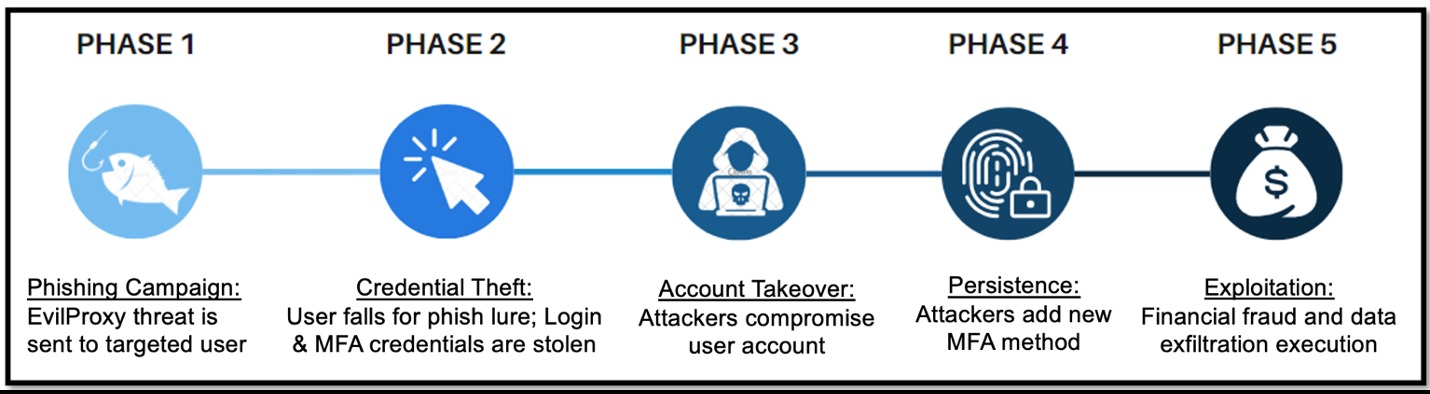

Новая фишинговая кампания, которую эксперты Proofpoint обнаружили еще в марте 2023 года, использует EvilProxy для отправки электронных писем, выдающих себя за популярные бренды, такие как Adobe, DocuSign и Concur.

В Proofpoint подчеркивает, что на этот раз злоумышленники очень избирательно подходят к выбору целей и случаев, когда нужно переходить к этапу захвата учетной записи. Так, хакеры отдают предпочтение VIP-целям и почти полностью игнорируют тех, кто стоит ниже руководителей в корпоративной иерархии.

39% атакованных учетных записей принадлежат руководителям высшего звена, 9% — CEO и вице-президентами компаний, 17% — финансовым директорам, а остальные жертвы, это сотрудники, имеющие доступ к финансовым активам или конфиденциальной информации.

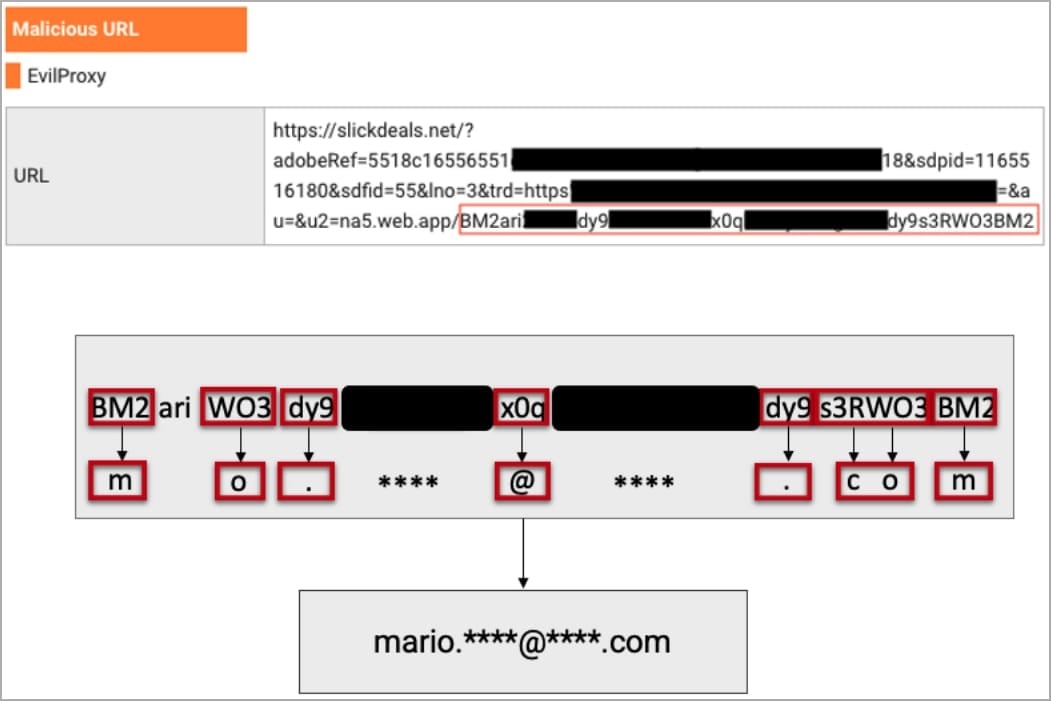

Если жертва нажимает на приведенную во вредоносном письме ссылку, проходит открытое перенаправление через YouTube или SlickDeals, за которым следует серия последующих перенаправлений, направленных на снижение шансов обнаружения. В итоге жертва попадает на фишинговую страницу EvilProxy, которая использует обратный прокси для страницы входа в Microsoft 365, а также оформляется с учетом организации, в которой работает жертва, чтобы не вызывать подозрений.

«Чтобы скрыть электронную почту пользователя от средств автоматического сканирования, злоумышленники использовали специальную кодировку, а также взломанные легитимные сайты для загрузки своего PHP-кода, который используется для декодирования email-адреса конкретного пользователя, — пишут эксперты Proofpoint. — После расшифровки адреса пользователь перенаправляется на конечный сайт — фишинговую страницу, специально разработанную для данной организации».

После успешной компрометации учетной записи Microsoft 365 злоумышленники добавляют собственный метод МФА (как правило, через приложение Authenticator), чтобы закрепиться в чужом аккаунте.

Исследователи отмечают, что эта кампания перенаправляет пользователей с турецкими IP-адресами на легитимный сайт, по сути, отменяя атаку. Это может означать, что операторы кампании базируются в Турции.

* Принадлежит компании Meta, деятельность которой признанной экстремистской и запрещена в России