ИБ-специалисты сообщают, что китайская хак-группа Bronze Starlight атакует индустрию азартных игр в странах Юго-Восточной Азии с помощью малвари, подписанной с использованием действительного сертификата VPN-провайдера Ivacy.

Использование действительного сертификата позволяет хакерам обходить защиту, избегать подозрений и системных предупреждений, а также смешиваться с легитимным ПО и его трафиком.

Кибератаки Bronze Starlight начались еще в марте 2023 года, и вероятно, являются продолжением хакерской операции ChattyGoblin, которую в конце 2022 года обнаружила компания ESET.

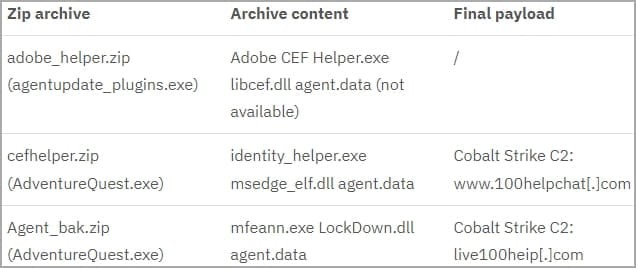

Как теперь рассказывают аналитики SentinelLabs, атаки группировки начинаются с доставки исполняемых файлов .NET (agentupdate_plugins.exe и AdventureQuest.exe) в целевую систему. Скорее всего, это происходит через троянизированные чат-приложения, которые извлекают защищенные паролем ZIP-архивы из бакетов Alibaba.

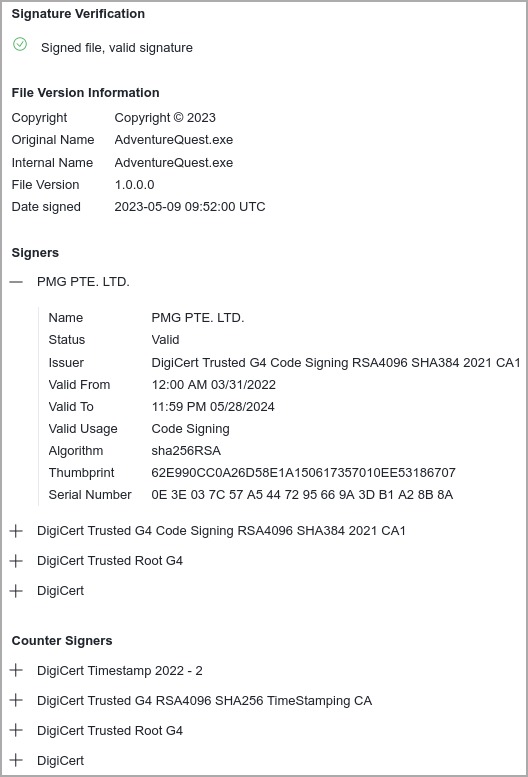

Образец малвари AdventureQuest.exe был впервые замечен ИБ-исследователем MalwareHunterteam в мае текущего года, когда тот обратил внимание, что сертификат для подписи кода малвари был таким же, как и у официальных установщиков Ivacy VPN.

Вышеупомянутые архивы содержат нарочито уязвимые версии ПО, включая Adobe Creative Cloud, Microsoft Edge и McAfee VirusScan, которые подвержены атакам типа DLL hijacking. Группа Bronze Starlight использует эти уязвимые приложения для развертывания маяков Cobalt Strike в целевых системах.

Вредоносные библиотеки DLL (libcef.dll, msedge_elf.dll и LockDown.dll) упакованы в архивы вместе с легитимными программами, и Windows отдает приоритет по выполнению им, не более безопасными версиям тех же DLL, хранящихся в C:\Windows\System32, тем самым позволяя злоумышленникам запускать вредоносный код.

SentinelLabs отмечает, что файлы .NET имеют ограничения, которые предотвращают запуск вредоносного ПО в США, Германии, Франции, России, Индии, Канаде или Великобритании, однако из-за ошибки в коде эти ограничения не работают.

Наиболее интересным аспектом этой кампании все же является использование сертификата, который принадлежит фирме PMG PTE LTD, стоящей за Ivacy VPN. Этот же сертификат используется для подписания официального установщика Ivacy VPN, ссылка на который размещена на официальном сайте VPN-провайдера.

«Вполне вероятно, что в какой-то момент ключ подписи PMG PTE LTD был украден, это известный метод, используемый китайскими злоумышленниками для подписания вредоносного ПО, — отмечают эксперты. — VPN-провайдеры являются интересными целями для хакеров, поскольку они предоставляют злоумышленникам гарантированный доступ к конфиденциальным пользовательским данным и сообщениям».

Если сертификат был украден, исследователи беспокоятся о том, что еще злоумышленники в целом могли иметь доступ к сети VPN-провайдера. Стоит сказать, что представители PMG PTE LTD не отреагировали на заявления специалистов, поэтому неясно, как именно хакеры могли получить доступ к сертификату.

Тем временем, еще в начале июня 2023 года DigiCert отозвал и признал сертификат недействительным из-за нарушения принципов «Базовых требований» (Baseline Requirements).