Аналитики компании Trend Micro обнаружили нового банкера для Android, который получил название MMRat. Отличительной особенностью вредоноса является использование протокола сериализации данных protobuf (Protocol Buffers) для кражи информации со взломанных устройств.

Впервые MMRat был обнаружен в конце июня 2023 года. Вредонос был нацелен в первую очередь на пользователей в Юго-Восточной Азии и оставался незамеченным антивирусными сканерами, такими как VirusTotal.

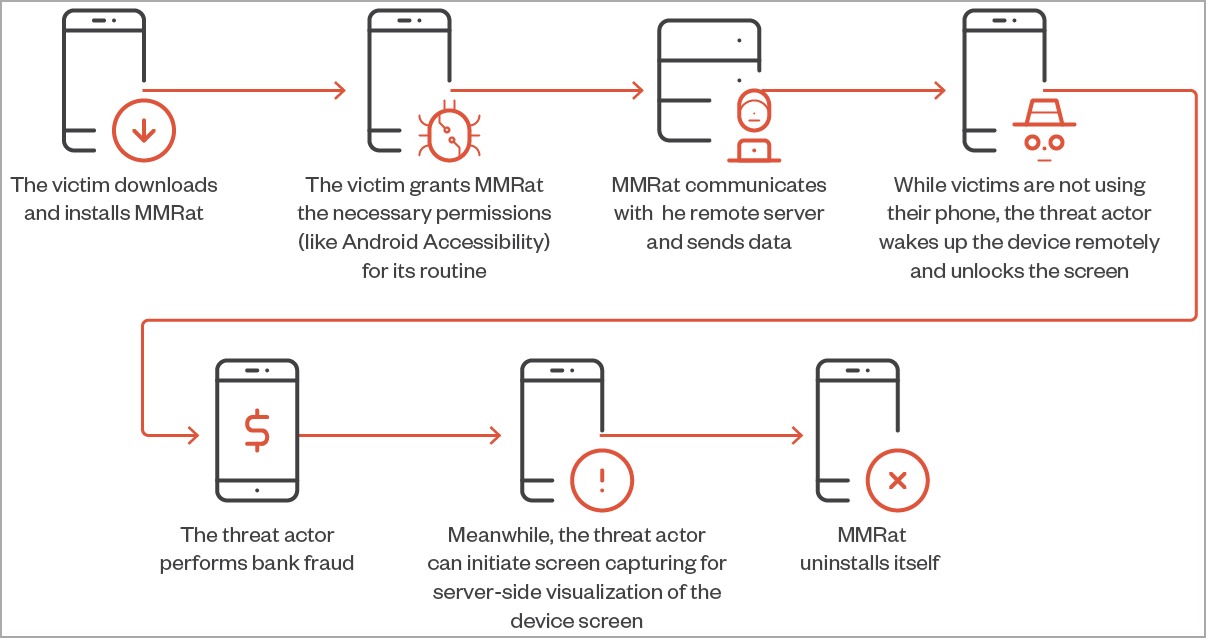

Хотя пока исследователи не знают, как банкер исходно распространялся среди жертв, они обнаружили, что MMRat можно найти на сайтах, замаскированных под официальные магазины приложений. Похоже, жертвы сами загружают и устанавливают такие приложения (обычно малварь имитирует официальные правительственные приложения и приложения для знакомств), содержащие MMRat, а затем предоставляют им опасные разрешения, включая доступ к Accessibility service.

Проникнув на устройство, MMRat устанавливает связь с управляющим сервером и отслеживает активность зараженного гаджета, чтобы обнаружить периоды бездействия. Затем, выбрав подходящий момент, злоумышленники злоупотребляют возможностями Accessibility service, чтобы удаленно активировать устройство, разблокировать экран и совершить банковский фрод в режиме реального времени.

Среди основных функций MMRat исследователи перечисляют:

- сбор информацию о сети, экране и батарее;

- извлечение списка контактов пользователя и списка установленных приложений;

- перехват вводимых пользователем данных с помощью кейлогинга;

- захват экрана в режиме реального времени через злоупотребления API MediaProjection;

- запись и трансляцию данных с камеры в режиме реального времени;

- запись и сбор данных с экрана (в виде дампов в текстовом формате), которые затем передаются на сервер злоумышленников;

- удаление себя с устройства, чтобы стереть все следы заражения.

Из-за способности MMRat захватывать содержимое экрана, а также в свете более примитивного метода, позволяющего извлекать текстовые данные, требующие реконструкции, злоумышленникам потребовался способ эффективной передачи данных. Поэтому авторы MMRat решили разработать кастомный протокол для извлечения информации.

Эксперты говорят, что MMRat использует уникальный C&C-протокол основанный Protobuf, что крайне редко встречается среди Android-троянов. Так, для обмена данными с управляющим сервером MMRat использует различные порты и протоколы: HTTP с портом 8080 для «слива» данных, RTSP с портом 8554 для передачи потокового видео и кастомный протокол Protobuf с портом 8887 для передачи команд и управления.

«C&C-протокол, в частности, уникален благодаря своей кастомизации на основе фреймворка Netty и ранее упомянутого Protobuf, который дополняет хорошо продуманная структура сообщений», — говорится в отчете Trend Micro.

Кроме того, использование кастомных протоколов помогает хакерам уклоняться от обнаружения, когда защитные решения ищут известные паттерны аномалий. Гибкость Protobuf позволяет авторам MMRat настраивать структуру сообщений и организовывать передачу данных. В то же время его структурированность позволяет обеспечить соответствие отправляемых данных заданной схеме и снижает вероятность их повреждения.