Специалисты компании EclecticIQ обнаружили проблему в схеме шифрования вымогателя Key Group и создали бесплатный инструмент для расшифровки данных, который позволит некоторым жертвам бесплатно восстановить свои файлы.

Эксперты сообщают, что дешифровщик подойдет для версий малвари, созданных в начале августа текущего года.

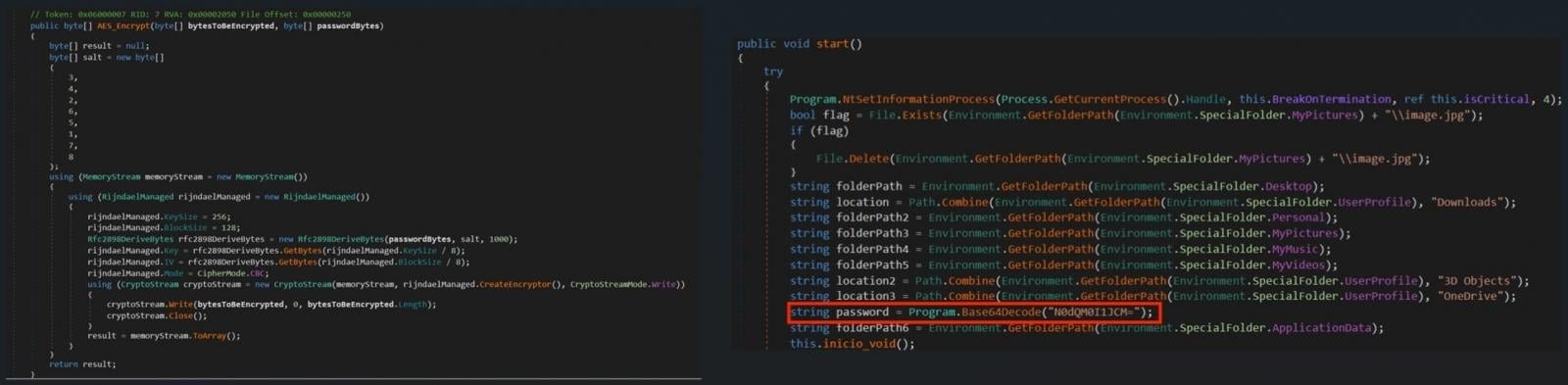

Хотя злоумышленники утверждали, что их вредонос использует «AES-шифрование военного уровня», на деле выяснилось, что малварь использует статическую соль во всех процессах шифрования, что делает шифрование в некоторой степени предсказуемым и обратимым.

«Key Group шифрует данные жертв с использованием алгоритма AES в режиме Cipher Block Chaining (CBC) с заданным статическим паролем, — рассказывают аналитики. — Пароль создается из ключа Password-Based Key Derivation Function 2 (PBKDF2) с фиксированной солью».

Key Group — русскоязычная хак-группа, активная с начала 2023 года. Группировка атакует различные организации, похищая данные из скомпрометированных систем, а затем использует приватные Telegram-каналы для переговоров о выплате выкупа.

Ранее специалисты компании BI.ZONE отмечали, что малварь Key Group основана на билдере Chaos 4.0, а EclecticIQ сообщает, что группировка продает на русскоязычных сайтах в даркнете украденные у жертв данные и SIM-карты, а также предлагает данные для доксинга и удаленный доступ к IP-камерам.

Дешифровщик для вымогателя Key Group представляет собой скрипт Python. Пользователи могут сохранить его как файл Python, а затем запустить с помощью команды python decryptor.py /path/to/search/directory.

Скрипт выполнит поиск файлов с расширением .KEYGROUP777TG в целевом каталоге и подкаталогах, а затем расшифрует и сохранит данные с исходным именем файла (декодированным из строки base64).