Специалисты «Лаборатории Касперского» нашли в магазине Google Play шпионское ПО, маскирующееся под модифицированные версии Telegram. Малварь предназначалась для сбора конфиденциальной информации со взломанных Android-устройств.

Опасные моды Telegram сопровождались описанием на уйгурском, китайском традиционном и упрощенном языках. Разработчик этих версий называет их самыми быстрыми и отмечает, что они используют распределенную сеть центров обработки данных, расположенных по всему миру.

- 電報,紙飛機-TG繁體中文版 or 電報,小飛機-TG繁體中文版 (org.telegram.messenger.wab) — 10+ млн загрузок;

- TG繁體中文版-電報,紙飛機 (org.telegram.messenger.wab) — 50 000+ загрузок;

- 电报,纸飞机-TG简体中文版 (org.telegram.messenger.wob) — 50 000+ загрузок;

- 电报,纸飞机-TG简体中文版 (org.tgcn.messenger.wob) — 10 000+ загрузок;

- ئۇيغۇر تىلى TG - تېلېگرامما (org.telegram.messenger.wcb) — 100+ загрузок.

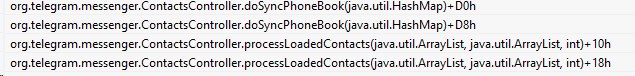

При запуске такие приложения ничем не отличается от оригинального Telegram, и большинство пакетов приложения похожи на стандартные пакеты мессенджера. Однако исследователи заметили в коде нетипичный для Telegram пакет com.wsys. Список функций, вызывающих com.wsys, указывал на то, что он пытается получить доступ к контактам пользователя. Учитывая, что пакет не входит в стандартную функциональность мессенджера, исследователи сочли это подозрительным.

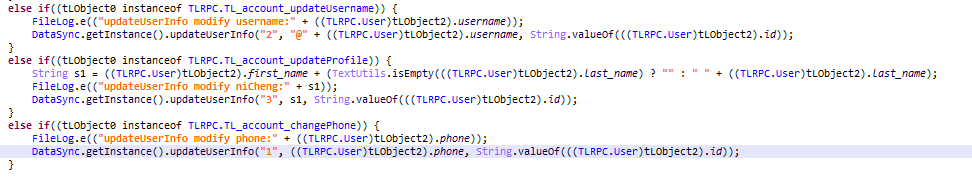

Дальнейший анализ показал, что библиотека com.wsys запускается в методе connectSocket(), добавленном в класс главной активности, которая отвечает за стартовый экран приложения. Этот метод вызывается при запуске приложения или смене аккаунта. В нем собирается информация о пользователе: имя, ID, номер телефона, после чего приложение подключается к командному серверу.

Кроме того, обнаружилось, что злоумышленники добавили в код обработки входящих сообщений вызов метода uploadTextMessageToService. При получении сообщения он собирает его содержимое, название и ID чата или канала, имя и ID отправителя. Затем вся информация шифруется и кэшируется во временном файле tgsync.s3, этот временный файл приложение периодически отправляет на командный сервер хакеров.

Но даже на краже сообщений вредоносная функциональность приложений не заканчивается. В код обработки контактов злоумышленники добавили вызов метода uploadFriendData. В этом методе собирается информация о контактах пользователя: ID, никнейм, имя и номер телефона. Все это также отправляется на управляющий сервер. Если пользователь решит поменять имя или номер телефона, эта информация тоже будет передана злоумышленникам.

Отмечается, что если пользователь получает и отправляет какой-либо файл, приложение создает его зашифрованную копию, которая затем загружается в аккаунт злоумышленников в одном из известных облачных хранилищ.

«Описанные в этой статье приложения представляют собой полноценное шпионское ПО, похищающее всю переписку жертвы, его личные данные и контакты и нацеленное на пользователей из определенной страны (Китая). При этом код приложений лишь незначительно отличается от оригинального кода Telegram и смог пройти проверки безопасности Google Play.

Как видите, публикация приложения в официальном магазине не гарантирует его безопасность, поэтому мы советуем пользователям с осторожностью относиться к сторонним модификациям мессенджеров, даже если они скачаны из Google Play», — резюмируют специалисты.

В компании отмечают, что уже сообщили об угрозе инженерам Google, однако некоторые вредоносные приложения все еще доступны для скачивания на момент публикации отчета.