Компания Adobe выпустила патчи для исправления критической уязвимости нулевого дня в Acrobat и Reader. Известно, что проблема уже используется в атаках и затрагивает как Windows, так и macOS.

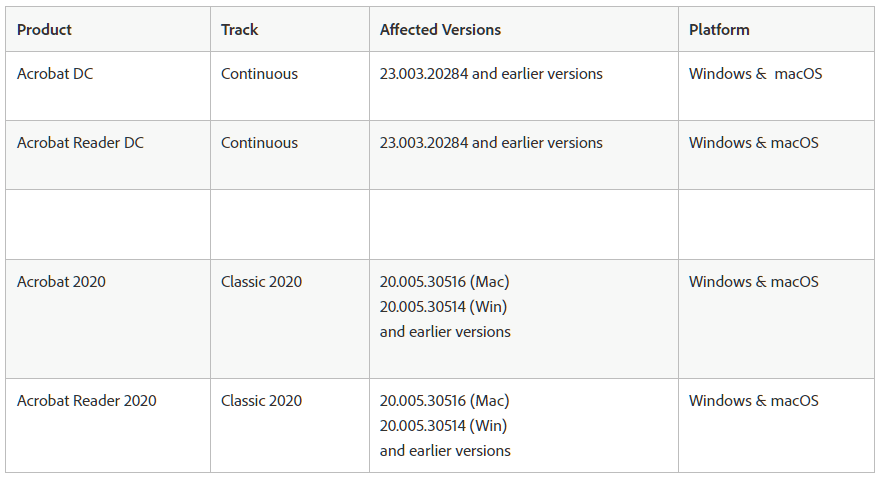

Проблема имеет идентификатор CVE-2023-26369, и в компании сообщают, что уязвимость уже использовалась «в ограниченных атаках» на пользователей Adobe Acrobat и Reader. Хотя никакой дополнительной информации об этих атаках пока нет, известно, что проблема относится к типу out-of-bounds записи и позволяет злоумышленникам добиться удаленного выполнения произвольного кода.

Хотя баг не требует получения каких-либо дополнительных привилегий, согласно классификации CVSS 3.1, уязвимость может использоваться только локальными злоумышленниками, а также требует взаимодействия с пользователем.

Инженеры Adobe присвоили CVE-2023-26369 высший приоритет, то есть компания настоятельно рекомендует администраторам установить обновления как можно скорее (желательно за 72 часа).

Помимо CVE-2023-26369 разработчики устранили ряд других проблем, которые могли помочь злоумышленникам выполнить произвольный код в системах, где установлены непропатченные версии Adobe Connect и Adobe Experience Manager.

Исправленные ошибки в Connect (CVE-2023-29305 и CVE-2023-29306) и Experience Manager (CVE-2023-38214 и CVE-2023-38215) могут быть использованы для запуска отраженных XSS-атак. С их помощью можно получить доступ к файлам cookie, токенам сеанса и другой конфиденциальной информации, хранящейся в целевых браузерах.