Исследователи SentinelOne предупредили об обнаружении малвари MetaStealer, которая ворует конфиденциальную информацию с компьютеров, работающих под управлением macOS на базе процессоров Intel.

MetaStealer представляет собой малварь, нацеленную на бизнес-пользователей. Он написан на Go и способен обходить защиту Apple XProtect. Хотя MetaStealer чем-то похож на обнаруженный весной текущего года Atomic Stealer, исследователи говорят, что сходство исходного кода весьма ограничено, а также существенно отчитаются методы доставки вредоносов. То есть MetaStealer, в основном полагающийся на социальную инженерию, скорее всего, является самостоятельной вредоносной операцией.

Эксперты SentinelOne обнаружили образец малвари на VirusTotal, и он сопровождался комментарием, в котором предупреждалось, что для распространения угрозы операторы MetaStealer связываются с компаниями, выдавая себя за их клиентов.

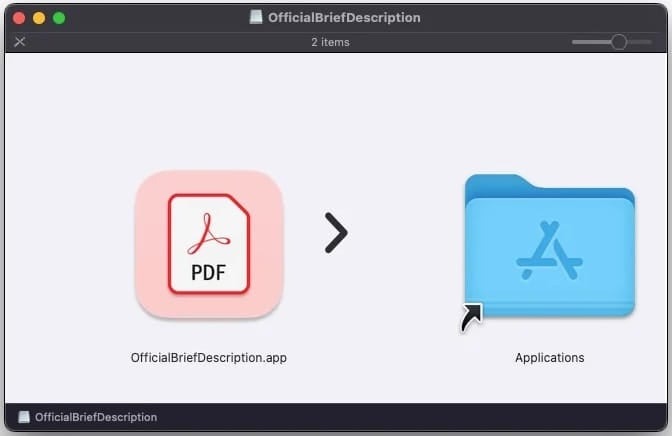

«Меня атаковал человек, выдававшим себя за клиента-дизайнера, и я не понял, что происходит что-то необычное. Человек, с которым я вел переговоры по работе на прошлой неделе, прислал мне защищенный паролем файл ZIP, содержащий этот DMG-файл, что показалось мне несколько странным, — пишет пострадавший на VirusTotal. — Вопреки здравому смыслу я смонтировал образ на свой компьютер, чтобы просмотреть его содержимое. Он содержал приложение, замаскированное под PDF, которое я не стал открывать и только тогда понял, что это мошенник».

Как правило операторы MetaStealer прикрепляют к фишинговым письмам файлы образов (DMG), которые содержат исполняемые файлы с именами-приманками (замаскированные под PDF-файлы), чтобы обманом заставить жертву открыть их. Названия многих файлов DMG, изученных специалистами SentinelOne, были связаны с продуктами Adobe или работой клиентов.

Пакеты приложений содержали все самое необходимое: файл Info.plist, папку Resources с изображением иконки и папку macOS с вредоносным исполняемым файлом Mach-O. При этом ни один из изученных образцов малвари не был подписан, хотя некоторые версии имели Apple Developer ID.

Проникнув в систему жертвы, MetaStealer пытается похитить информацию, включая пароли, файлы и данные приложений, а затем пытается передать их своим операторам посредством TCP через порт 3000.

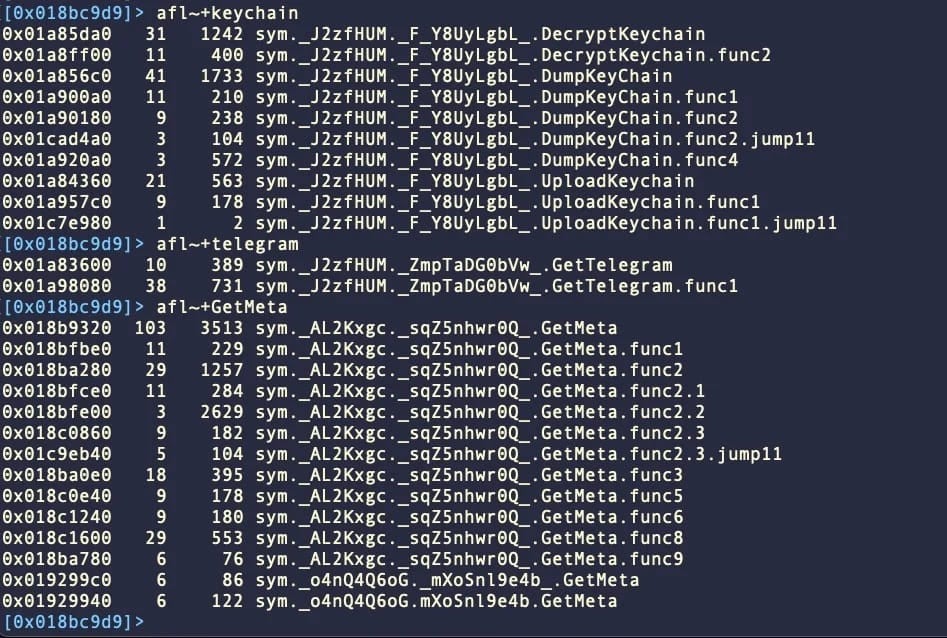

К примеру, малварь способна проникать в Keychain и извлекать сохраненные пароли, воровать файлы из системы, а также атаковать Telegram и Meta*.

Пока MetaStealer работает только на архитектуре Intel x86_64, то есть не может скомпрометировать системы, работающие на процессорах Apple Silicon (M1, M2), если только жертва не использует Rosetta для запуска вредоносного ПО. Однако специалисты не исключают, что в будущем MetaStealer может обзавестись версией, в которую будет добавлена и встроенная поддержка Apple Silicon.

* Деятельность Meta Platforms признана экстремисткой и запрещена в России.