ФБР предупреждает о новой тактике, которую с июля 2023 года используют вымогательские группировки. Теперь в сети жертв внедряют сразу два по шифровальщика, с разницей менее двух суток между атаками. Было замечено, что такую тактику используют вредоносы AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum и Royal.

«Использование двух вариантов вымогателей приводит к комбинации шифрования, кражи данных и финансовых потерь от выплаты выкупов. Повторные атаки шифровальщиков на уже скомпрометированную систему могут нанести значительный ущерб компаниям-жертвам», — пишут специалисты.

Если раньше для осуществления подобных атак вымогательских группам требовалось не менее 10 дней, то сейчас, по данным ФБР, подавляющее большинство вымогательских инцидентов, направленных на одну и ту же жертву, происходит в течение всего 48 часов.

Глава и сооснователь компании Coveware Билл Сигел (Bill Siegel) сообщил изданию Bleeping Computer, что двойное шифрование существует уже много лет, и некоторые компании сталкиваются с повторным вымогательством, поскольку атакующие не предоставляют пострадавшим инструменты для расшифровки данных после обеих атак.

«Существуют группировки, которые намеренно используют два разных варианта [вымогателей] в каждой атаке. Например, мы регулярно видим, как один и тот же злоумышленник одновременно использует MedusaLocker и Globemposter в атаках на одних и тех же жертв, — сообщил Сигел. — Также бывают ситуации, когда брокер доступов продает доступ к сети жертвы двум разным операторам [шифровальщиков], использующим различные штаммы вымогательского ПО. Затем оба эти оператора оказываются в сети жертвы практически одновременно, заражая машины».

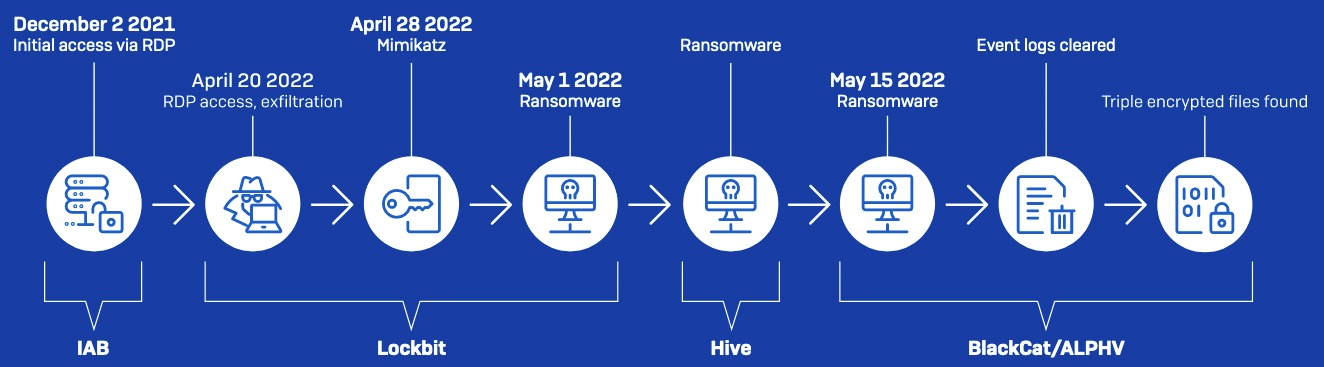

Аналогичные инциденты уже наблюдали и специалисты компании Sophos. В ходе одной из таких атак, обнаруженной в апреле прошлого года, неназванный поставщик автомобилей был трижды взломан операторами малвари LockBit, Hive и ALPHV/BlackCat всего за две недели.

Пока пострадавшая компания занималась восстановлением систем, зашифрованных с помощью LockBit и Hive в ходе первой атаки, операторы ALPHV/BlackCat подключились к ранее скомпрометированным устройствам, чтобы похитить данные, а потом зашифровали файлы с помощью собственного вредоноса. В итоге специалисты по реагированию на инциденты обнаружили, что некоторые файлы были зашифрованы до пяти раз.

«Поскольку атака Hive началась через два часа после LockBit, вымогатель LockBit еще работал, и обе группы продолжали находить файлы без нужных расширений, которые считались еще не зашифрованными», — рассказывали тогда в Sophos.