На русскоязычном хак-форуме выложили исходный код малвари HelloKitty. Предполагаемый автор вымогателя завил, что разрабатывает новый, более мощный шифровальщик.

Первым публикацию исходников обнаружил ИБ-исследователь 3xp0rt. Он сообщил, что некто под ником kapuchin0 выложил на хакерском форуме «первую ветку» шифровальщика HelloKitty.

Издание Bleeping Computer поясняет, со ссылкой на 3xp0rt, что хотя на этот раз хакер использовал ник kapuchin0, также он известен под псевдонимом Gookee. В 2020 году этого человека связывали с попыткой продать доступ к сети Sony Network Japan, а также он связан с одноименной RaaS-угозой Gooke Ransomware, исходники которой так же пытался продать на хакерском форуме.

3xp0rt считает, что разработчиком вымогателя HelloKitty является именно kapuchin0/Gookee, а хакер заявляет, что работает над новым продуктом, который будет «гораздо интереснее, чем LockBit».

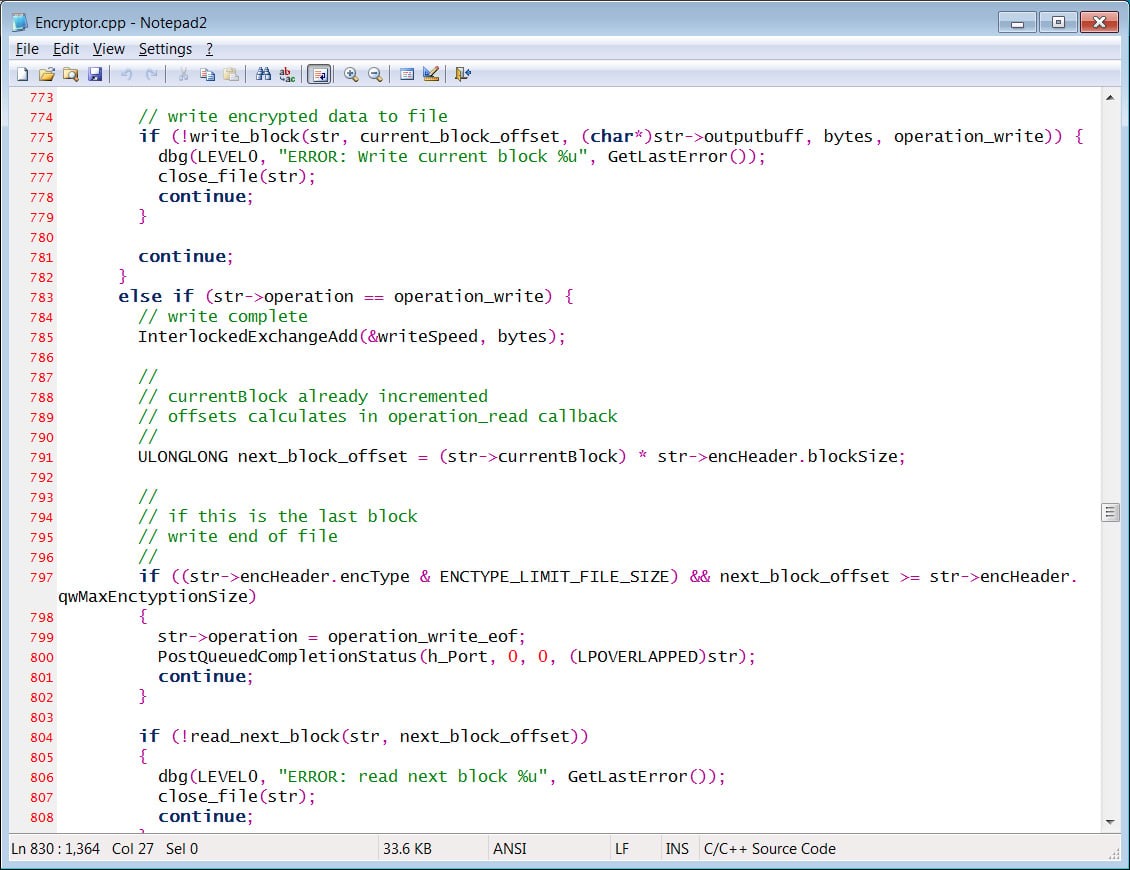

Журналисты пишут, что обнародованный архив hellokitty.zip содержит решение Microsoft Visual Studio для создания шифровальщика и дешифратора HelloKitty, а также библиотеку NTRUEncrypt, которую эта версия вымогателя использует для шифрования файлов.

Известный ИБ-эксперт Майкл Гиллеспи (Michael Gillespie) уже подтвердил Bleeping Computer, что в открытом доступе опубликован настоящий исходный код HelloKitty, который использовался в атаках в 2020 году.

Исследователи отмечают, что обычно после утечек и раскрытий исходных кодов малвари их берут на вооружение другие злоумышленники, которые потом строят на их основании собственные вредоносы. К примеру, ранее в этом году эксперты SentinelOne подсчитали, что сразу несколько хак-групп используют попавший в открытый доступ исходный код шифровальщика Babuk и создали на его базе как минимум девять вредоносов, ориентированных на VMware ESXi.