Ботнет, который исследователи отслеживают под идентификатором IZ1H9, недавно обзавелся тринадцатью новыми эксплоитами для атак на Linux-маршрутизаторы, а также устройства D-Link, Zyxel, TP-Link, TOTOLINK и других производителей.

Этот вариант Mirai был впервые обнаружен в августе 2018 года и является одним из наиболее активных: он эксплуатирует неисправленные уязвимости в IoT-устройствах, чтобы заразить их и использовать для организации DDoS-атак.

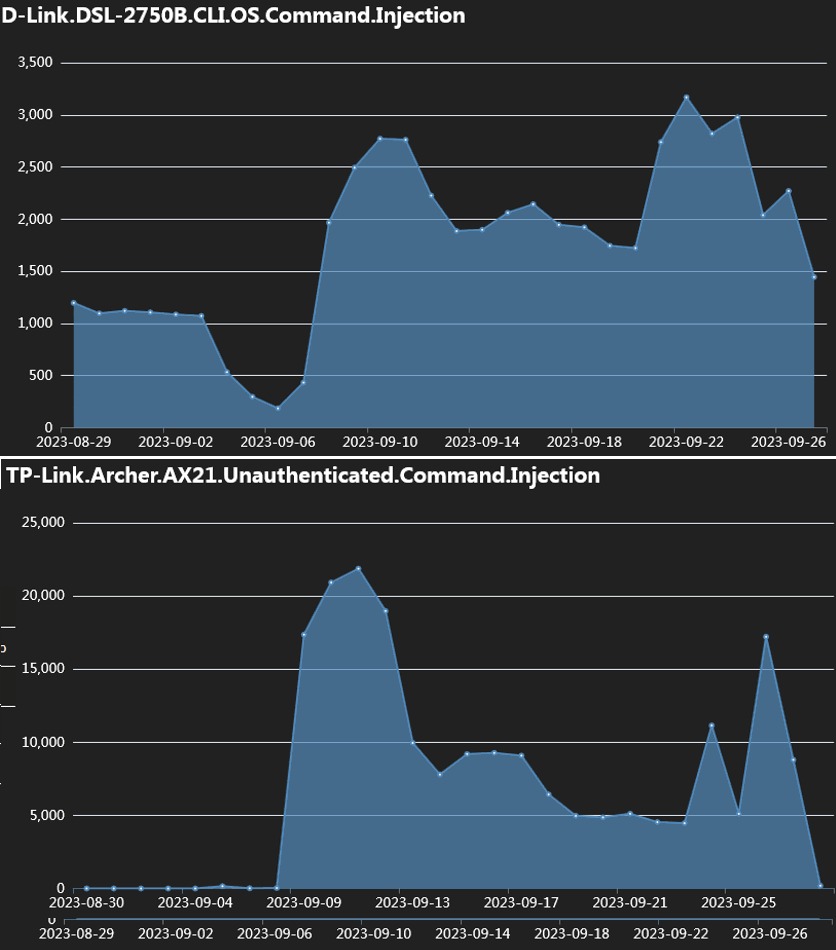

Как сообщают специалисты Fortinet, пик атак IZ1H9 пришелся на первую неделю сентября, когда количество попыток взлома уязвимых устройств достигло десятков тысяч.

Исследователи перечисляют, что суммарно ботнет IZ1H9 использует в своих атаках более 30 эксплоитов для следующих уязвимостей, датированных 2015-2013 годами:

- D-Link — CVE-2015-1187, CVE-2016-20017, CVE-2020-25506, CVE-2021-45382;

- Netis WF2419 — CVE-2019-19356;

- Sunhillo SureLine (версии до 8.7.0.1.1) — CVE-2021-36380;

- Geutebruck — CVE-2021-33544, CVE-2021-33548, CVE-2021-33549, CVE-2021-33550, CVE-2021-33551, CVE-2021-33552, CVE-2021-33553, CVE-2021-33554;

- Yealink Device Management (DM) 3.6.0.20 — CVE-2021-27561, CVE-2021-27562

- Zyxel EMG3525/VMG1312 (до версии 5.50): CVE отсутствует, но в компоненте /bin/zhttpd/ устройств Zyxel существует уязвимость;

- TP-Link Archer AX21 (AX1800) — CVE-2023-1389;

- беспроводные точки доступа Korenix JetWave — CVE-2023-23295;

- роутеры TOTOLINK — CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25084, CVE-2022-25077, CVE-2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083;

- маршрутизатор Prolink PRC2402M — неуказанная CVE, связанная /cgi-bin/login.cgi (связанный с ней пейлоад не работает).

После использования одной из перечисленных уязвимостей на устройство доставляется полезная нагрузка IZ1H9, которая содержит команду для получения загрузчика шелл-скрипта l.sh с определенного URL-адреса. При выполнении этот скрипт удаляет логи, чтобы скрыть вредоносную активность, а затем извлекает бот-клиентов, адаптированных для различных архитектур.

После этого скрипт изменяет iptables зараженного девайса, чтобы затруднить подключение к определенным портам, а также затруднить удаление малвари с устройства. Затем вредонос устанавливает связь со своим управляющим сервером и ждет новых команд, среди которых числятся DDoS-атаки посредством UDP, UDP Plain, HTTP-флуда и TCP SYN.

Также Fortinet предупреждает, что IZ1H9 имеет список жестко закодированных учтенных данных, по которому осуществляет брутфорс-атаки. Этот способ применяется для распространения угрозы на соседние устройства или аутентификации на IoT-устройствах, для которых у малвари нет работающего эксплоита.