Исследователи компании Trend Micro обнаружили, что с июля по сентябрь 2023 года малварь DarkGate распространялась при помощи скомпрометированных учетных записей Skype и Microsoft Teams. Большинство атак было обнаружено в Северной и Южной Америке, странах Азии, на Ближнем Востоке и в Африке.

DarkGate впервые обнаружен экспертами еще в 2018 году и обладает широким спектром функций для сбора конфиденциальных данных из браузеров жертв, майнинга криптовалюты, а также позволяет своим операторам удаленно управлять зараженными хостами. Кроме этого, вредонос работает как загрузчик дополнительных полезных нагрузок, таких как Remcos RAT.

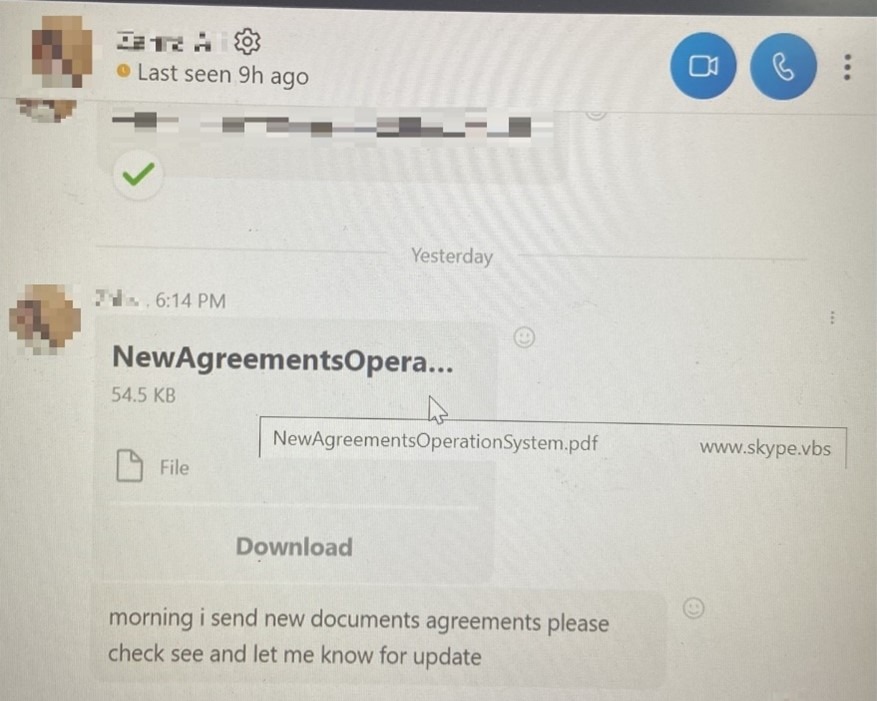

Как теперь пишут специалисты Trend Micro, операторы DarkGate злоупотребляют доступом к чужим учетным записям Skype, что позволяет им изменять названия вредоносных файлов в соответствии с контекстом истории чата.

«Неясно, как именно были скомпрометированы учетные записи [пользователей мессенджера], однако есть предположение, что это произошло либо в результате утечки учетных данных, теперь доступных на андеграундных форумах, либо в результате предыдущей компрометации материнской организации», — пишут эксперты.

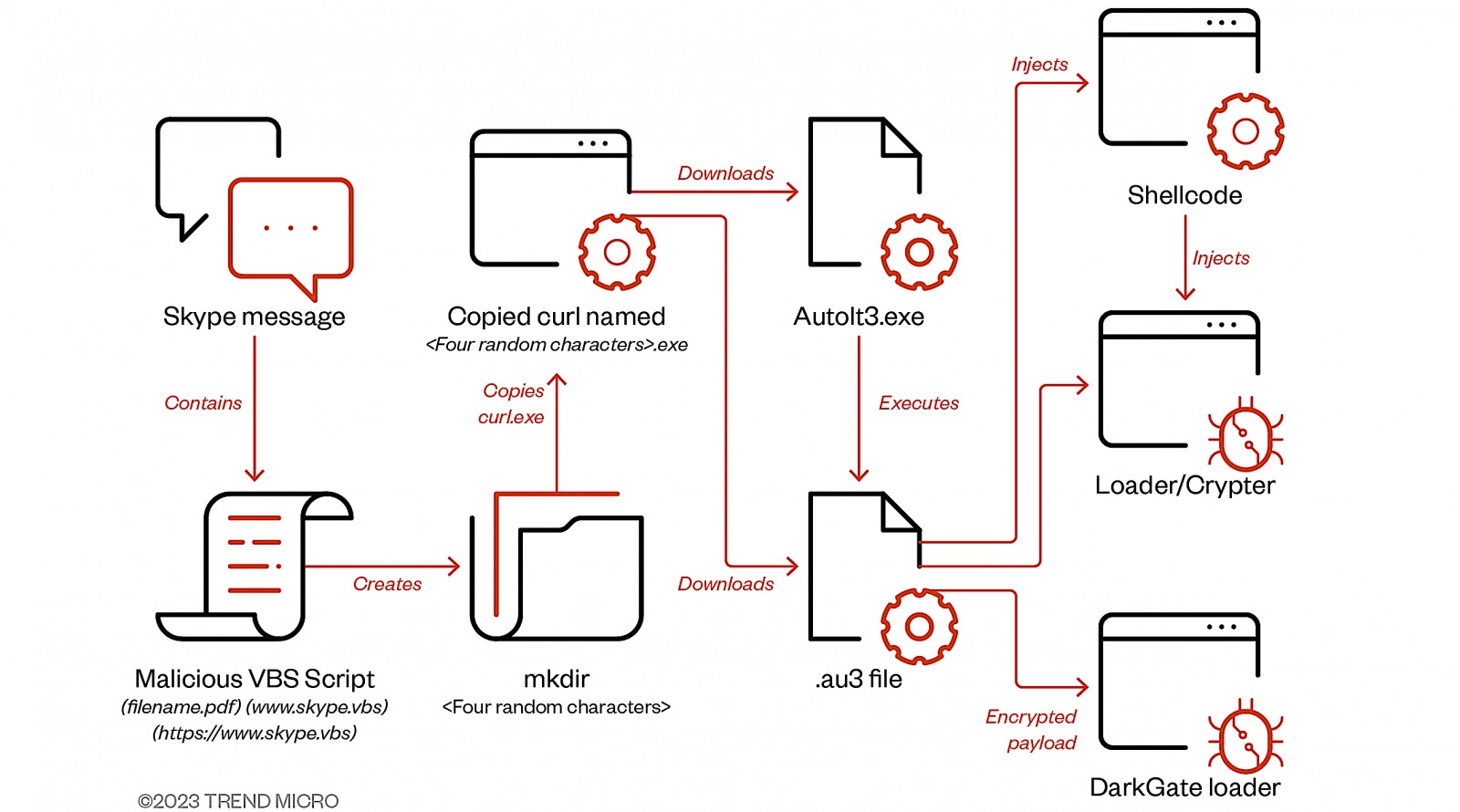

В итоге жертвы получают сообщение от взломанного аккаунта Skype, содержащее VBS-скрипт, а имя файла строится по следующей схеме: <filename.pdf> www.skype[.]vbs. Пробелы в имени файла заставляют пользователя поверить в то, что файл представляет собой безобидный документ .PDF.

Этот скрипт VBA, выполненный жертвой, приводит к загрузке с внешнего сервера и выполнению исполняемого файла AutoIt3 и скрипта .AU3, предназначенного для запуска вредоносного ПО.

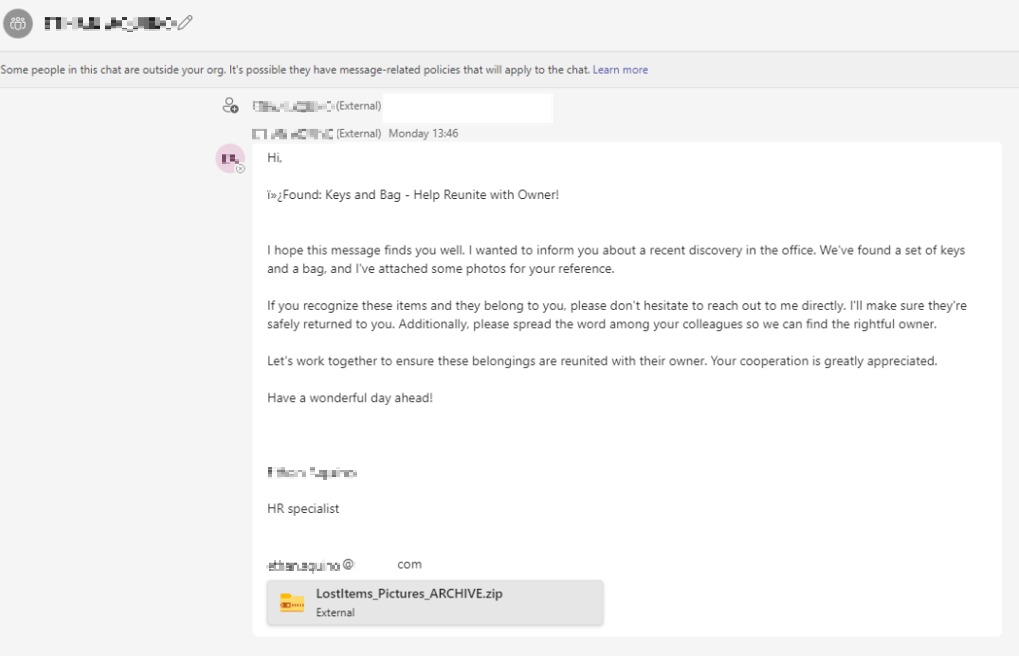

Также отмечается, что операторы DarkGate пытались распространять свою малварь через Microsoft Teams в организациях, где эта служба настроена на прием сообщений от внешних пользователей.

Ранее фишинговые кампании, в которых вредоносный VBScript использовался для развертывания DarkGate, были замечены аналитиками компаний Truesec и MalwareBytes. По их словам, злоумышленники атаковали пользователей Microsoft Teams через скомпрометированные учетные записи Office 365 за пределами организаций, используя инструмент TeamsPhisher. Этот инструмент позволяет обходить ограничения на входящие файлы от внешних тенантов и отправлять фишинговые вложения пользователям.

«Цель [хакеров] по-прежнему заключается в том, чтобы проникнуть в среду жертвы, и в зависимости от того, какая группировка купила или арендовала используемый вариант DarkGate, последствия могут варьироваться от атак программ-вымогателей до майнинга криптовалют, — пишут в Trend Micro. — Мы наблюдали, что атаки DarkGate в итог приводят к использованию инструментов, обычно связанных с вымогательской группой Black Basta».