Член red team ВМС США Алекс Рид (Alex Reid) создал инструмент TeamsPhisher, который использует проблему в Microsoft Teams для обхода ограничений на входящие файлы, полученные от пользователей за пределами целевой организации.

TeamsPhisher был создан на базе исследования ИБ-компании Jumpsec, опубликованного в конце июня. Тогда специалисты писали, что злоумышленник может легко обойти ограничения Microsoft Teams на отправку файлов и использовать эту проблему для доставки малвари.

Дело в том, что существующую защиту на стороне клиента можно легко обмануть, вынудив Microsoft Teams обращаться с внешним пользователем как с внутренним. Причем для этого достаточно просто изменить ID в POST-запросе.

Написанный на Python TeamsPhisher объединил в себе концепт атаки, предложенной Jumpsec, а также методы разработанные ИБ-экспертом Анджреа Сантезе (Andrea Santese) и ряд функций инструмента TeamsEnum.

«Предоставьте TeamsPhisher вложение, сообщение и список целевых пользователей Teams. Он загрузит вложение в Sharepoint отправителя, а затем пройдется по списку целей», — пишет Алекс Рид.

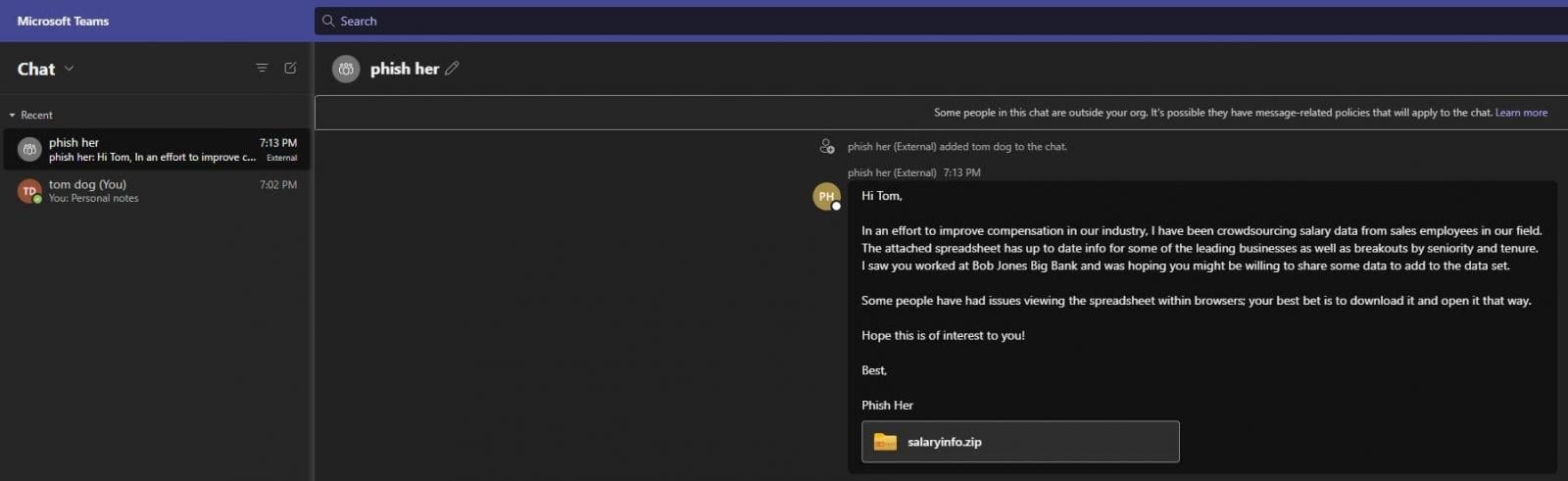

Сначала TeamsPhisher проверяет существование целевого пользователя, и может ли тот получать внешние сообщения (это является необходимым условием для осуществления атаки). Затем он создает новый тред с целью и отправляет сообщение со ссылкой на вложение в Sharepoint. Тред отображается в интерфейсе Teams отправителя и с ним возможно взаимодействие вручную.

Для успешной атаки TeamsPhisher требует, чтобы у пользователя была учетная запись Microsoft Business с действующей лицензией Teams и Sharepoint, что характерно для многих крупных компаний.

Кроме того, TeamsPhisher обладает рядом функций, которые помогут улучшить атаку. К ним относятся отправка безопасных ссылок на файлы (которые сможет просматривать только определенный получатель), установление задержки на отправку сообщений (для обхода ограничений скорости), а также запись выходных данных в журнал.

Проблема, которую в прошлом месяце обнаружили специалисты Jumpsec, а теперь использует TeamsPhisher, все еще актуальна. Разработчики Microsoft сообщали, что этот баг не требует немедленного исправления.

Издание Bleeping Computer приводит комментарий компании Microsoft об этой ошибке. Представители компании заявили, что успех подобных атак целиком зависит от социальной инженерии, и посоветовали клиентам соблюдать базовые правила «цифровой гигиены», то есть «проявлять осторожность при переходе по ссылкам на веб-страницы, открытии неизвестных файлов или принятии передач файлов».