Специалисты «Лаборатории Касперского» выявили новую кампанию северокорейской хак-группы Lazarus — с использованием легитимного ПО, предназначенного для шифрования веб-коммуникаций с помощью цифровых сертификатов. В итоге был скомпрометирован неназванный поставщик программного обеспечения.

Исследователи отмечают, что уязвимости в неназванном легитимном ПО, которыми воспользовалась Lazarus, не были новыми. Однако, несмотря на неоднократные предупреждения разработчиков и выпущенные ими патчи, многие компании продолжали использовать уязвимый софт, что и позволяло злоумышленникам воспользоваться багам.

Сообщается, что для атак хакеры применяли сложные методы и «продвинутые техники обхода защитных средств», что в итоге вело к развертыванию малвари SIGNBT вместе с шелл-кодом, используемым для внедрения полезной нагрузки в память.

Для контроля над устройствами жертв злоумышленники в основном использовали малварь SIGNBT. Ее основная функция заключалась в установлении контакта с удаленным сервером хакеров и получении дальнейших команд для выполнения на зараженном хосте.

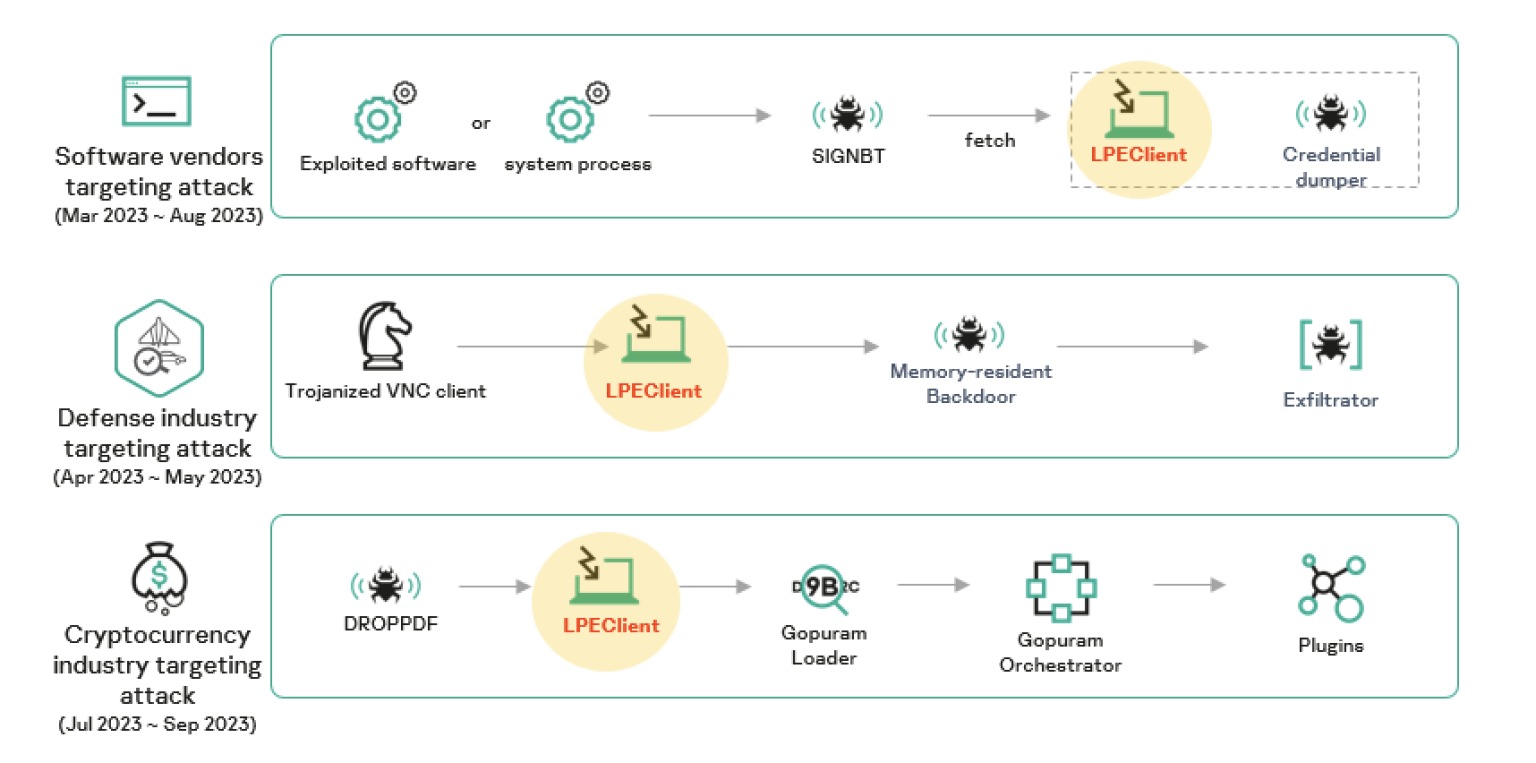

Также атакующие эксплуатировали уже известный инструмент LPEClient, который является инфостилером и загрузчиком вредоносного ПО. Ранее он был задействован в целевых атаках на подрядчиков оборонных предприятий, ядерных инженеров и криптовалютный сектор.

LPEClient играл ключевую роль в определении профиля жертвы и внедрения в систему других вредоносов. Причем отмечается, что аналогичным образом злоумышленники действовали и во время атаки на цепочку поставок, при взломе компании ЗСХ.

Как показал дальнейший анализ, малварь Lazarus неоднократно использовалось для атак на первоначальную жертву — неназванного поставщика программного обеспечения. Исследователи считают, что тот факт, что Lazarus несколько раз взломали одну и ту же жертву, указывает на то, что у злоумышленников была четкая цель, вероятно, заключающаяся в получении критически важных исходных кодов или нарушении цепочки поставок.

Отчет гласит, что хакеры регулярно эксплуатировали уязвимости в программном обеспечении компаний и расширяли спектр мишеней, нацеливаясь на организации, использующие неисправленные версии софта для шифрования веб-коммуникаций.

«Продолжающиеся атаки Lazarus — свидетельство того, что злоумышленники обладают серьезными техническими возможностями и сильной мотивацией. Они действуют по всему миру, целясь в разные организации из промышленного сектора, и используют для этого разнообразные методы. Угроза сохраняется и постоянно эволюционирует, что требует особой бдительности», — комментирует Сонгсу Парк (Seongsu Park), эксперт по кибербезопасности «Лаборатории Касперского».