Израильский CERT предупредил, что атаки на израильские компьютеры с целью уничтожения данных становятся все более частыми. Так, была обнаружена разновидность малвари семейства BiBi, уничтожающей данные как в системах под управлением Linux, так и Windows.

Эта версия вайпера BiBi была замечена в конце октября исследователями из компаний ESET и SecurityJoes, которые отмечали, что за атаками стоят хакеры, поддерживающие движение ХАМАС.

Так, сначала BiBi-Linux был обнаружен экспертами компании SecurityJoes, которая сообщила 30 октября, что вредонос, скорее всего, развернут хакерами поддерживающими ХАМАС, с целью вызвать необратимые повреждения данных. На следующий день исследователи из ESET сообщили об обнаружении Windows-варианта малвари, который связали с хак-группой BiBiGun.

Исследователи подчеркивали, что злоумышленников не интересуют ни кража данных, ни шифрование, ни вымогательство, только уничтожение информации.

В конце прошлой недели аналитики компании BlackBerry опубликовали технический анализ Windows-варианта вайпера. Они обнаружили этот вариант малвари через день после того, как специалисты SecurityJoes опубликовали свое предупреждение о новом Linux-вредоносе.

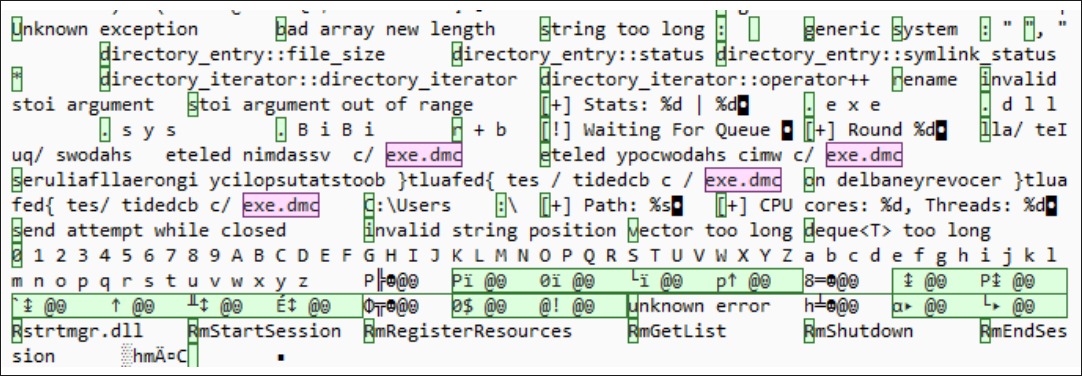

Малварь упакована в небольшой 64-битный исполняемый файл размером 203 КБ. При запуске он собирает данные о процессоре хоста для определения количества потоков, которые можно задействовать для быстрого стирания данных (поддерживается до 12 потоков на восьми ядрах). Аналогичная логика многопоточности была замечена и в варианте для Linux.

По мнению исследователей, хакеры использовали простую технику right-to-left для обхода правил обнаружения паттернов, характерных для устаревших антивирусных продуктов.

Windows-версия BiBi стирает все типы файлов, кроме .EXE, .DLL и .SYS. Вероятно, дело в том, что их уничтожение приведет к выходу компьютера из строя, и тогда хактивисты не смогут передать свое послание.

Содержимое файлов переписывается случайными байтами, из-за чего пострадавшие данные не подлежат восстановлению, а затем файлы переименовываются с использованием десятисимвольной последовательности случайных букв, за которыми следует буквенно-цифровое расширение, содержащее строку «BiBi». Например, файл с именем document.txt после атаки может быть переименован в asdzxcqwer.BiBi3.

Эксперты пишут, что этот процесс непредсказуем, он затрудняет определение исходных имен файлов и сильно усложняет работу по восстановлению данных. Кроме того, для усложнения восстановления информации малварь удаляет теневые копии, отключает режим Error Recovery при загрузке системы и деактивирует функцию Windows Recovery.

По словам специалистов BlackBerry, вектор первоначального заражения на данный момент остается неизвестным.

Стоит отметить, что в конце прошлой недели исследователи SecurityJoes опубликовали новый, более полный отчет, в котором подробно рассматривается эта вредоносная кампания и хактивистская группа Karma, якобы ответственная за ее организацию.

Тогда как анализ атак BiBi, проведенный исследователями из компании Palo Alto Networks, приписывает атаки вайпера злоумышленниками, имеющим «тесные связи с APT-группой, поддерживаемой Ираном» и известной под названием Agonizing Serpens (она же Agrius, BlackShadow, Pink Sandstorm и DEV-0022).

Эксперты SecurityJoes и BlackBerry уже подготовили правила YARA (1, 2), предназначенные для обнаружения известных на данный момент вариантов вайпера BiBi, а также хэши исполняемых файлов. Другой набор идентификаторов компрометации доступен в предупреждении израильского CERT.