Эксперты Forescout Vedere Labs опубликовали отчет об уязвимостях, получивших общее название Sierra:21. В этот набор из 21 уязвимости вошли баги, которые затрагивают маршрутизаторы Sierra Wireless AirLink и такие опенсорсные компоненты, как TinyXML и OpenNDS. По словам исследователей, проблемы могут угрожать критической инфраструктуре удаленным выполнением кода, несанкционированным доступом, межсайтовым скриптингом, обходом аутентификации и отказом в обслуживании.

Маршрутизаторы AirLink весьма популярны в сфере промышленных и критически важных приложений благодаря высокой производительности в сетях 3G/4G/5G и Wi-Fi, а также возможности подключения к нескольким сетям сразу.

В Forescout Vedere Labs сообщают, что обнаруженные проблемы опасны более чем для 86 000 устройств, работающих в таких важнейших секторах, как энергетика, здравоохранение, утилизация отходов, розничная торговля, службы экстренной помощи и отслеживание транспортных средств. Большинство уязвимых устройств (около 80%) расположены в США, Канаде, Австралии, Франции и Таиланде.

Среди этих устройств менее 8600 имеют патчи для уязвимостей, обнаруженных еще в 2019 году, а более 22 000 могут подвергаться man-in-the-middle атакам, так как используют SSL-сертификат по умолчанию.

«Уязвимости позволяют злоумышленникам похищать учетные данные, захватывать контроль над маршрутизатором путем внедрения вредоносного кода, закрепляться на устройстве и использовать его в качестве начальной точки доступа к критически важным сетям, — пишут исследователи. — Не считая злоумышленников-людей, эти уязвимости могут использоваться ботнетами для автоматического распространения, связи с управляющими серверами, а также для выполнения DoS-атак».

Из всех обнаруженных багов только один получил статус критического, но сразу восемь оцениваются как высокорисковые:

- CVE-2023-41101 (RCE в OpenNDS, критическая степень серьезности 9,6 балла);

- CVE-2023-38316 (RCE в OpenNDS, высокий уровень серьезности 8,8 балла);

- CVE-2023-40463 (несанкционированный доступ в ALEOS, высокий уровень серьезности 8,1 балла);

- CVE-2023-40464 (несанкционированный доступ в ALEOS, высокий уровень серьезности 8,1 балла);

- CVE-2023-40461 (XSS в ACEmanager, высокий уровень серьезности 8,1 балла);

- CVE-2023-40458 (отказ в обслуживании в ACEmanager, высокий уровень серьезности 7,5 балла);

- CVE-2023-40459 (отказ в обслуживании в ACEmanager, высокий уровень серьезности 7,5 балла);

- CVE-2023-40462 (отказ в обслуживании в ACEmanager, связанный с TinyXML, высокий уровень серьезности 7,5 балла);

- CVE-2023-40460 (XSS в ACEmanager, высокий уровень серьезности 7,1 балла).

Для использования по крайней мере пяти из перечисленных ошибок злоумышленникам не потребуется аутентификация. Для некоторых других проблем, затрагивающих OpenNDS, аутентификация тоже, скорее всего, не нужна, поскольку типичные сценарии атак связаны с попытками клиентов подключиться к сети или службе.

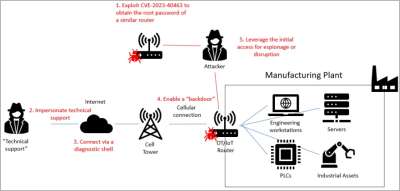

В своем отчете компания описывает теоретические сценарии атак, в которых хакеры используют уязвимости Sierra:21 для компрометации устройств в медицинском учреждении, а также АСУ на промышленном предприятии.

Специалисты рекомендуют администраторам обновиться до версии 4.17.0 ALEOS (AirLink Embedded Operating System), в которой устранены все найденные уязвимости, или хотя бы до версии 4.9.9, содержащей все исправления, кроме тех, которые затрагивают порталы OpenNDS.

Разработки OpenNDS также выпустили обновления для обнаруженных уязвимостей, обновив опенсорсное решение до версии 10.1.3.

Отдельно подчеркивается, что TinyXML уже не используется, поэтому исправлений для уязвимости CVE-2023-40462, затрагивающей этот проект, ждать не следует.