По информации экспертов компании Securonix, группа финансово мотивированных турецких хакеров атакует серверы Microsoft SQL (MSSQL) по всему миру, стремясь зашифровать файлы жертв с помощью вымогателя Mimic (он же N3ww4v3).

Исследователи отслеживают эти атаки под кодовым названием RE#TURGENCE и отмечают, что их жертвами в основном становятся организации в странах ЕС, США и Латинской Америке.

«Изученная нами вредоносная кампания обычно оканчивается одним из двух способов: злоумышленники либо продают доступы к скомпрометированным хостам, либо доставляют на них полезную нагрузку программы-вымогателя, — рассказывают в Securonix. — Обычно с момента получения первоначального доступа до развертывания программы-вымогателя MIMIC в домене жертвы проходит около месяца».

Для исходной компрометации серверов MSSQL, доступных через интернет, хакеры используют банальные брутфорс-атаки. То есть жертвами преимущественно становятся плохо настроенные серверы с ненадежными паролями. Затем атакующие задействуют xp_cmdshell для запуска sell-команд на скомпрометированном хосте с теми же правами, что у учетной записи службы SQL Server. Стоит отметить, что xp_cmdshell отключен по умолчанию, поскольку злоумышленники часто злоупотребляют им для повышения привилегий.

На следующем этапе хакеры разворачивают в системе жертвы сильно обфусцированную полезную нагрузку Cobalt Strike, а также загружают и запускают приложение AnyDesk. После этого они переходят к сбору учетных данных, извлекая их с помощью Mimikatz.

Просканировав локальную сеть и домен Windows с помощью утилиты Advanced Port Scanner, злоумышленники взламывают и другие устройства в сети, используя для этого уже украденные учетные данные, и компрометируют контроллер домена.

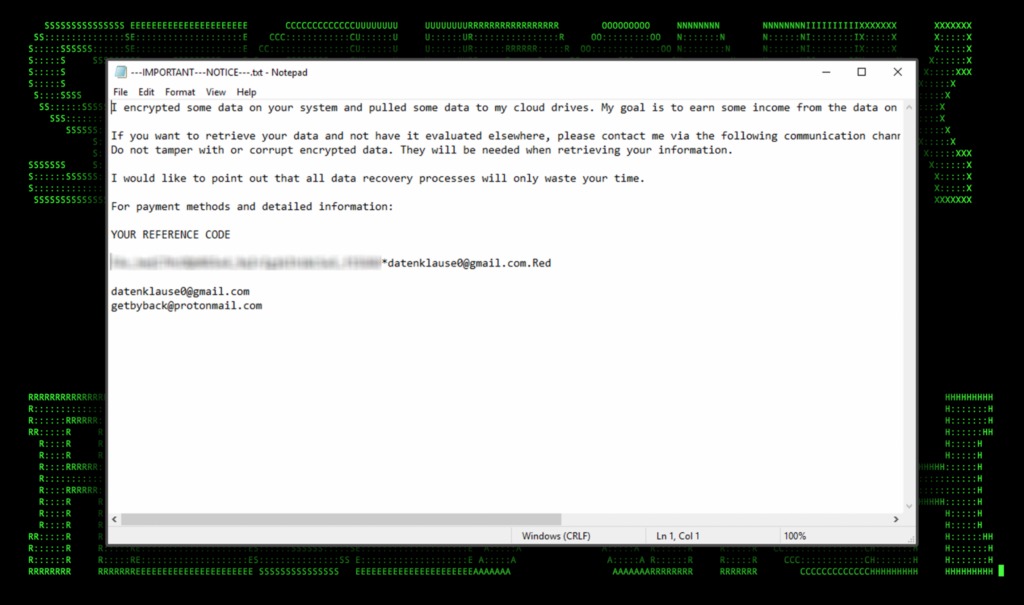

В конечном итоге атака завершается развертыванием вымогательской малвари Mimic, другой вариант которой использовался в ранее обнаруженной экспертами кампании DB#JAMMER. При этом отмечается, что индикаторы компрометации и техники, используемые хакерами в этих кампаниях, заметно отличаются. По мнению анализов, это две не связанные друг с другом активности.

«Хотя первоначальные методы проникновения были схожи, DB#JAMMER была немного более сложной и использовала туннелирование. RE#TURGENCE, в свою очередь, является более таргетированной и чаще полагается на легитимные инструменты, а также инструменты для удаленного мониторинга и доступа, такие как AnyDesk, в попытке смешаться с обычной активностью», — рассказали специалисты.

Также в Securonix заявили, что им удалось обнаружить OPSEC-ошибку, допущенную злоумышленниками. Это просчет позволил компании отследить активность в буфера обмена, так как в AnyDesk была включена функция совместного использования буфера. Это позволило специалистам узнать о турецком происхождении злоумышленников, а также выявить ник одного из них (atseverse), связанный с профилем в Steam и турецким хак-форумом SpyHack.