Исследователи обнаружили в сети около 45 000 серверов Jenkins, уязвимых перед свежей проблемой CVE-2023-23897, для которой уже создано несколько публично доступных PoC-эксплоитов.

На прошлой неделе разработчики Jenkins представили версии 2.442 и LTS 2.426.3, в которых были устранены уязвимости, которые при определенных условиях позволяют злоумышленникам получить доступ к данным на уязвимых серверах и выполнить произвольные CLI-команды.

В частности, критический баг CVE-2024-23897позволяет неаутентифицированным атакующим с правами overall/read читать данные из произвольных файлов на сервере Jenkins. Злоумышленники могут прочитать первые несколько строк в файлах, причем их количество зависит от доступных команд CLI.

Ошибка связана со стандартным поведением парсера args4j в Jenkins, который автоматически расширяет содержимое файлов в аргументы команд, если аргумент начинается с символа «@», что позволяет читать произвольные файлы.

Как сообщал производитель, уязвимость CVE-2024-23897 подвергает непропатченные версии Jenkins потенциальным атакам, включая удаленное выполнение произвольного кода (путем манипулирования Resource Root URL), cookie «Remember me» или обход защиты CSRF.

Ранее ИБ-исследователи предупреждали, что для этой проблемы появилось несколько публично доступных эксплоитов, а ханипоты уже фиксируют подозрительные действия, похожие на попытки эксплуатации CVE-2024-23897.

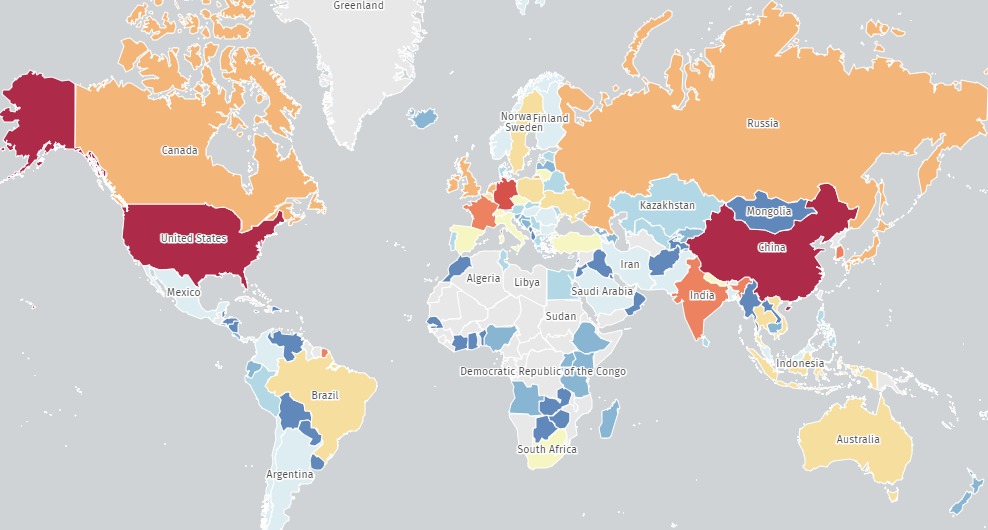

Как теперь предупредили специалисты Shadowserver, им удалось обнаружить в интернете около 45 000 непропатченных экземпляров Jenkins. Большинство из них находятся в Китае (12 000) и США (11 830), а за ними следуют Германия (3060), Индия (2681), Франция (1431) и Великобритания (1029).

Всем, кто еще не установил патчи (или по какой-то причине не может этого сделать), специалисты рекомендуют ознакомиться с бюллетенем безопасности Jenkins, в котором перечислены рекомендаций и возможные способы ее устранению.