В Ванкувере завершилось соревнование Pwn2Own 2024, организованное Trend Micro Zero Day Initiative (ZDI). В этом году специалисты заработали 1 132 500 долларов США и продемонстрировали эксплуатацию 29 уникальных уязвимостей нулевого дня.

Напомним, что в рамках состязания ИБ-эксперты взламывают полностью пропатченные продукты со стандартными настройками в следующих категориях: веб-браузеры, облачные/контейнерные технологий, виртуализация, корпоративные приложения, серверы, локальное повышение привилегий, корпоративные коммуникации и автомобили.

Общий призовой фонд мероприятия в этом году составил 1,3 млн долларов, как наличными, так и вещественными призами, включая автомобиль Tesla Model 3, который в первый день соревнования взломали и забрали себе специалисты из команды Synacktiv.

В целом успешно выполнили код и повысили привилегии на полностью пропатченных экземплярах Windows 11, Ubuntu Desktop, VMware Workstation, Oracle VirtualBox, трех браузерах (Apple Safari, Google Chrome и Microsoft Edge), а также уже упомянутой Tesla Model 3.

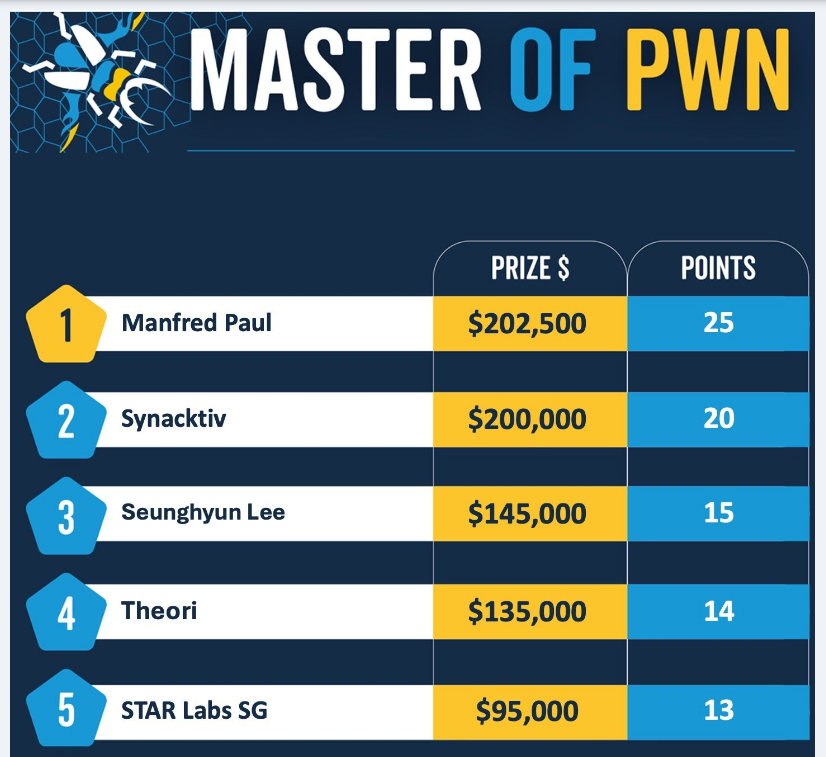

В этом году победу в Pwn2Own Vancouver одержал ИБ-специалист Манфред Пол (Manfred Paul), получивший 25 очков Master of Pwn и 202 500 долларов США. За два дня хакерских состязаний он продемонстрировал взлом браузеров Apple Safari, Google Chrome и Microsoft Edge.

Так, в первый день он добился RCE (удаленное выполнение кода) в браузере Safari, использовав проблему целочисленного переполнения и обход PAC. Затем он использовал RCE-эксплоит, нацеленный на 0-day ошибку в некорректной валидации для взлома Chrome и Edge.

Во второй день эксперт так же использовал уязвимости нулевого дня, связанные с out-of-bounds записью, в результате добившись выполнения кода и осуществив побег из песочницы Mozilla Firefox.

Второе место заняла вышеупомянутая команда Synacktiv (неоднократный победитель Pwn2Own в прошлом), скомпрометировавшая ЭБУ Tesla и заработавшая на этом 200 000 долларов США и 20 очков Master of Pwn.

Среди других успешных попыток взлома, показанных во второй день конкурса, можно отметить следующие:

- эксплоиты для повышения привилегий в Windows 11 от команд HackInside и IBM X-Force;

- RCE-эксплоиты для VMware Workstation и Ubuntu Linux, а также повышение привилегий и побег из Docker от команды STAR Labs SG, которая также заработала 30 000 долларов за взлом VMware Workstation, в котором использовалась ранее известная уязвимость;

- взлом Chrome и Edge, показанный специалистами Palo Alto, которые обошли защиту V8;

- побега гостя с хоста в Oracle VirtualBox, осуществленный ColdEye;

- RCE-эксплоит для Chrome и Edge от KAIST Hacking Lab;

- повышение привилегий в Ubuntu Linux, выполненное Theori.

Теперь у производителей взломанных продуктов будет 90 дней на создание и выпуск исправлений для всех продемонстрированных уязвимостей, после чего организаторы соревнования, Trend Micro Zero Day Initiative, раскроют информацию о багах публично.

Первыми в этом вопросе уже стали разработчики Mozilla, которые исправили две уязвимости нулевого дня в Firefox, обнаруженные Манфредом Полом: out-of-bounds запись (CVE-2024-29943) и побег из песочницы (CVE-2024-29944).

По словам Mozilla, первая уязвимость позволяла злоумышленникам получить out-of-bounds доступ к объекту JavaScript. Вторая ошибка описывается как привилегированное выполнение JavaScript через обработчики событий, которая позволяла выполнить произвольный код в контексте родительского процесса Firefox.

Уязвимости исправлены в составе Firefox 124.0.1 и Firefox ESR 115.9.1.