Исследователи Palo Alto Networks обнаружили массовые фишинговые атаки, при помощи которых распространяется постоянно обновляющийся стилер StrelaStealer. По данным экспертов, от этого вредоноса уже пострадали более 100 организаций в Европе и США.

Впервые StrelaStealer был задокументирован еще в ноябре 2022 года, и тогда он описывался как малварь для кражи информации, которая похищает учетные данные из Outlook и Thunderbird. В то время отмечалось, что StrelaStealer нацелен преимущественно на испаноговорящих пользователей.

Однако, согласно свежему отчету Palo Alto Networks, ситуация изменилась: теперь вредонос атакует жителей США и Европы, а операторы малвари могут использовать английский и другие европейские языки для своих сообщений.

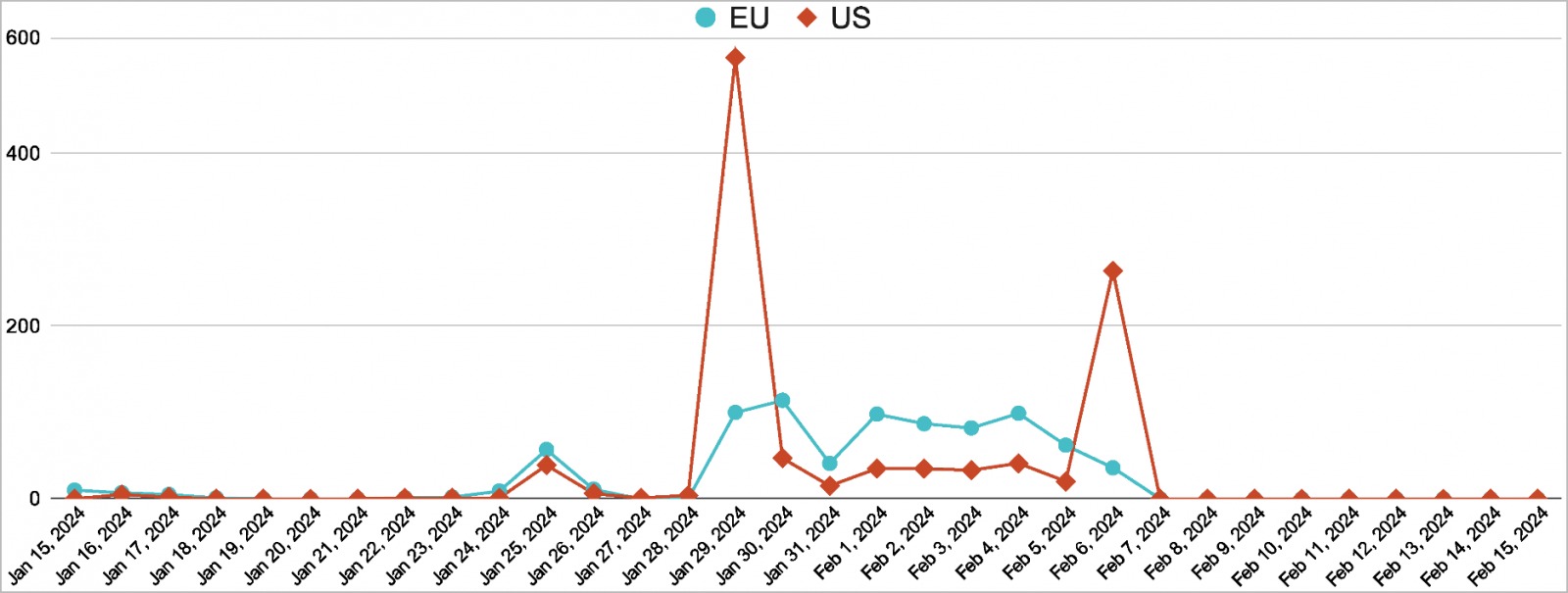

Эксперты рассказывают, что StrelaStealer распространяется с помощью фишинговых кампаний, которые заметно участились в ноябре 2023 года. Так, в прошлом году целям атак порой становились более 250 организаций в день, и увеличенный объем фишинговых рассылок сохранился и в 2024 году. Теперь количество атак уже может превышать 500, а и исследователи подтвердили, что не менее 100 из них привели к компрометациям в США и странах Европы.

Большинство атакованных организаций работают в сферах высоких технологий, финансов, юридических услуг, производства, государственного управления, коммунального хозяйства и энергетики, страхования и строительства.

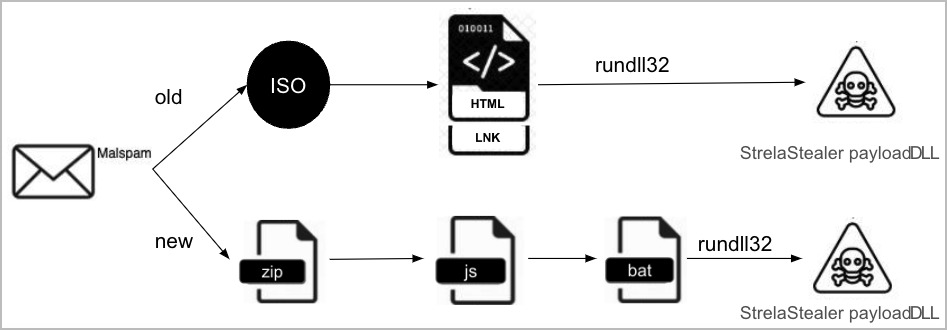

Оригинальные механизмы заражения StrelaStealer, изученные в 2022 году, претерпели изменения, хотя малварь по-прежнему использует вредоносные письма в качестве основного вектора заражения.

Так, ранее к письмам прилагались файлы .ISO, содержащие ярлык .lnk и HTML-файл, которые с помощью полиглотизма (мультиформатные файлы, который разные приложения могут открывать по-разному) вызывали файл rundll32.exe и выполняли полезную нагрузку вредоносной программы.

Теперь же в цепочке заражения используются файлы ZIP, с помощью которых в систему жертвы попадают файлы JScript. При выполнении эти скрипты создают batch-файл и файл в кодировке base64, который декодируется в DLL. Эта DLL запускается через файл rundll32.exe для развертывания полезной нагрузки StrelaStealer.

Однако основная функциональность StrelaStealer остается прежней, это кража учетных данных из популярных почтовых клиентов и последующая передача собранной информации на управляющий сервер злоумышленников.