Специалисты компании HUMAN Security обнаружили в официальном магазине Google Play более 15 бесплатных VPN-приложений, которые использовали вредоносный SDK. В итоге Android-устройства пользователей превращались резидентные прокси, которые, скорее всего, продавались киберпреступникам и торговым ботам.

В общей сложности исследователи нашли 28 вредоносных приложений, которые тайно превращали устройства в прокси. 17 из них маскировались под бесплатные VPN. Все эти приложения объединяет SDK от LumiApps, который содержит Proxylib, написанную на Go библиотеку для осуществления проксирования.

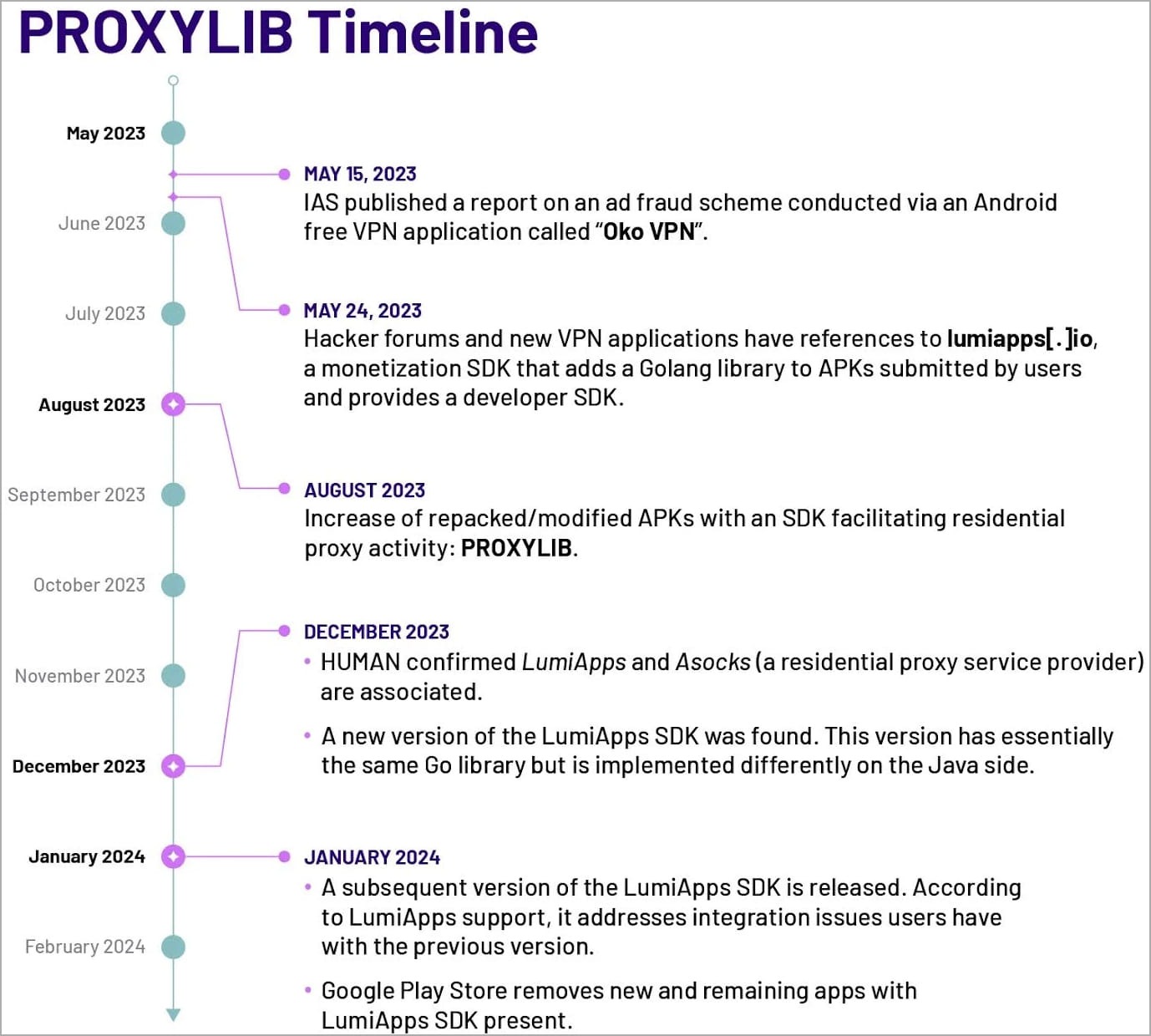

Первое приложение-носитель Proxylib было обнаружено еще мае 2023 года, это было бесплатное VPN-приложение для Android под названием Oko VPN. Позже исследователи обнаружили, что эта же библиотека используется в сервисе монетизации Android-приложений от LumiApps.

«В конце мая 2023 года наши специалисты заметили активность на хакерских форумах и новые VPN-приложения, ссылающиеся на SDK для монетизации lumiapps[.]io. После дальнейшего расследования команда определила, что этот SDK имеет точно такую же функциональность и использует ту же серверную инфраструктуру, что и вредоносные приложения, изученные нами ранее, в рамках исследования Proxylib», — рассказывают специалисты.

В результате расследования было выявлено сразу 28 приложений, использующих библиотеку Proxylib для превращения Android-устройств в прокси. Список можно увидеть ниже.

LumiApps представляет собой платформу для монетизации Android-приложений, которая заявляет, что ее SDK использует IP-адреса устройств для загрузки веб-страниц в фоновом режиме и отправки полученных данных компаниям.

«Lumiapps помогает компаниям собирать информацию, которая находится в открытом доступе в интернете, используя IP-адреса пользователей для загрузки в фоновом режиме нескольких веб-страниц с известных сайтов, — гласит сайт LumiApps. — Это осуществляет таким образом, чтобы не прерывать работу пользователей и полностью соответствовать GDPR/CCPA. Затем веб-страницы передаются компаниям, которые используют их для улучшения своих баз данных, предлагая лучшие продукты, услуги и цены».

Пока неясно, знали ли разработчики бесплатных приложений, что упомянутый SDK превращает устройства их пользователей в прокси, которые затем можно использовать для разнообразных нежелательных действий. По мнению аналитиков, вредоносные приложения связаны с российским поставщиком резидентных прокси Asocks, который часто рекламируется на хакерских форумах.

В отчете отмечается, что в январе 2024 года LumiApps выпустила вторую версию своего SDK, в состав которого вошла Proxylib v2. По словам компании, в этой версии были решены «проблемы интеграции», и теперь она поддерживает проекты на Java, Kotlin и Unity.

После публикации отчета HUMAN Security компания Google удалила из Play Store все приложения, использующие SDK LumiApps, а в феврале 2024 года компания обновила Google Play Protect, чтобы защита могла обнаруживать библиотеки LumiApp в приложениях.

Интересно, что многие из перечисленных выше приложений уже снова доступны в Play Store. Видимо, их разработчики избавились от вредоносного SDK. При этом некоторые приложения опубликованы от лица других аккаунтов разработчиков, что может свидетельствовать о бане старых учетных записей.