Исследователи Trend Micro обнаружили активность группировки Earth Freybug, по мнению аналитиков, входящей в состав известной китайской хак-группы APT41 (она же Winnti, Axiom, Brass Typhoon, Bronze Atlas, HOODOO, Wicked Panda). Новая малварь UNAPIMON позволяет вредоносным процессам запускаться незамеченными и используется для кибершпионских атак.

APT41 (и Earth Freybug в ее составе) является одной старейших китайских хак-групп, которая активна с 2012 года. Ранее группировка атаковала широкий спектр организаций, включая правительства, поставщиков оборудования, разработчиков ПО, аналитические центры, поставщиков телекоммуникационных услуг и образовательные учреждения.

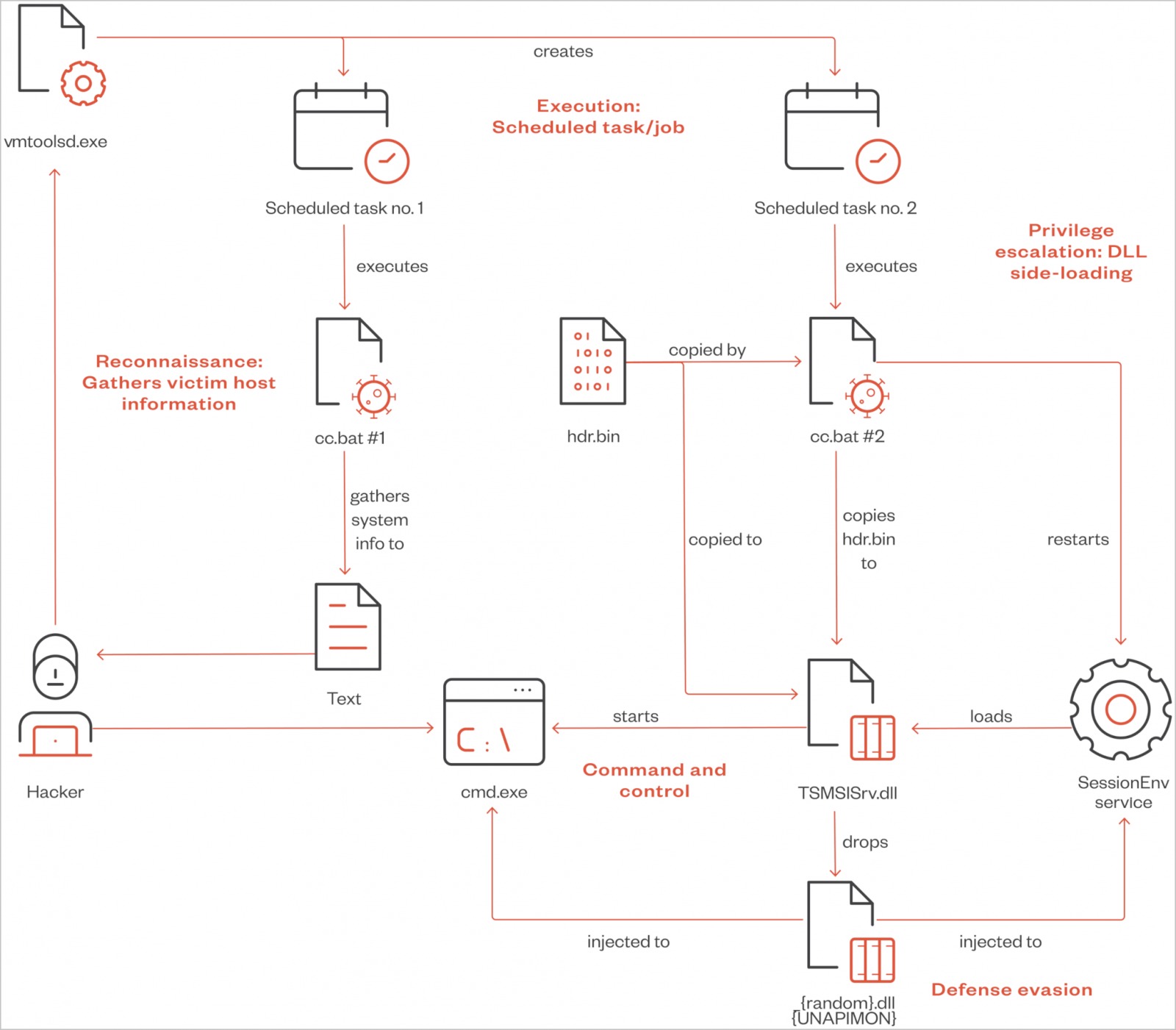

Изученные специалистами атаки Earth Freybug начинаются с внедрения вредоносного процесса в легитимный процесс VMware Tools (vmtoolsd.exe), который выполняет удаленное запланированное задание для запуска batch-файла, собирающего информацию о системе (включая сетевые настройки и данные о пользователях).

Затем второй batch-файл (cc.bat), используя технику side-loading'а DLL (TSMSISrv.dll) с участием службы SessionEnv, загружает UNAPIMON в память и внедряет его в процесс cmd.exe.

Сама UNAPIMON представляет собой малварь, написанную на C++, поставляемую в виде DLL (_{random}.dll), которая использует Microsoft Detours для перехвата API-функции CreateProcessW, что позволяет ей осуществлять анхукинг критических API-функций в дочерних процессах.

Поскольку многие защитные решения используют API-хукинг для отслеживания вредоносной активности, UNAPIMON позволяет произвести анхукинг API, чтобы избежать обнаружения.

Trend Micro объясняет, что большинство вредоносных программ используют хуки для перехвата вызовов, получения конфиденциальных данных и изменения поведения софта. То есть используемые UNAPIMON методы это весьма необычны.

«Уникальной и заметной особенностью этой вредоносной программы является ее простота и оригинальность, — заключают в Trend Micro. — Использование существующих технологий, таких как Microsoft Detours, демонстрирует, что любая простая и готовая библиотека может использоваться для вредоносных целей, если к ней подойти творчески. Это также свидетельствует о мастерстве и творческом подходе авторов вредоносного ПО. В типичных сценариях именно вредоносная программа выполняет хукинг. Однако в данном случае все наоборот».