Аналитики компании FACCT обнаружили новую волну вредоносных рассылок хак-группы Werewolves. На этот раз целью хакеров стали сотрудники производственных, энергетических и геологоразведочных российских компаний. В рассылке группа использовала тему весеннего призыва, а также различные претензии, которые предлагалось решить в досудебном порядке.

Впервые исследователи рассказали о вымогательской группировке Werewolves осенью 2023 года. Тогда сообщалось, что с группа активно атакует российские компании, требуя за расшифровку и непубликацию украденных данных выкуп в размере от 130 000 до 1 млн долларов США. Кроме того, оказалось, что преступники готовы заплатить инсайдерам до миллиона долларов за компрометирующую информацию о компании и ее топ-менеджерах.

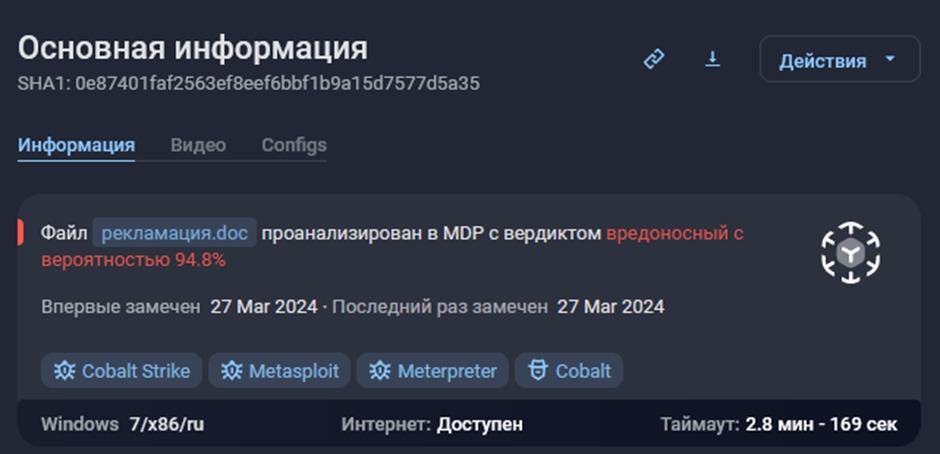

Как правило, для развития своих атак злоумышленники используют такие инструменты, как Cobalt Strike, AnyDesk, Netscan. А шифровальщик «Оборотней» основан на коде известного вымогателя LockBit.

Одной из особенностей Werewolves является сайт для «слива» данных жертв, который располагается не в даркнете (в отличие от большинства других вымогательских группировок). При этом, по данным специалистов, на сайте опубликована информация далеко не о всех успешных атаках группы.

В конце марта 2024 года FACCT обнаружила новые фишинговые письма, которые рассылались от имени транспортных компаний и липецкого ресторана с темами «Претензионное», «Запрос». К письмам были прикреплены файлы под названиями: «рекламация.doc», «акт сверки.xls» и «анкета.xls».

В свежих рассылках хакеры, проявившие активность после длительного перерыва, отправляли вредоносные файлы.doc и .xls, которые представляли собой загрузчиками маяков Cobalt Strike, маскировавшиеся под судебные претензии, различные требовании и акты.

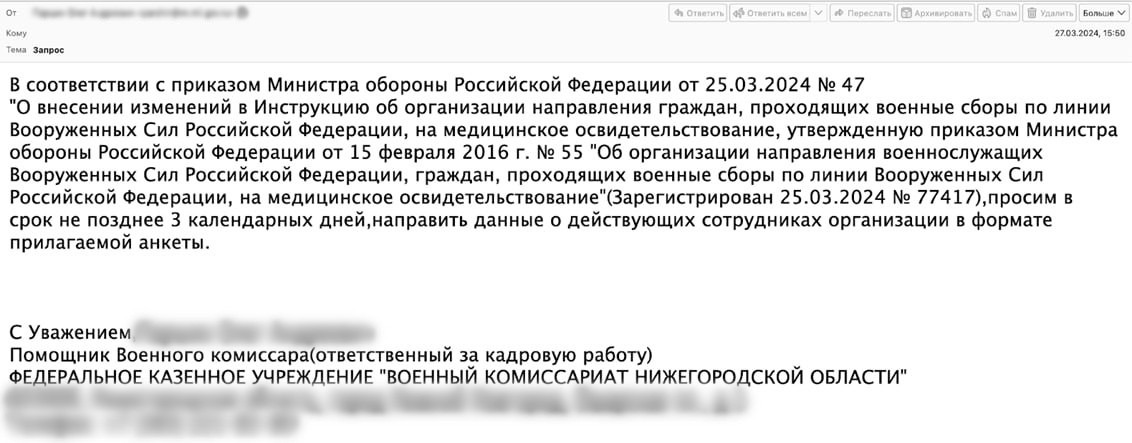

Кроме того, специалисты выявили подмену email-адреса с помощью спуфинга, что позволило злоумышленникам подделать почту отправителя и создать видимость, что письмо пришло с легитимного адреса. В этой кампании Werewolves, как правило, не создавали свои электронные ящики, а отправляли письма с потенциально взломанных учетных записей.

К примеру, в одном из писем в роли адреса отправителя использовался несуществующий почтовый адрес военного комиссариата Нижегородской области. В сообщении хакеры использовали тему военных сборов, которая особенно актуальна в начале весны. В письме говорилось о необходимости направить данные о действующих сотрудниках организации по образцу анкеты во вложении, но эта «анкета» была малварью.