В нескольких моделях NAS компании D-Link обнаружена уязвимость, связанная с инъекцией произвольных команд, а также жестко закодированный бэкдор-аккаунт.

Проблемы нашел исследователь, известный под ником Netsecfish. Он рассказывает, что баги связаны со скриптом /cgi-bin/nas_sharing.cgi и затрагивают компонент HTTP GET Request Handler.

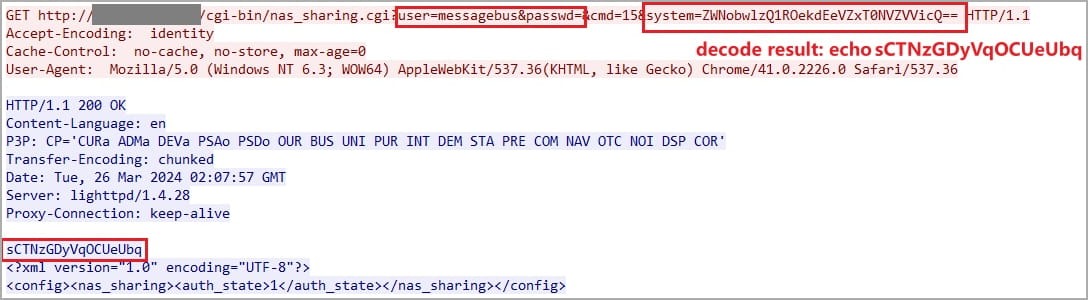

Так, уязвимости получили идентификаторы CVE-2024-3272 и CVE-2024-3273. Они представляют собой жестко закодированный бэкдор (имя пользователя messagebus и пустой пароль), а также инъекции команд через параметр system (путем добавления base64-команды через HTTP GET-запрос). В итоге злоумышленники получают возможность удаленно выполнять произвольные команды на устройстве и могут полностью его скомпрометировать.

Перед багами уязвимы устройства следующих моделей:

- DNS-320L — версия 1.11, 1.03.0904.2013, 1.01.0702.2013;

- DNS-325 — версия 1.01;

- DNS-327L — версия 1.09, 1.00.0409.2013;

- DNS-340L — версия 1.08.

По данным Netsecfish, в интернете можно обнаружить более 92 000 уязвимых NAS D-Link. Однако поддержка перечисленных моделей уже прекращена, и производитель сообщил СМИ, что не намерен выпускать патчи для этой проблемы. Также компания опубликовала бюллетень безопасности, уведомляющий клиентов об уязвимости.

«Все перечисленные сетевые хранилища D-Link уже много лет считаются закончившими срок службы и более не поддерживаются, а специалисты, связанные с этими продуктами, прекратили их разработку. D-Link рекомендует вывести эти продукты из эксплуатации и заменить продуктами, которые получают обновления прошивки», — заявили в компании.