Специалисты компании FACCT обнаружили на VirusTotal загруженный из Армении вредоносный файл, который удалось связать с кибершпионской группой Core Werewolf. Предполагаемой целью атаки была 102-я российская военная база. Файл представлял собой самораспаковывающийся архив 7zSFX, предназначенный для скрытой установки и запуска легитимной программы удаленного доступа UltraVNC.

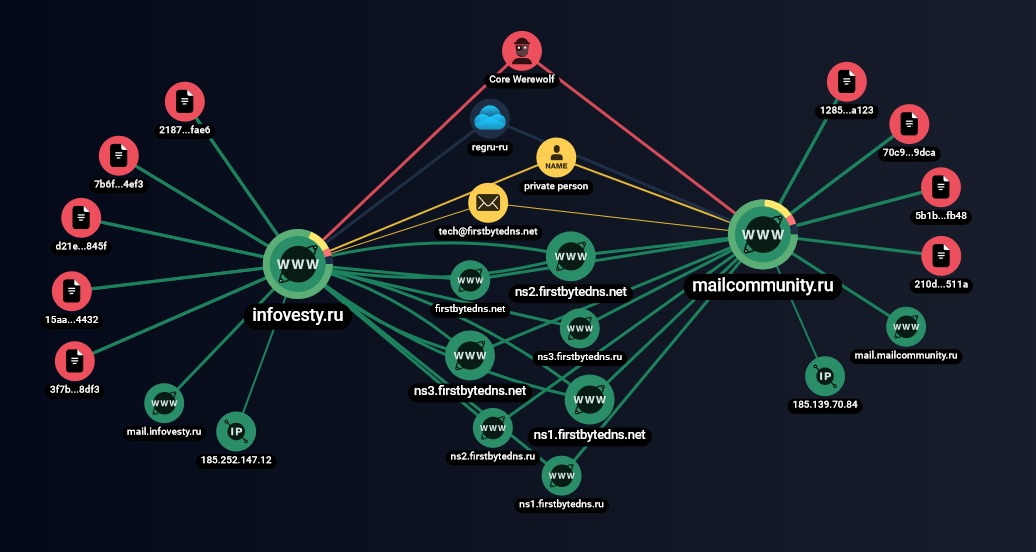

Группировка Core Werewolf (также известная как PseudoGamaredon) активно атакует российские организации, связанные с оборонно-промышленным комплексом, объекты критической информационной инфраструктуры. Впервые группа была замечена в августе 2021 года. В марте текущего года она атаковала российский НИИ, занимающийся разработкой вооружения, а в начале апреля — российский оборонный завод.

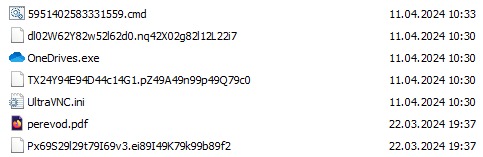

Эксперты считают, что на этот раз целью была именно военная база, так как в качестве документа-приманки (perevod.pdf) использовалось ходатайство, якобы посвященное представлении к госнаградам, в том числе «Ордену Мужества» военнослужащих, отличившихся в ходе проведения СВО. А в городе армянском Гюмри, откуда на VirusTotal 15 апреля 2024 года загрузили файл, дислоцируется упомянутая 102-ая база.

Судя по дате и времени последней модификации содержащихся в 7zSFX-архиве файлов, исследователи предполагают, что атака началась до 15 апреля 2024 года.

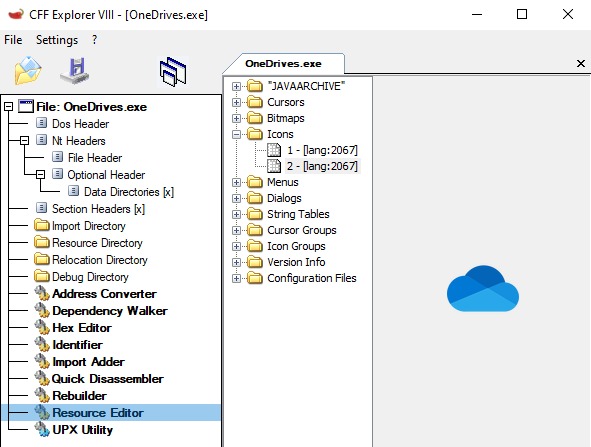

Как уже было сказано выше, для скрытого удаленного доступа к скомпрометированной системе Core Werewolf использует легитимный инструмент UltraVNC версии 1.2.0.5, который к тому же оснащен иконкой приложения OneDrive. Аналогичный образец использовался и в других атаках.

В качестве C&C-сервера злоумышленники использовали домен mailcommunity[.]ru, который был зарегистрирован год назад одновременно с другим доменом группы, который был задействован в кампании 2023 года. За день до истечения срока жизни домена злоумышленники продлили его еще на год и в этот же день применили для проведения атак.

В своем отчете специалисты отмечают, что также обнаружили на VirusTotal вредоносные исполняемые файлы, загруженные из России в марте и апреле 2024 года. Они представляют собой ранее неописанные дропперы, написанные на Go. Дропперы имеют идентичные функциональные возможности и предназначены для скрытой установки и запуска клиента UltraVNC. При этом конфигурационный файл и клиент UltraVNC совпадают по хеш-суммам с описанными файлами, а также в качестве C&C-сервера вновь используется тот же домен (mailcommunity[.]ru).