По данным Fortinet, в настоящее время как минимум шесть ботнетов атакуют маршрутизаторы TP-Link Archer AX21 (AX1800), уязвимые перед проблемой CVE-2023-1389, позволяющей осуществлять инъекции команд без аутентификации.

Изначально уязвимость CVE-2023-1389 была обнаружена на хакерском соревновании Pwn2Own в декабре 2022 года. Хотя разработчики TP-Link устранили проблему в марте 2023 года, с релизом прошивки 1.1.4 Build 20230219, но вскоре после этого стало известно, что уязвимость уже используют хакеры. Сначала злоумышленники нацеливались на устройствах из Восточной Европы, а затем атаки распространились по всему миру.

Как теперь сообщают аналитики компании Fortinet, спустя год CVE-2023-1389 по-прежнему используется хакерами, так как большое количество пользователей все еще продолжает использовать устаревшую прошивку. В последнее время и вовсе наблюдается всплеск вредоносной активности, которая исходит сразу от шести ботнетов.

Так, согласно данным телеметрии Fortinet, начиная с марта 2024 года количество ежедневных попыток атак с использованием CVE-2023-1389 нередко превышает 40 000, а порой достигает 50 000.

«В последнее время мы наблюдали многочисленные атаки, направленные на эту уязвимость годичной давности, в частности ее эксплуатируют ботнеты Moobot, Miori, написанный на Go вредонос AGoent и вариант Gafgyt», — сообщают эксперты.

Отмечается, что каждый из этих ботнетов использует различные методы атак и скрипты для эксплуатации уязвимости, установления контроля над взломанными устройствами и последующего управления ими:

- AGoent — загружает и выполняет скрипты, которые получают и запускают ELF-файлы с удаленного сервера, а затем стирает файлы, чтобы скрыть следы;

- Вариация Gafgyt — специализируется на DDoS-атаках, загружая скрипты для выполнения бинарных файлов Linux и поддерживая постоянные соединения со своими C&C-серверами;

- Moobot — занимается DDoS-атаками, получает и выполняет скрипт для загрузки ELF-файлов, выполняет их (в зависимости от архитектуры), а затем уничтожает следы своей активности;

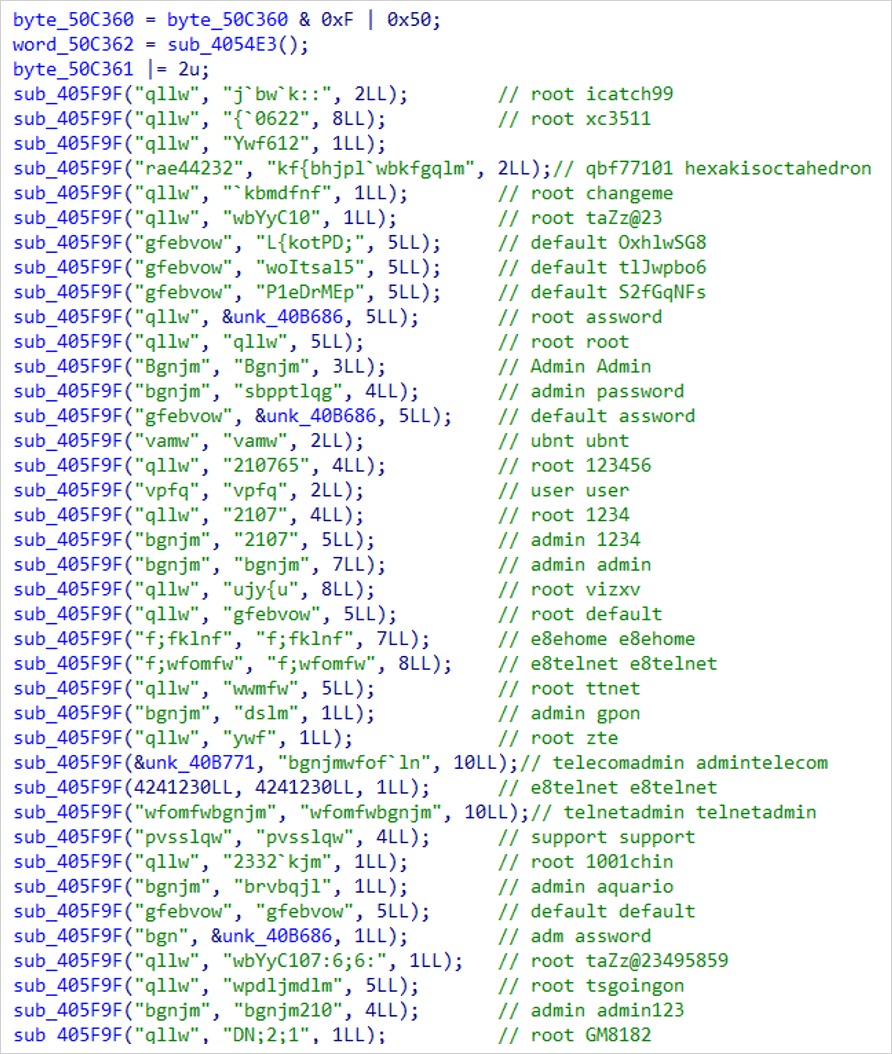

- Miori — использует HTTP и TFTP для загрузки ELF-файлов, выполняет их и использует жестко закодированные учетные данные для брутфорс-атак;

- Вариация Mirai — загружает скрипт, который впоследствии получает ELF-файлы, сжатые с помощью UPX, прекращает работу инструментов для анализа пакетов, чтобы избежать обнаружения;

- Condi — использует скрипт-загрузчик для повышения скорости заражения, предотвращает перезагрузку устройства ради сохранения присутствия в системе, а также обнаруживает и завершает определенные процессы, чтобы избежать обнаружения.

Исследователи напоминают пользователям маршрутизаторов TP-Link Archer AX21 (AX1800) о необходимости следовать инструкциям производителя по обновлению прошивки, изменить стандартные пароли администратора на уникальные и сложные, а также отключить веб-доступ к панели управления, если он не нужен.