Компания Microsoft сообщила, что группировка APT28 (она же Fancy Bear, FrozenLake, Fighting Ursa, Forest Blizzard, Pawn Storm,SnakeMackerel, Strontium и так далее) использовала уязвимость CVE-2022-38028 в Windows Print Spooler для повышения привилегий и кражи учетных данных с помощью ранее неизвестного инструмента GooseEgg. Примечательно, что атаки происходили «по крайней мере с июня 2020 года, а возможно, даже с апреля 2019 года», хотя уязвимость исправили только в конце 2022 года.

Уязвимость CVE-2022-38028 была обнаружена Агентством национальной безопасности США в 2022 году, и именно АНБ уведомило Microsoft о проблеме. В итоге уязвимость исправили в октябре 2022 года, но тогда в компании не сообщали, что баг уже используют хакеры. Чтобы обнаружить атаки понадобилось еще несколько лет.

Как сообщается теперь, злоумышленники используют GooseEgg для запуска и развертывания дополнительных полезных нагрузок и выполнения различных команд с привилегиями уровня SYSTEM.

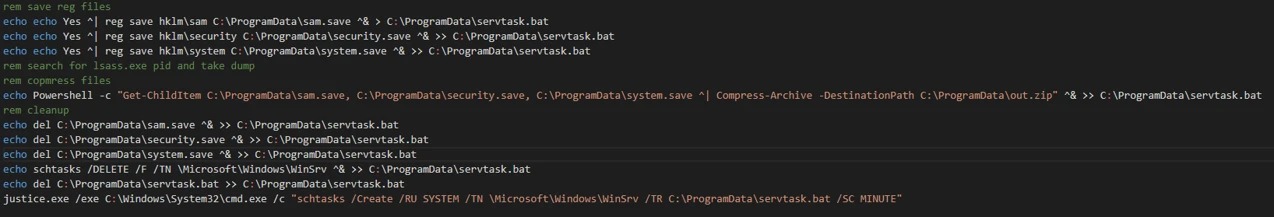

Инструмент применяется уже после компрометации и эксплуатации CVE-2022-38028, посредством batch-скрипта Windows под именем execute.bat или doit.bat. Он запускает исполняемый файл GooseEgg и сохраняется в скомпрометированной системе, добавляя запланированную задачу, запускающую servtask.bat, второй batch-скрипт, сохраненный на диске.

Бинарник принимает четыре команды: для выдачи кастомного кода возврата, запуска эксплоита, запуска DLL или исполняемого файла с повышенными привилегиями, а также для тестирования эксплоита и проверки его срабатывания.

По данным Microsoft, малварь создает ключи реестра для генерации кастомного обработчика протокола и регистрации нового CLSID, который выступает в качестве COM-сервера. Затем символическая ссылка на диск C: заменяется таким образом, чтобы указывать на каталог, контролируемый злоумышленниками, содержащий пакеты драйверов для загрузки службы Print Spooler.

Кроме того, с помощью GooseEgg, в контексте службы PrintSpooler с правами SYSTEM, загружается embedded-DLL, в некоторых случаях называемый wayzgoose23.dll. Эта DLL представляет собой лаунчер для приложений, который может выполнять другие полезные нагрузки с разрешениями уровня SYSTEM и позволяет злоумышленникам устанавливать бэкдоры, перемещаться по сетям жертв и запускать удаленный код на взломанных системах.

«Microsoft наблюдала, как Forest Blizzard использует GooseEgg для постэксплуатации против целей, включая украинские, западноевропейские и североамериканские правительственные, неправительственные, образовательные и транспортные организации, — пишет Microsoft. — Хотя GooseEgg является базовым лаунчером, он способен порождать другие приложения с повышенными привилегиями, что позволяет злоумышленникам достигать дальнейших целей, таких как удаленное выполнение кода, установка бэкдоров и перемещение по скомпрометированным сетям».

В Microsoft призвали клиентов применить патч для уязвимости CVE-2022-38028, выпущенный в 2022 году, а также исправления для серии уязвимостей, известных под общим названием PrintNightmare, устраненных в 2021 году, если они еще этого не сделали. Также компания предлагает отключать Print Spooler на контроллерах домена, поскольку эта служба в любом случае не требуется для их работы.