Исследователи обнаружили новый банковский троян Brokewell. Вредонос маскируется под фальшивые обновления для Chrome и способен перехватывать любые события, происходящие на устройстве — от нажатий и отображаемой на экране информации до вводимого текста и запускаемых пользователем приложений.

Специалисты компании ThreatFabric наткнулись на Brokewell, обнаружив поддельную страницу обновления для Chrome, на которой размещалась полезная нагрузка малвари.

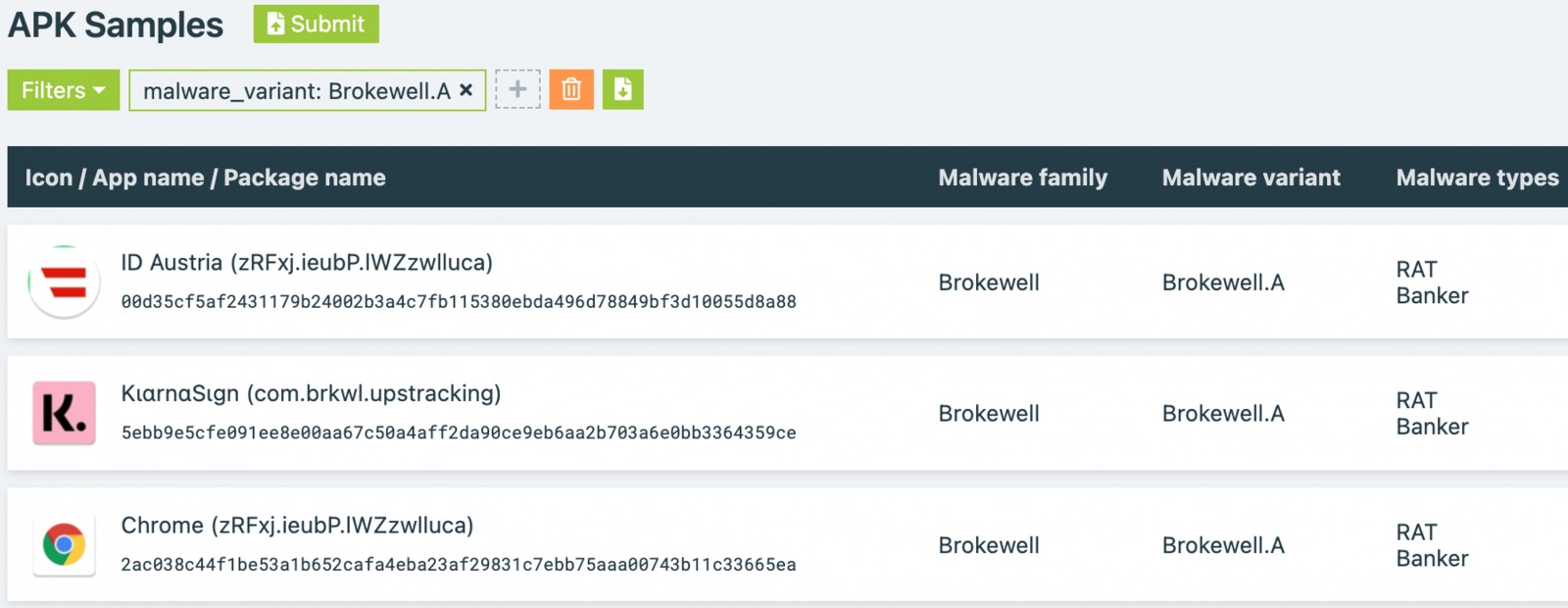

Изучив прошлые кампании, исследователи пришли к выводу, что ранее Brokewell маскировался под сервисы, работающие по схеме «купи сейчас, заплати потом», а также под австрийское приложение для цифровой аутентификации ID Austria.

Основные возможности Brokewell, который пока находится в стадии активной разработки, сосредоточены вокруг кражи данных и предоставления злоумышленникам удаленного контроля над зараженным устройством. Так, Brokewell обладает всеми стандартными для банкеров возможностями, а также предоставляет злоумышленникам удаленный доступ.

Троян способен:

- использовать оверлеи, то есть имитировать страницы входа в систему для целевых приложений (с целью кражи учетных данных);

- использовать собственный WebView для перехвата и извлечения cookie после входа пользователя на легитимный сайт;

- перехватывать любые действия жертвы, включая нажатия, свайпы и набор текста, чтобы похищать конфиденциальные данные, отображаемые или вводимые на устройстве;

- собирать информацию об аппаратном и программном обеспечении устройства;

- извлекать журналы вызовов;

- определять физическое местоположение устройства;

- перехватывать звук с помощью микрофона устройства;

- предоставлять злоумышленнику возможность видеть экран устройства в режиме реального времени;

- удаленно выполнять различные жесты (касания и свайпы);

- удаленно нажимать на указанные элементы или координаты на экране;

- имитировать прокрутку и вводить текст в указанные поля;

- имитировать нажатие физических кнопок, таких как «Назад», «Домой» и «Последние приложения»;

- удаленно активировать экран устройства, чтобы сделать любую информацию доступной для захвата;

- регулировать таких настройки, как яркость и громкость.

По данным ThreatFabric, разработчиком Brokewell выступает человек под ником Baron Samedit, который на протяжении как минимум двух лет продавал инструменты для проверки ворованных учетных записей.

Также отмечается, что в ходе исследования был выявлен еще один инструмент под названием Brokewell Android Loader, тоже созданный этим автором. Инструмент размещался на одном из управляющих серверов Brokewell. Примечательно, что этот загрузчик способен обходить ограничения, введенные Google в Android 13 и более поздних версиях ОС для борьбы со злоупотреблениями Accessibility Service со стороны APK, загруженных в обход Google Play Store.

Эксперты заключают, что Brokewell, скорее всего, будет доработан и в ближайшем будущем начнет продаваться другим преступникам в даркнете по схеме malware-as-a-service (MaaS, «малварь как услуга»).