Новая версия мавлари BiBi стирает таблицу разделов диска, что дополнительно затрудняет восстановление данных и увеличивает время простоя атакованных компьютеров, предупреждают аналитики Check Point.

Впервые BiBi Wiper был обнаружен специалистами компании SecurityJoes в октябре 2023 года. Они писали, что вредонос, скорее всего, был развернут хакерами поддерживающими ХАМАС, с целью вызвать необратимые повреждения данных. Вскоре после этого израильский CERT предупредил, что атаки на израильские компьютеры с целью уничтожения данных становятся все более частыми, а BiBi используется в атаках против критически важных организаций в стране.

Как теперь сообщают эксперты Check Point, атаки вайпера на Израиль и Албанию связаны с поддерживаемой Ираном хак-группой Void Manticore (Storm-842). Также в отчете отмечается сходство операций Void Manticore с другой иранской группировкой Scarred Manticore, что позволяет сделать предположение о сотрудничестве между ними.

Кроме того, исследователи сообщают, что обнаружили не только новые варианты вайпера BiBi, но и два других кастомных вайпера, используемых той же группировкой, — Cl Wiper и Partition Wiper.

Аналитики CheckPoint полагают, что Void Manticore маскируется под хактивистскую группу Karma в Telegram, которая появилась после атаки ХАМАС на Израиль в октябре прошлого года. К настоящему времени Karma заявила об атаках на 40 израильских организаций, публикуя в Telegram украденные данные или свидетельства об уничтоженных дисках.

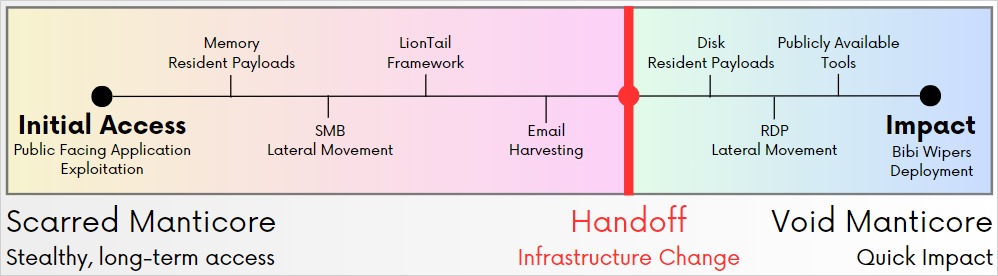

Интересно, что в некоторых случаях Void Manticore получала контроль над инфраструктурой жертв от уже упомянутой группы Scarred Manticore. Эта группа фокусируется на получении первоначального доступа, в основном эксплуатируя уязвимость CVE-2019-0604 в Microsoft Sharepoint, а затем выполняет боковое перемещение через SMB и собирая электронные письма. Далее взломанные организации передавались «в руки» Void Manticore, которая внедряла полезные нагрузки, осуществляла боковое перемещение по сети и разворачивала в системах жертв вайпер.

Отчет гласит, что Void Manticore использует разные инструменты для своих атак, включая веб-шеллы, инструменты для ручного удаления данных, кастомные вайперы и инструменты для проверки учетных данных.

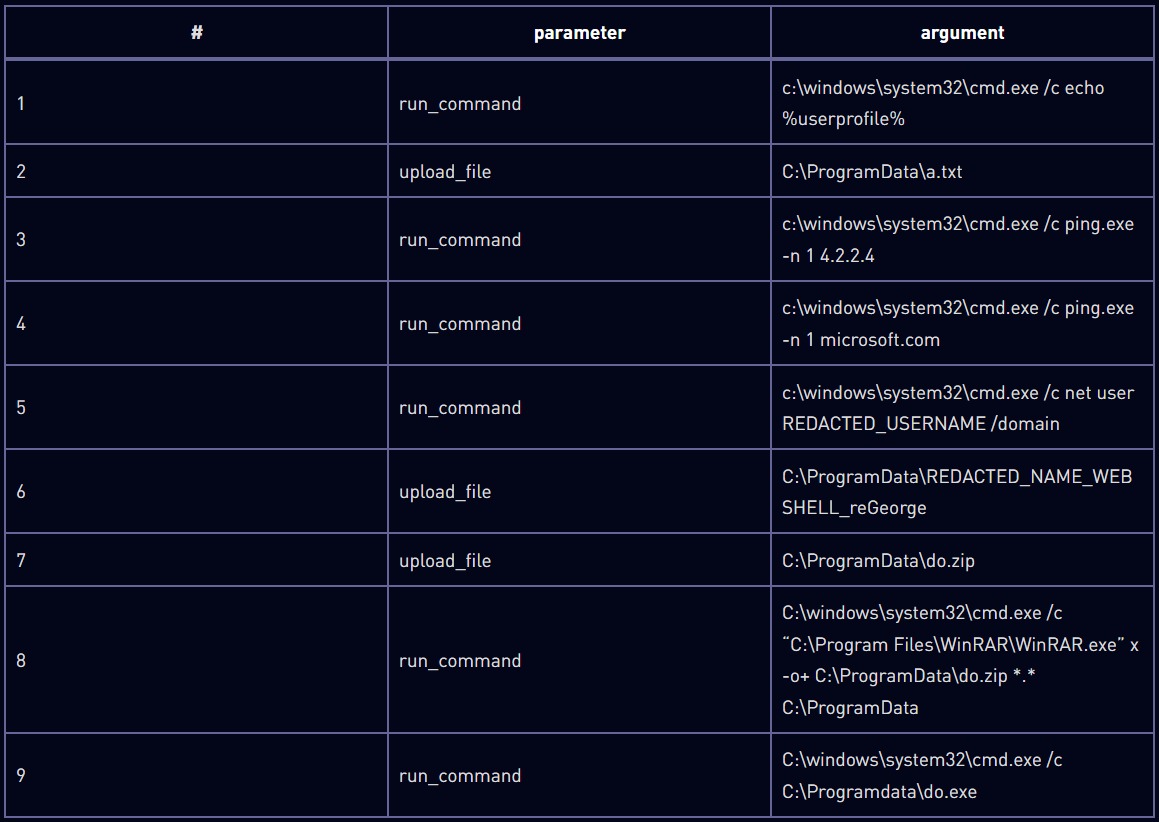

Первая полезная нагрузка, развертываемая на взломанном веб-сервере — Karma Shell. Это кастомный веб-шелл, замаскированный под страницу ошибки, который может составлять списки каталогов, создавать процессы, загружать файлы и управлять службами.

В свою очередь, новые версии BiBi Wiper, обнаруженные Check Point, повреждают несистемные файлы случайными данными и добавляют к ним случайно сгенерированное расширение, обязательно содержащее строку «BiBi».

Существуют версии BiBi для Linux и Windows, причем для каждой из них характерны свои особенности и незначительные различия в работе. Например, в Linux BiBi запускает несколько потоков в зависимости от количества доступных ядер процессора, чтобы ускорить процесс стирания данных. А в Windows вайпер пропускает файлы .sys, .exe и .dll, чтобы не допустить перезагрузки системы.

По сравнению с прошлыми версиями малвари, новые варианты нацелены только на израильские системы, не удаляют теневые копии и не отключают экран Error Recovery. Однако теперь они удаляют таблицу разделов диска.

Что касается CI Wiper, который впервые был замечен в атаках на албанские системы, он использует драйвер ElRawDisk для выполнения стирания данных, перезаписывая содержимое диска заранее заданным буфером.

Partition Wiper, как следует из его названия, тоже специально нацеливается на таблицу разделов, что усложняет восстановление данных из-за невозможности восстановления разметки диска.