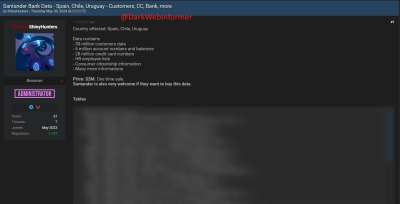

Злоумышленники, причастные к недавним взломам Santander (крупнейшая финансово-кредитная группа в Испании) и Ticketmaster (один из крупнейших в США сервисов по продаже билетов), заявили, что похитили данные после взлома учетной записи сотрудника компании Snowflake. Представители Snowflake утверждают, что это не так и заявляют, что взломы связаны с плохой защитой аккаунтов пользователей.

Облачную платформу для хранения данных Snowflake используют почти 10 000 клиентов, среди которых числятся крупнейшие компании мира, включая: Adobe, AT&T, Capital One, Doordash, HP, Instacart, JetBlue, Kraft Heinz, Mastercard, Micron, NBC Universal, Nielsen, Novartis, Okta, PepsiCo, Siemens, US Foods, Western Union, Yamaha и так далее.

В конце прошлой недели специалисты из ИБ-компании Hudson Rock сообщили, что хакеры могли получить доступ к данным многих известных компаний, использующих облачные хранилища Snowflake, включая Anheuser-Busch, State Farm, Mitsubishi, Progressive, Neiman Marcus, Allstate и Advance Auto Parts. В настоящее время отчет экспертов удален, но по-прежнему можно ознакомиться с его архивной версией.

Злоумышленники заявляли, что обошли безопасную аутентификацию Okta и помощью украденных учетных данных вошли в учетную запись ServiceNow, принадлежащую сотруднику Snowflake. Затем они якобы сумели сгенерировать сессионные токены и слить данные, принадлежащих клиентам Snowflake.

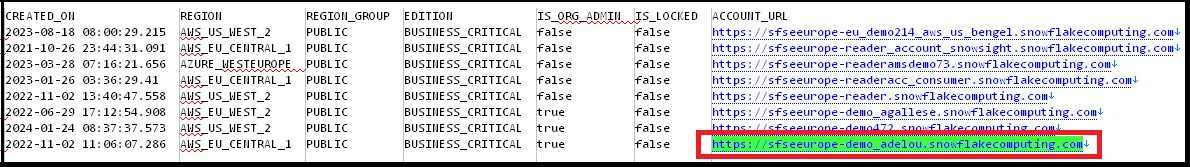

«То есть всего одна учетная запись привела к возможной утечке данных сотен компаний, которые хранили свою информацию с помощью Snowflake. Сами злоумышленники утверждают, что пострадали около 400 компаний, — рассказывали эксперты Hudson Rock. — Хакер поделился нами файлом, который показывает глубину его доступа к серверам Snowflake. Этот файл содержит более 2000 клиентских инстансов, связанных с европейскими серверами Snowflake».

При этом злоумышленники утверждали, что намеревались шантажировать Snowflake и попросили за украденные данные выкуп в размере 20 млн долларов, однако компания им не ответила.

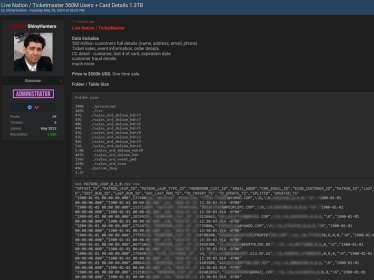

В своем отчете исследователи добавляли, что в октябре прошлого года один из сотрудников Snowflake стал жертвой инфостилера Lumma, и в результате малварь похитила корпоративные учетные данные для доступа к инфраструктуре Snowflake. Это демонстрируется на скриншоте ниже, которым хакеры поделились со специалистами.

По информации известного ИБ-специалиста Кевина Бомонта (Kevin Beaumont), в общей сложности от этой вредоносной кампании пострадали шесть неназванных клиентов Snowflake.

Вскоре после публикации отчета Hudson Rock, компания Snowflake опубликовала официальное заявление об инциденте, в котором сообщила, что исследователи поняли все неправильно. Так, компания утверждает, что злоумышленники действительно атаковали ее клиентов, но использовали уже скомпрометированные учетные данные от аккаунтов Snowflake, которые хакеры «приобрели в даркнете или получили посредством кражи инфостилером». Отмечается, что учетные записи не были защищены многофакторной аутентификацией (МФА).

Также сообщается, что хакеры действительно использовали скомпрометированные учетные данные от аккаунта сотрудника Snowflake (который так же не был защищен МФА), но сотрудник был вывший. Этот аккаунт, по словам компании, был создан в демонстрационных целях, «не содержал конфиденциальных данных» и «не был связан с производственными или корпоративными системами Snowflake».

Компания призвала своих клиентов обеспечить защиту своих учетных записей с помощью МФА, а также проверить аккаунты на предмет компрометации, используя опубликованные индикаторы. Причем один из индикаторов свидетельствует о том, что злоумышленники создали специальный инструмент под названием RapeFlake для кражи данных у Snowflake.

Snowflake наняла для расследования этого инцидента сразу две известные ИБ-компании — Mandiant и Crowdstrike. В настоящее время расследователи заявляют, что пока не нашли никаких доказательств того, что атаки были результатом «уязвимости, неправильной конфигурации или взлома платформы Snowflake».

Однако упомянутый выше Кевин Бомонт считает, что компания в любом случае несет ответственность за случившееся, поскольку настройка МФА на Snowflake оказалась слишком сложна. В качестве примера он приводит взлом демо-аккаунта бывшего сотрудника.

«Им необходимо пересмотреть принцип работы аутентификации на уровне инжиниринга и проектирования, ведь с учетом количества жертв и масштаба взлома, совершенно очевидно, что статус-кво не сработал. Также им следует быть полностью прозрачными в отношении шагов, которые они предпринимают после этого инцидента, чтобы укрепить свои системы», — говорит специалист.