Компания OVHcloud, один из крупнейших поставщиков облачных услуг в Европе, сообщает, что в начале 2024 года она отразила рекордную DDoS, мощность которой достигла 840 млн пакетов в секунду (Mpps). В компании считают, что за этой атакой стоял ботнет из устройств MikroTik.

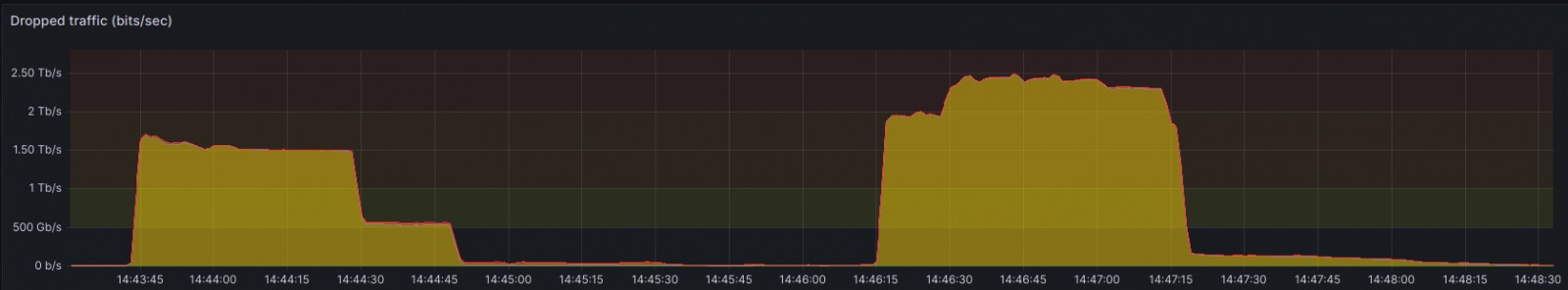

По данным OVHcloud, начиная с 2023 года наблюдается общая тенденция к увеличению объема атак, причем атаки, превышающие 1 Тбит/с, становятся все более частыми, и в 2024 году они уже стали еженедельными и практически ежедневными.

За последние 18 месяцев самая мощная атака, зафиксированная OVHcloud, произошла 25 мая 2024 года и достигала 2,5 Тбит/с.

Анализ нескольких таких атак выявил, что злоумышленники опираются на устройства Mikrotik, которые делают атаки более мощными и сложными для обнаружения и блокирования.

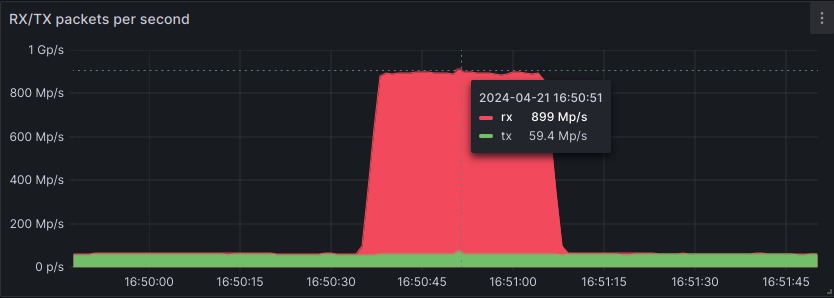

Так, весной текущего года OVHcloud столкнулась с атакой мощностью 840 Mpps, что превосходит предыдущий рекорд — DDoS-атаку мощностью 809 Mpps, направленную на европейский банк, которую специалисты Akamai отразили в июне 2020 года.

«В начале 2024 года нашей инфраструктуре пришлось отразить несколько атак мощностью более 500 Mpps, в том числе одну, пиковая мощность которой составила 620 Mpps, —рассказывают в OVHcloud. — В апреле 2024 года мы даже предотвратили рекордную DDoS-атаку, достигшую примерно 840 Mpps, что чуть выше предыдущего рекорда, зафиксированного Akamai».

Отмечается, что эта атака TCP ACK исходила с 5000 IP-адресов. Две трети пакетов были направлены всего через четыре точки в США.

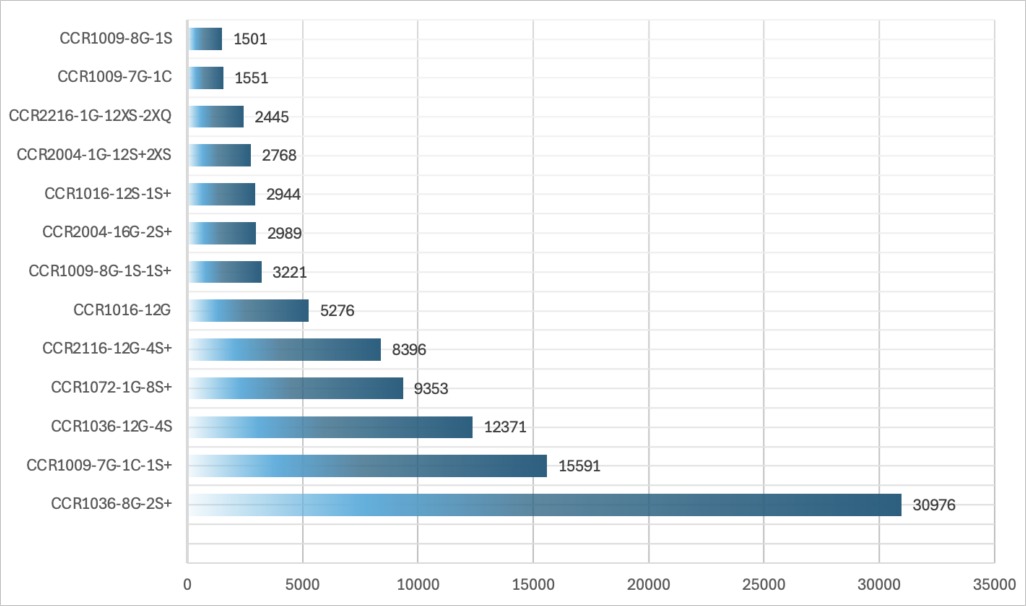

По информации OVHcloud, многие из зафиксированных ею инцидентов, включая рекордную апрельскую атаку, исходили от скомпрометированных устройств MikroTik Cloud Core Router (CCR), предназначенных для высокопроизводительных сетей. В частности, компания выявила взломанные модели CCR1036-8G-2S+ и CCR1072-1G-8S+.

Отмечается, что многие взломанные устройства были доступны через интернет, имели устаревшую прошивку и были подвержены атакам с использованием эксплоитов для давно известных уязвимостей.

Специалисты предполагают, что для организации рекордных атак злоумышленники могли использовать функцию Bandwidth Test в RouterOS, предназначенную для стрессового тестирования пропускной способности сети.

Исследователи компании обнаружили в интернете более 100 000 доступных устройств MikroTik. Даже если хакерам удастся скомпрометировать лишь небольшой процент этих устройств, оснащенных 36-ядерными процессорами, это может привести к созданию ботнета, способного генерировать миллиарды пакетов в секунду.

Так, в OVHcloud подсчитали, что объединение даже 1% доступных девайсов в ботнет может дать злоумышленникам достаточно мощности для проведения атак, достигающих 2,28 млрд пакетов в секунду.

Напомним, что в прошлом именно устройства MikroTik использовались для создания нашумевшего ботнета Mēris, который атаковал «Яндекс», «Хабр» и множество других сайтов и компаний в 2021 году. Пиковая мощность этих атак составила 17,2 млн и 21,8 млн запросов в секунду.