Специалисты FACCT рассказали, что злоумышленники массово рассылают письма на адреса сотрудников российских компаний, маскируя свои послания под уведомления от YouTube. Внутри сообщений якобы содержится обсуждение ролика с предложением мгновенного заработка через крупную инвестиционную платформу.

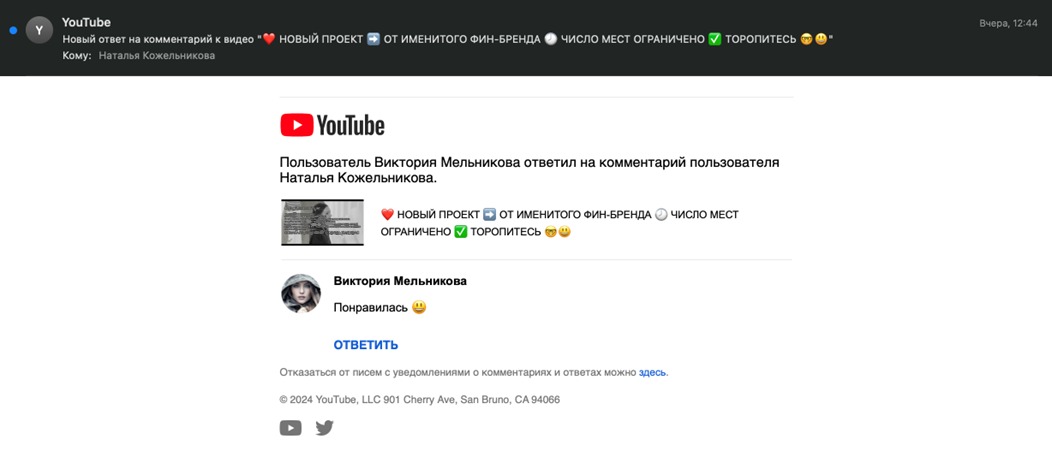

Исследователи объясняют, что в письмах обычно cодержалось сообщение о том, что на один из комментариев к некоему ролику был оставлен ответ. Название видео связано с «новым проектом от именитого фин-бренда».

При этом получатель письма, разумеется, не имел никакого отношения ни к видеоролику из письма, ни к оставленному комментарию. Более того, имя, отображаемое в письме, даже не соответствовало имени получателя.

Если жертву не настораживали эти нестыковки, и она переходила по ссылке из письма, на сайке мошенников ее встречал скрипт с опросом, определяющим финансовое положение, который завершался формой для ввода персональных данных.

Через некоторое время после заполнения этой формы с потенциальным «клиентом» связывался «специалист», который представлялся персональным менеджером и помогал пользователю в открытии счета и первых шагах. Все деньги, которые жертва переводила на этот счет, чтобы «начать зарабатывать», в итоге оказывались в руках мошенников.

Как объясняют аналитики FACCT, для этой схемы спамеры действительно зарегистрировали на YouTube новый канал и разместили на нем несколько видео, чтобы придать ему естественный вид и вывести из-под подозрений алгоритмов платформы. Помимо «подборок приколов» и видео с животными, авторы канала опубликовали видео «НОВЫЙ ПРОЕКТ 2024», и ссылка на этот ролик использовалась в одном из изученных писем.

Далее мошенники оставляли комментарий под этим видео от лица другого аккаунта (Пользователь 2). Затем, уже от лица третьего аккаунта (Пользователь 3), спамеры отвечали на свой первый комментарий, и после этого комментарии к видео закрывались.

В результате Пользователь 2 получал от YouTube уведомление, содержащее ссылку на ролик и информацию о том, что на оставленный им комментарий был дан ответ. Это письмо действительно было сформировано YouTube и содержало корректную DKIM-подпись.

После этого спамеры использовали полученное таким образом письмо и массово рассылали его целям со своих серверов. Опасность такой вредоносной рассылки заключалась в том, что письмо содержало DKIM-подпись YouTube.com, которая позволяла подтвердить его оригинальность. Ведь это действительно было подлинное письмо, составленное и отправленное алгоритмами YouTube, просто его содержимое было модифицировано и содержало вредоносную ссылку.

Исследователи отмечают, что распознать такую вредоносную рассылку, конечно, возможно. Так, письма от YouTube могут быть отправлены только с ограниченного количества серверов, принадлежащих компании Google, и почтовый адрес отправителя всегда должен на это указывать. В данном случае злоумышленники вообще пытались подменить свой адрес с помощью спуфинга на email-адрес известного издательства бизнес-литературы.

Кроме того, каждое письмо содержит дату формирования (отправки), и это одно из полей, подписанных DKIM-подписью. Злоумышленники не могут изменить изначально указанную в письме дату, так как после этого DKIM-подпись потребуется сформировать заново, чего они сделать не могут. Поэтому фактическая дата получения такого послания может сильно отличаться от даты его отправки. В изученном экспертами примере этот «разрыв» составлял более суток.