В мае текущего года специалисты «Лаборатории Касперского» обнаружили шпионскую кампанию CloudSorcerer, целью которой были российские государственные организации. Атакующие использовали сложный инструмент, который обращается к облачным сервисам и GitHub в качестве управляющих серверов.

Исследователи сравнивают методы CloudSorcerer с компанией CloudWizard, обнаруженной в 2023 году, хотя в этих случаях использовалась совсем разная малварь. В компании считают, что за CloudSorcerer, вероятно, стоит совсем другая хак-группа, применяющая похожие методы для взаимодействия с публичными облачными сервисами и, возможно, вдохновившаяся атаками CloudWizard.

В целом исследователи характеризуют эту грозу как мощное средство для кибершпионажа, предназначенное для скрытого мониторинга, сбора и хищения данных через облачные сервисы.

Атаки CloudSorcerer строятся на многоступенчатой стратегии. Так, сначала злоумышленники вручную разворачивают малварь на зараженном устройстве (изначально она представляет собой один бинарный файл Portable Executable, написанный на языке C). И функциональность этого файла зависит от процесса, в котором он выполняется.

После запуска CloudSorcerer адаптирует свои возможности в зависимости от настроек системы. В зависимости от полученного имени процесса вредоносное ПО активирует различные функции, включая сбор, копирование и удаление данных, инициирование модуля связи с управляющим сервером, внедрение шелл-кода.

Исследователи пишут, что способность малвари динамически адаптировать свое поведение в зависимости от процесса, в котором она запущена, а также использовать сложное межпроцессное взаимодействие через каналы Windows подчеркивает ее проработанность.

В целом специалисты отмечают, что код малвари написан качественно и без ошибок. Доступ к облачным сервисам (например, Dropboх, Microsoft Graph, Yandex Cloud ) атакующие получают через API с помощью токенов аутентификации.

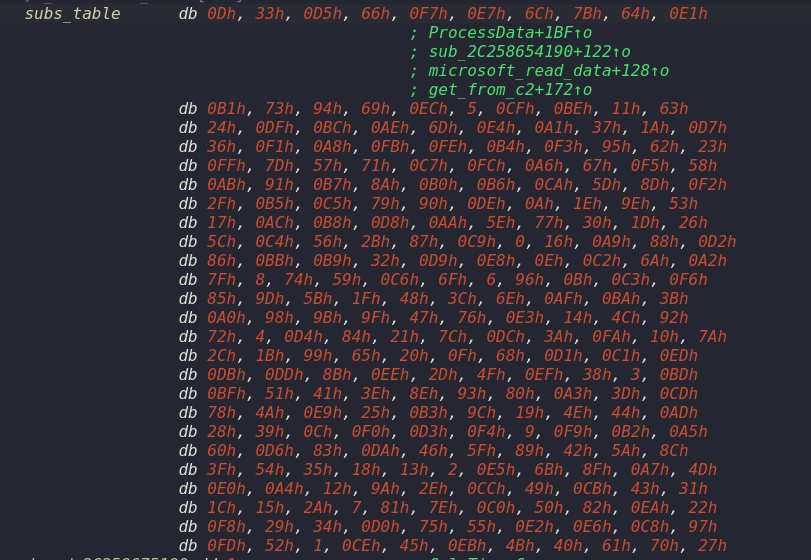

CloudSorcerer применяет оригинальные методы обфускации и шифрования, чтобы избежать обнаружения. Вредонос декодирует команды с помощью жестко закодированной таблицы кодов и манипулирует объектными интерфейсами Microsoft COM для выполнения атак.

Исходным управляющим сервером CloudSorcerer является страница на GitHub (https://github[.]com/alinaegorovaMygit). Малварь считывает всю страницу в буфер памяти, используя вызов InternetReadFile.

Сам репозиторий содержит форки трех публичных проектов без каких-либо изменений или обновлений. То есть создается впечатление, что это легитимная и активная страница GitHub. Однако в разделе «Автор» содержится странная шестнадцатеричная строка.

«Это строка в шестнадцатеричной кодировке, которая начинается и заканчивается одинаковой последовательностью байтов: CDOY. Вредоносная программа полностью загружает HTML-страницу GitHub, после чего парсит ее в поисках именно этой последовательности символов — CDOY. Найдя ее, зловред копирует все символы до второго разделителя CDOY и сохраняет их в буфере памяти. Затем он анализирует эти символы, преобразуя строковые значения в шестнадцатеричные. После этого программа декодирует строку с помощью заданной таблицы символов. Каждый байт из анализируемой строки является индексом в таблице символов и указывает на байт для подстановки. Таким образом формируется новый шестнадцатеричный массив байтов», — рассказывают эксперты.

Кроме того, вместо подключения к GitHub CloudSorcerer также пытается получить те же данные с фотохостинга hxxps://my.mail[.]ru/. Имя фотоальбома злоумышленников содержит ту же шестнадцатеричную строку.

Первый расшифрованный байт этой шестнадцатеричной строки — магическое число, которое указывает малвари, какой облачный сервис нужно использовать. Например, если это байт 1, то используется облако Microsoft Graph, а если 0 — Yandex Cloud. Следующие байты представляют собой строку токена авторизации, который использует облачный API для аутентификации.

«В этой кампании кибершпионажа злоумышленники хитроумно используют публичные облачные сервисы для шпионажа, скрывая с их помощью свои действия. Это подтверждает, что защитная стратегия предприятия должна включать в себя инструменты, которые позволят распознавать и смягчать последствия таких методов», — комментирует Сергей Ложкин, ведущий эксперт «Лаборатории Касперского» по кибербезопасности.