В марте 2023 года «Лаборатория Касперского» рассказала о целевых атаках на организации в Донецке, Луганске, Крыму. Теперь же эксперты компании обнаружили еще более сложную вредоносную активность той же хак-группы, причем атаки, похоже, начались намного раньше, чем предполагалось изначально.

Напомню, что в предыдущем отчете специалисты описывали кибершпионскую кампанию, длящуюся как минимум с сентября 2021 года. В своих атаках злоумышленники использовали ранее неизвестное вредоносное ПО — сложный модульный фреймворк, который эксперты назвали CommonMagic. Он устанавливался после заражения устройства PowerShell-бэкдором, получившим имя PowerMagic.

Как теперь пишут исследователи, им удалось проследить историю этой малвари дальше, и результаты оказались весьма интересными. Расследование выявило ряд более сложных кампаний, за которыми стояла та же хак-группа. При этом атаки проводились не только в Крыму, Донецке и Луганске, но и в центральной и западной частях Украины. Среди жертв были как отдельные пользователи, так и дипломатические и научно-исследовательские организации.

В новой обнаруженной кампании использовался модульный фреймворк, который получил название CloudWizard. В общей сложности был обнаружено девять модулей. Каждый из них отвечает за различные действия, включая: сбор файлов, создание скриншотов, кражу паролей, перехват нажатий клавиш, записей аудио с микрофона и так далее. К примеру, один из модулей извлекает cookie-файлы учетных записей Gmail и затем может получить доступ к журналам активности, списку контактов и всем письмам в электронной почте жертвы.

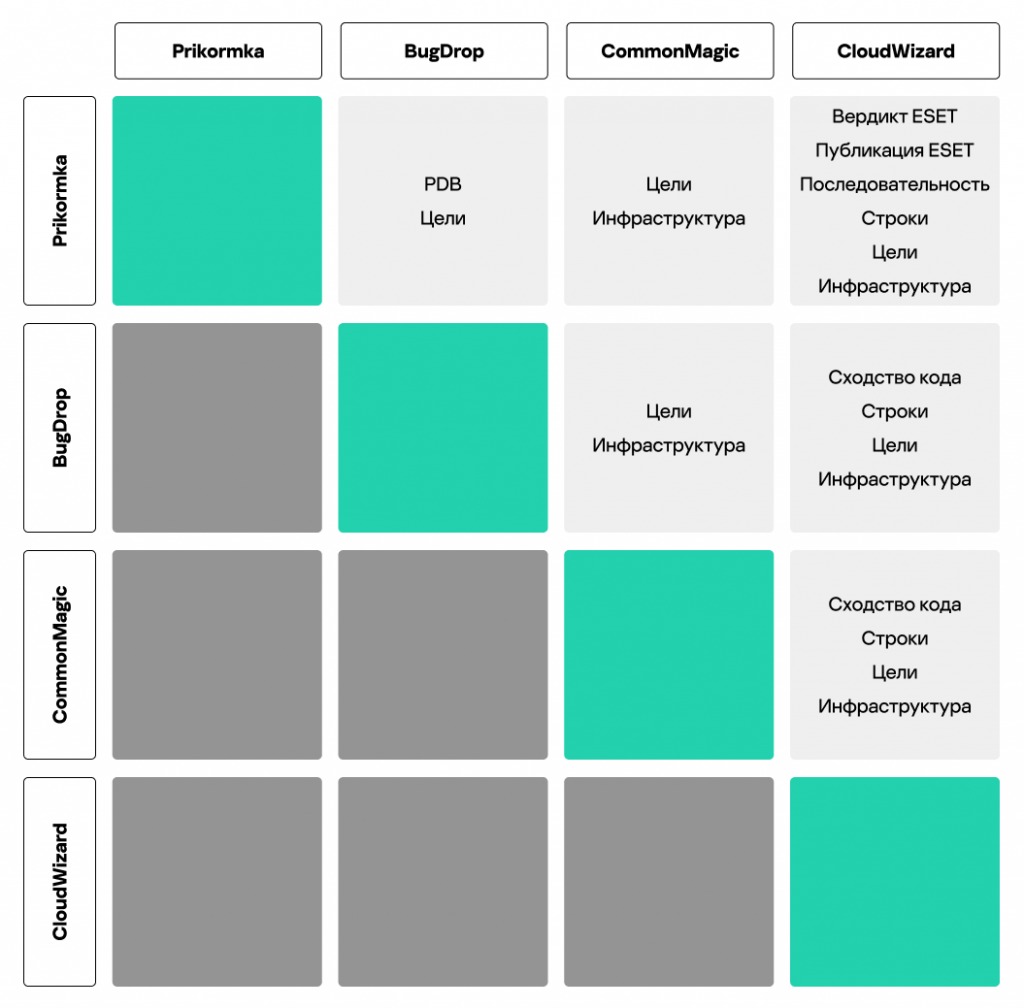

Но в данном случае интересен даже не сам анализ малвари, а тот факт, что в итоге эксперты «Лаборатории Касперского» обнаружили заметные сходства между CloudWizard и двумя вредоносными кампаниями 2015—2016 годов: Operation Groundbait (Prikormka) и Operation BugDrop, замеченными на территории Украины. В них использовался похожий код и формат наименования файлов. Также во всех этих случаях для размещения использовались хостинги украинских провайдеров и совпадал список целей в Центральной, Западной и Восточной Украине.

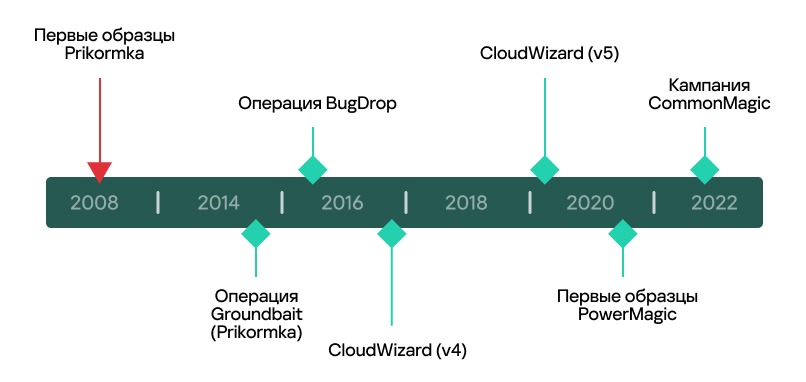

Кампанию Operation Groundbait впервые описали исследователи ESET в 2016 году, а первые вредоносы и вовсе были замечены в далеком 2008 году. Расследуя кампанию Operation Groundbait, аналитики ESET обнаружили Prikormka, «первое широко известное вредоносное ПО для целевых атак, разработанное украинской группой». Согласно отчету ESET, группа, стоящая за Operation Groundbait, «вероятнее всего, находится на территории Украины».

Кампанию Operation BugDrop в 2017 году обнаружили исследователи CyberX. В своем отчете специалисты CyberX утверждали (не приводя, впрочем, веских доказательств), что между Operation BugDrop и Operation Groundbait есть связь.

Также в отчете «Лаборатории Касперского» отмечается, что CloudWizard имеет сходство с кампанией CommonMagic. Некоторые части кода идентичны, используется одинаковая библиотека шифрования, схожий формат именования файлов, а также оба фреймворка применятся для атак в одних и тех же регионах.

На основе этих данных эксперты пришли к выводу, что вредоносные кампании Operation Groundbait (Prikormka), Operation BugDrop, CommonMagic и CloudWizard связаны.

Хотя активности Groundbait и BugDrop не наблюдается с 2017 года, эксперты считают, что группа, стоящая за этими двумя кампаниями, не прекратила свою деятельность и продолжала разрабатывать инструменты для кибершпионажа и заражать ими целевые системы.

«Группа, ответственная за эти атаки, ведет кампании кибершпионажа в этом регионе более 15 лет и все время совершенствует свои инструменты. Учитывая, что геополитика по-прежнему важный фактор, формирующий ландшафт киберугроз, полагаем, что подобные атаки продолжатся в регионе в обозримом будущем», — комментирует Леонид Безвершенко, эксперт по кибербезопасности «Лаборатории Касперского.