Хакер обнародовал более 15 млн адресов электронной почты, связанных с учетными записями Trello. Известно, что эти адреса были собраны в январе текущего года через плохо защищенный API.

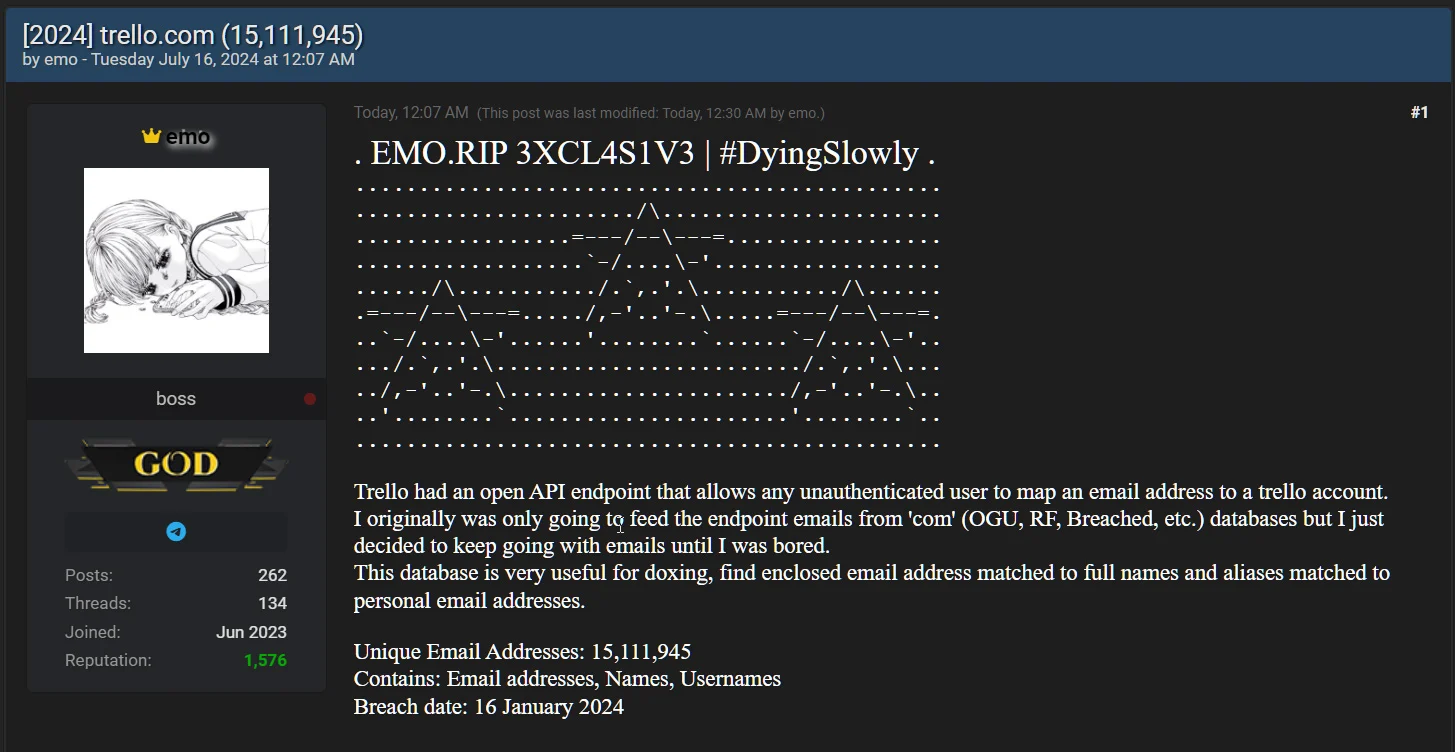

Напомним, что об этой утечке стало известно еще в начале 2024 года. Тогда человек под ником emo разместил на хакерском форуме объявление о продаже данных 15 115 516 пользователей Trello.

Хотя почти все данные, представленные в этом дампе, были общедоступными, это не касалось адресов электронной почты, связанных с профилями пользователей. ИБ-исследователи выяснили, что хакер использовал открытый API Trello для связывания почтовых адресов с профилями людей.

Как рассказывал сам emo, он обнаружил, что можно запросить эндпоинт API, используя адрес электронной почты. И, если существует связанный с этим адресом аккаунт, можно получить информацию об этом публичном профиле. Причем упомянутый API был общедоступным, то есть не требовал входа в аккаунт Trello или использования ключа аутентификации API.

В итоге хакер подготовил список из 500 млн адресов электронной почты и направил их этому API, чтобы определить, связаны ли они с аккаунтами Trello. Злоумышленник заявлял, что закупил прокси для ротации соединений, чтобы запрашивать API непрерывно.

После этой атаки API был усилен и стал требовать аутентификации, хотя он по-прежнему доступен любому, кто создаст бесплатный аккаунт.

Теперь, спустя полгода после исходной утечки, emo опубликовал дамп, содержащий данные всех 15 млн профилей Trello на BreachForums. Дамп доступен пользователям за восемь внутренних кредитов сайта, то есть за символическую плату в размере 2,32 доллара США.

«У Trello был открытый API-эндпоинт, который позволял любому неаутентифицированному пользователю связать адрес электронной почты с аккаунтом Trello, — пишет emo. — Изначально я собирался отправлять эндпоинту только письма из баз данных com (OGU, RF, Breached и так далее), но потом решил продолжать [проверять] email'ы, пока не надоест».

ИБ-специалисты предупреждают, что информация из этого дампа может использоваться для проведения целевых фишинговых атаках, а сам emo пишет, что данные также могут пригодиться для доксинга, так как позволяют связать email-адреса с конкретными людьми и их никами.